Σύμφωνα με την Kaspersky, το τεταμένο γεωπολιτικό τοπίο σε συνδυασμό με την ταχεία ψηφιοποίηση καθιστά την περιοχή ένα παγκόσμιο hotspot κυβερνοκατασκοπείας. Η Παγκόσμια Ομάδα Έρευνας και Ανάλυσης (GReAT) της Kaspersky παρακολουθεί επί του παρόντος περισσότερες από 900 ομάδες και εκστρατείες προηγμένων μόνιμων απειλών (APT), πολλές από τις οποίες επικεντρώνονται έντονα στην περιοχή Ασίας-Ειρηνικού.

Κα. Noushin Shabab, Επικεφαλής Έρευνας Ασφάλειας στην Παγκόσμια Ομάδα Έρευνας και Ανάλυσης (GReAT) στην Kaspersky

Η κα Noushin Shabab, επικεφαλής έρευνας ασφαλείας στην Ομάδα Παγκόσμιας Έρευνας και Ανάλυσης (GReAT) της Kaspersky, αποκάλυψε ότι μια σειρά από βασικές ομάδες κυβερνοκατασκοπείας στοχεύουν κρυφά κρατικά μυστικά, στρατιωτικές πληροφορίες και πολλά άλλα ευαίσθητα δεδομένα από κυβερνήσεις στην περιοχή.

Η πιο εξέχουσα είναι η SideWinder, η οποία θεωρείται η πιο επιθετική στην περιοχή, και ειδικεύεται στη στόχευση κυβερνήσεων, στρατιωτικών, διπλωματών , ιδίως των τομέων της ναυτιλίας και της εφοδιαστικής στο Μπαγκλαντές, την Καμπότζη, το Βιετνάμ, την Κίνα, την Ινδία και τις Μαλδίβες. Στις αρχές του 2025, η ομάδα επεκτάθηκε σε ενεργειακές εγκαταστάσεις και πυρηνικούς σταθμούς της Νότιας Ασίας χρησιμοποιώντας εξελιγμένα email ηλεκτρονικού "ψαρέματος" (phishing) που περιείχαν κακόβουλο λογισμικό. Η SideWinder στόχευσε επίσης τη Σρι Λάνκα, το Νεπάλ, τη Μιανμάρ, την Ινδονησία και τις Φιλιππίνες.

Το Spring Dragon (Lotus Blossom) επικεντρώνεται στο Βιετνάμ, την Ταϊβάν και τις Φιλιππίνες, χρησιμοποιώντας spear-phishing, exploits και watering holes. Πάνω από μια δεκαετία, η ομάδα έχει αναπτύξει περισσότερα από 1.000 κακόβουλο λογισμικό σε κυβερνητικές υπηρεσίες της Νοτιοανατολικής Ασίας.

Το Tetris Phantom, που ανακαλύφθηκε το 2023, στόχευε αρχικά εξειδικευμένα ασφαλή USB. Μέχρι το 2025, η ομάδα πρόσθεσε τα BoostPlug και DeviceCync, επιτρέποντας την εγκατάσταση κακόβουλου λογισμικού ShadowPad, PhantomNet και Ghost RAT.

Το HoneyMyte επικεντρώνεται στην κλοπή πολιτικών και διπλωματικών δεδομένων στη Μιανμάρ και τις Φιλιππίνες, χρησιμοποιώντας το κακόβουλο λογισμικό ToneShell μέσω διαφόρων προγραμμάτων λήψης.

Ο ToddyCat στοχοποίησε υψηλόβαθμους παράγοντες στη Μαλαισία από το 2020, χρησιμοποιώντας εργαλεία που βασίζονται σε δημόσιο πηγαίο κώδικα για να παρακάμψει νόμιμο λογισμικό ασφαλείας, διατηρώντας μυστική πρόσβαση.

Η Lazarus, η διαβόητη ομάδα πίσω από την επίθεση στην Τράπεζα του Μπαγκλαντές, συνεχίζει να αποτελεί σημαντική απειλή. Στις αρχές του 2025, η Operation SyncHole συνδύασε τα «watering holes» με exploits λογισμικού τρίτων για να στοχεύσει οργανισμούς της Νότιας Κορέας. Η Kaspersky ανακάλυψε μια ευπάθεια zero-day στο Innorix Agent που οδήγησε στην επίθεση σε τουλάχιστον έξι κρίσιμες επιχειρήσεις.

Ο Μυστηριώδης Ελέφαντας, που ανακαλύφθηκε το 2023, χρησιμοποιεί μια κερκόπορτα ικανή να εκτελεί εντολές και να χειρίζεται αρχεία και σχετίζεται με τις ομάδες Dropping Elephant, Bitter και Confucius. Το 2025, η ομάδα επέκτεινε τους στόχους της στο Πακιστάν, τη Σρι Λάνκα και το Μπαγκλαντές.

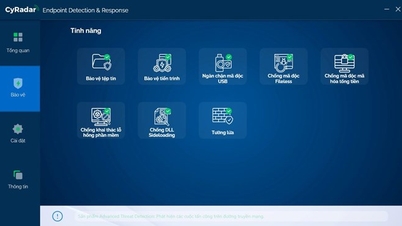

Για να ανταποκριθούν, η Kaspersky συνιστά στους οργανισμούς να εντοπίζουν με ακρίβεια, να αντιδρούν γρήγορα και να διαχειρίζονται διεξοδικά τα τρωτά σημεία ασφαλείας. Ορισμένα μέτρα περιλαμβάνουν: συνεχή ενημέρωση λογισμικού σε όλες τις συσκευές, ολοκληρωμένες αξιολογήσεις ασφαλείας για την ψηφιακή υποδομή, ανάπτυξη λύσεων Kaspersky Next με προστασία, παρακολούθηση και απόκριση σε πραγματικό χρόνο σε επίπεδο EDR/XDR και εξοπλισμό των ομάδων InfoSec με δεδομένα από το Kaspersky Threat Intelligence για τον έγκαιρο εντοπισμό και τον μετριασμό των κινδύνων.

Πηγή: https://nld.com.vn/canh-bao-apt-nham-vao-bi-mat-quoc-gia-va-co-so-hat-nhan-tai-apac-196250819230427496.htm

![[Φωτογραφία] Παρέλαση για τον εορτασμό της 50ής επετείου της Εθνικής Ημέρας του Λάος](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764691918289_ndo_br_0-jpg.webp&w=3840&q=75)

![[Φωτογραφία] Λατρεία του αγάλματος Tuyet Son - ένας θησαυρός σχεδόν 400 ετών στην παγόδα Keo](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764679323086_ndo_br_tempimageomw0hi-4884-jpg.webp&w=3840&q=75)

Σχόλιο (0)