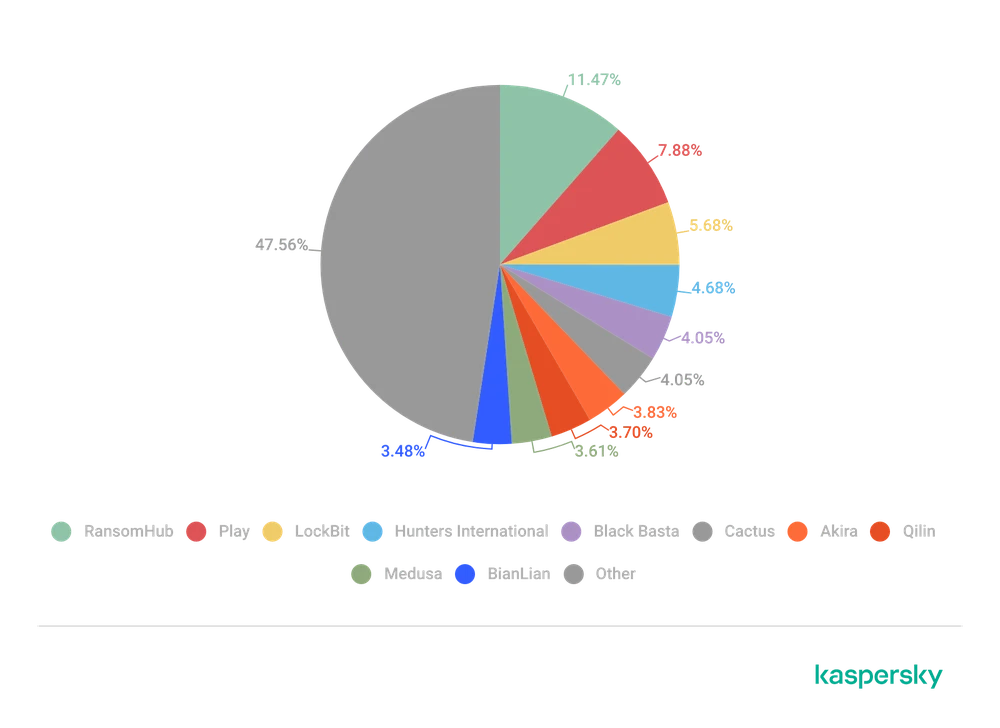

Según datos publicados por Kaspersky Security Network, el número de detecciones de ransomware disminuyó un 18% de 2023 a 2024, de 5.715.892 a 4.668.229.

Sin embargo, el porcentaje de usuarios afectados por ataques de ransomware aumentó ligeramente, un 0,44 %. Este pequeño porcentaje se dirige a objetivos de alto valor, lo que aumenta aún más la peligrosidad del ransomware.

El Equipo de Respuesta a Ciberseguridad Global (GERT) de Kaspersky afirma que el 41,6 % de los incidentes de ciberseguridad en 2024 involucrarán ransomware, frente al 33,3 % en 2023. Es probable que el ransomware dirigido siga siendo la principal amenaza para las organizaciones en todo el mundo .

Al mismo tiempo, los códigos fuente del ransomware se "renuevan" con herramientas adicionales, incluso el grupo FunkSec, que se especializa en atacar organizaciones financieras y educativas , también utiliza IA para desarrollar aún más el poder del ransomware, evitando la detección.

Muchos ataques de ransomware aún se dirigen a sistemas basados en Windows debido a su uso generalizado en entornos corporativos. La arquitectura de Windows, sumada a vulnerabilidades en software como el Protocolo de Escritorio Remoto (RDP) y sistemas sin parches, lo convierten en un objetivo prioritario para los ejecutables de ransomware.

Además, los ataques de terceros son controladores firmados digitalmente por una organización de confianza o Microsoft. Paralelamente, en los últimos años, algunos grupos de ataque como RansomHub y Akira han diversificado sus objetivos para desarrollar variantes de ransomware dirigidas a sistemas Linux y VMware, especialmente en entornos de nube y virtualización, a medida que las organizaciones adoptan configuraciones de nube e híbridas.

Los pagos de rescate por violaciones de datos cayeron significativamente en 2024 a alrededor de $813,55 millones, un 35% menos que el récord de $1,25 mil millones en 2023, según Chainalysis.

En particular, Sophos informa que el pago de rescate promedio aumentó de $1,542,333 en 2023 a $3,960,917 en 2024, lo que refleja una tendencia del ransomware a dirigirse a organizaciones más grandes con mayores demandas.

Algunos grupos cibercriminales no solo extorsionan dinero cifrando datos, sino que también explotan los datos confidenciales que han robado como palanca para extender sus amenazas a terceros, como clientes, socios, proveedores, etc. de la víctima. Se dirigen a organizaciones identificadas para causar interrupciones y maximizar sus pagos, centrándose en objetivos de alto valor como hospitales, instituciones financieras y agencias gubernamentales .

El Sr. Ngo Tran Vu, de NTS Security Company, afirmó que habilitar la función de lista de bloqueo de controladores vulnerables de Windows en la sección Seguridad del dispositivo - Aislamiento del núcleo es fundamental para prevenir ataques BYOVD. Es fundamental que los usuarios de Windows actualicen periódicamente los parches de Windows y las actualizaciones del software instalado en sus equipos. Para las empresas, es necesario analizar periódicamente las vulnerabilidades y priorizar los errores de alta gravedad, especialmente en software de uso generalizado como Microsoft Exchange o VMware ESXi, que son cada vez más objetivo del ransomware.

Para combatir eficazmente el ransomware en 2025, las organizaciones y las personas deben adoptar una estrategia de defensa multicapa para abordar las tácticas cambiantes de grupos como FunkSec, RansomHub y otros que utilizan IA, según Kaspersky. Priorice la prevención proactiva mediante la aplicación de parches y la gestión de vulnerabilidades. Muchos ataques de ransomware explotan sistemas sin parches, por lo que las organizaciones deben implementar herramientas automatizadas de gestión de parches para garantizar actualizaciones oportunas de los sistemas operativos, el software y los controladores.

"Las pequeñas empresas pueden aprovechar la solución Kaspersky Plus junto con Windows Security para aumentar la protección multicapa, prevenir malware y exploits, y proteger mejor los datos", añadió el Sr. Ngo Tran Vu.

Fuente: https://www.sggp.org.vn/ransomware-nguy-hiem-hon-o-nam-2025-post794617.html

![[Infografía] En 2025, 47 productos alcanzarán el OCOP nacional](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/5d672398b0744db3ab920e05db8e5b7d)

Kommentar (0)