Selon The Hacker News , Wiz Research, une startup spécialisée dans la sécurité du cloud, a récemment découvert une fuite de données dans le dépôt GitHub de Microsoft AI, qui aurait été exposée accidentellement lors de la publication d'un ensemble de données d'entraînement open source.

Les données divulguées comprennent une sauvegarde des postes de travail de deux anciens employés de Microsoft, avec des clés secrètes, des mots de passe et plus de 30 000 messages internes Teams.

Le dépôt, nommé « robust-models-transfer », est désormais inaccessible. Avant sa suppression, il contenait du code source et des modèles d'apprentissage automatique liés à un article de recherche de 2020.

Selon Wiz, la fuite de données est due à une vulnérabilité des jetons SAS, une fonctionnalité d'Azure permettant aux utilisateurs de partager des données difficiles à tracer et à révoquer. L'incident a été signalé à Microsoft le 22 juin 2023.

En conséquence, le fichier README.md du dépôt indiquait aux développeurs de télécharger les modèles à partir d'une URL de stockage Azure, donnant ainsi par inadvertance accès à l'intégralité du compte de stockage et exposant de ce fait des données privées supplémentaires.

Les chercheurs de Wiz ont indiqué qu'en plus de l'accès excessif, le jeton SAS était également mal configuré, permettant un contrôle total au lieu d'une simple lecture. Si cette faille était exploitée, un attaquant pourrait non seulement consulter, mais aussi supprimer et écraser tous les fichiers du compte de stockage.

En réponse à ce rapport, Microsoft a déclaré que son enquête n'avait révélé aucune preuve de fuite de données clients et qu'aucun autre service interne n'avait été compromis par cet incident. L'entreprise a insisté sur le fait que les clients n'avaient aucune démarche à effectuer et a ajouté avoir révoqué les jetons SAS et bloqué tout accès externe aux comptes de stockage.

Pour atténuer des risques similaires, Microsoft a étendu son service d'analyse des secrets afin de détecter les jetons SAS susceptibles de disposer de privilèges limités ou excessifs. L'entreprise a également identifié un bogue dans son système d'analyse qui signalait à tort des URL SAS dans le référentiel.

Les chercheurs indiquent qu'en raison du manque de sécurité et de gouvernance des jetons de compte SAS, il est conseillé d'éviter de les utiliser pour le partage externe. Les erreurs de génération de jetons peuvent facilement passer inaperçues et exposer des données sensibles.

En juillet 2022, JUMPSEC Labs avait déjà annoncé une menace qui pourrait exploiter ces comptes pour accéder aux entreprises.

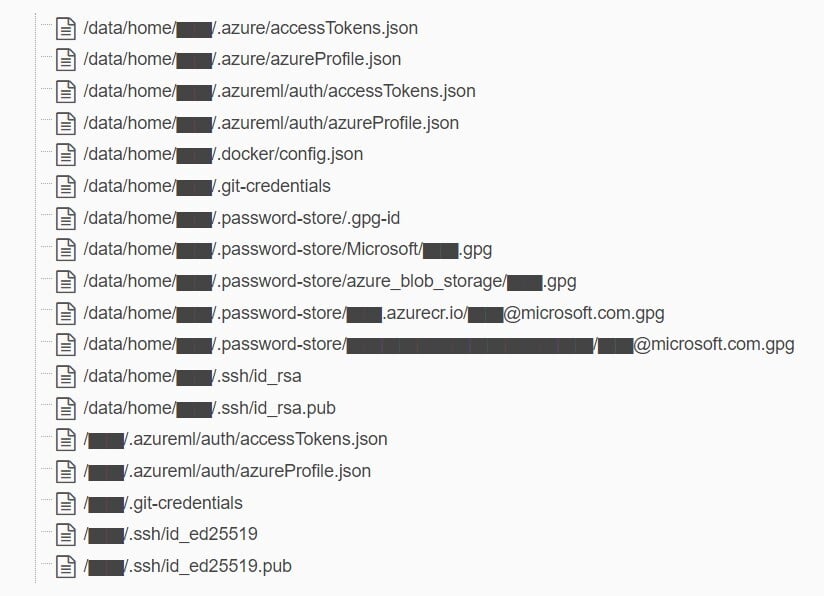

Des fichiers sensibles ont été découverts dans des sauvegardes par Wiz Research.

Il s'agit de la dernière faille de sécurité chez Microsoft. Il y a deux semaines, l'entreprise avait déjà révélé que des pirates informatiques originaires de Chine avaient pénétré son système et dérobé des clés de haute sécurité. Les pirates avaient pris le contrôle du compte d'un ingénieur de la société et accédé à l'archive de signatures numériques de l'utilisateur.

Le dernier incident illustre les risques potentiels liés à l'intégration de l'IA dans les grands systèmes, explique Ami Luttwak, directeur technique de Wiz CTO. Cependant, alors que les data scientists et les ingénieurs s'efforcent de mettre en œuvre de nouvelles solutions d'IA, les volumes massifs de données qu'ils traitent exigent des contrôles et des mesures de sécurité supplémentaires.

Avec de nombreuses équipes de développement qui doivent travailler avec des quantités massives de données, partager ces données avec leurs pairs ou collaborer sur des projets open source publics, les cas comme celui de Microsoft deviennent de plus en plus difficiles à suivre et à éviter.

Lien source

![[Photo] Cat Ba - Île paradisiaque verte](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

![[VIMC 40 jours à la vitesse de l'éclair] Port de Da Nang : Unité - Vitesse fulgurante - Percée jusqu'à la ligne d'arrivée](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/04/1764833540882_cdn_4-12-25.jpeg)

Comment (0)