डॉक्टर वेब ने बताया कि हैकर्स ने Android.Vo1d मैलवेयर का इस्तेमाल करके टीवी बॉक्स में एक बैकडोर लगा दिया, जिससे वे डिवाइस पर पूरा नियंत्रण कर लेते हैं और फिर अन्य दुर्भावनापूर्ण एप्लिकेशन डाउनलोड और इंस्टॉल कर लेते हैं। ये टीवी बॉक्स पुराने एंड्रॉइड ऑपरेटिंग सिस्टम पर चलते हैं।

महत्वपूर्ण बात यह है कि Vo1d का उद्देश्य एंड्रॉइड टीवी चलाने वाले उपकरणों के लिए नहीं, बल्कि एंड्रॉइड ओपन सोर्स प्रोजेक्ट पर आधारित एंड्रॉइड के पुराने संस्करणों पर चलने वाले सेट-टॉप बॉक्स के लिए है। एंड्रॉइड टीवी केवल लाइसेंस प्राप्त डिवाइस निर्माताओं के लिए उपलब्ध है।

डॉक्टर वेब के विशेषज्ञ अभी तक यह पता नहीं लगा पाए हैं कि हैकर्स ने टीवी बॉक्स पर बैकडोर कैसे लगाया। उनका अनुमान है कि उन्होंने किसी मैलवेयर मध्यस्थ का इस्तेमाल किया होगा, विशेषाधिकार हासिल करने के लिए ऑपरेटिंग सिस्टम की कमज़ोरियों का फायदा उठाया होगा, या उच्चतम एक्सेस अधिकारों (रूट) वाले अनौपचारिक फ़र्मवेयर का इस्तेमाल किया होगा।

एक और कारण यह हो सकता है कि डिवाइस एक पुराने ऑपरेटिंग सिस्टम पर चल रहा हो जो दूर से शोषण योग्य कमज़ोरियों के प्रति संवेदनशील हो। उदाहरण के लिए, संस्करण 7.1, 10.1 और 12.1 2016, 2019 और 2022 में जारी किए गए थे। कम-अंत वाले निर्माताओं द्वारा टीवी बॉक्स पर पुराना ऑपरेटिंग सिस्टम लगाना और ग्राहकों को आकर्षित करने के लिए उसे आधुनिक मॉडल का रूप देना असामान्य नहीं है।

इसके अतिरिक्त, कोई भी निर्माता ओपन सोर्स संस्करण को संशोधित कर सकता है, जिससे स्रोत आपूर्ति श्रृंखला में डिवाइस को मैलवेयर से संक्रमित किया जा सकता है और ग्राहकों तक पहुंचने से पहले ही समझौता किया जा सकता है।

गूगल के एक प्रतिनिधि ने पुष्टि की है कि जिन डिवाइसों में बैकडोर इंस्टॉल पाया गया, वे प्ले प्रोटेक्ट प्रमाणित नहीं थे। इसलिए, गूगल के पास कोई सुरक्षा प्रोफ़ाइल और संगत परीक्षण परिणाम नहीं हैं।

गुणवत्ता और उपयोगकर्ता सुरक्षा सुनिश्चित करने के लिए Play Protect प्रमाणित Android डिवाइसों का व्यापक परीक्षण किया जाता है।

डॉक्टर वेब ने कहा कि Vo1d के एक दर्जन प्रकार हैं जो अलग-अलग कोड का उपयोग करते हैं और विभिन्न भंडारण क्षेत्रों में मैलवेयर लगाते हैं, लेकिन सभी का परिणाम एक ही होता है: डिवाइस को हैकर के C&C सर्वर से जोड़ना, बाद में आदेश मिलने पर अतिरिक्त मैलवेयर स्थापित करने के लिए घटकों को स्थापित करना।

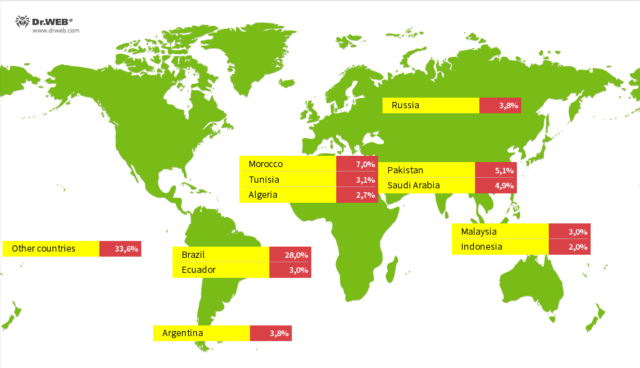

मामले दुनिया भर में फैले हुए हैं, लेकिन सबसे अधिक ब्राजील, मोरक्को, पाकिस्तान, सऊदी अरब, रूस, अर्जेंटीना, इक्वाडोर, ट्यूनीशिया, मलेशिया, अल्जीरिया और इंडोनेशिया में केंद्रित हैं।

(फोर्ब्स के अनुसार)

[विज्ञापन_2]

स्रोत: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[फोटो] हनोई पार्टी समिति की 18वीं कांग्रेस का समापन समारोह](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/17/1760704850107_ndo_br_1-jpg.webp)

![[फोटो] महासचिव टो लैम पार्टी केंद्रीय कार्यालय के पारंपरिक दिवस की 95वीं वर्षगांठ में शामिल हुए](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/18/1760784671836_a1-bnd-4476-1940-jpg.webp)

![[फोटो] कचरा इकट्ठा करना, हरे बीज बोना](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/18/1760786475497_ndo_br_1-jpg.webp)

![[फोटो] नहान दान समाचार पत्र ने "फादरलैंड इन द हार्ट: द कॉन्सर्ट फिल्म" लॉन्च की](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/16/1760622132545_thiet-ke-chua-co-ten-36-png.webp)

टिप्पणी (0)