द हैकर न्यूज के अनुसार, QakBot एक प्रसिद्ध विंडोज मैलवेयर स्ट्रेन है, जिसके बारे में अनुमान है कि इसने वैश्विक स्तर पर 700,000 से अधिक कंप्यूटरों को प्रभावित किया है और यह वित्तीय धोखाधड़ी के साथ-साथ रैनसमवेयर को भी बढ़ावा देता है।

अमेरिकी न्याय विभाग (डीओजे) ने कहा कि मैलवेयर को पीड़ितों के कंप्यूटरों से हटाया जा रहा है, ताकि इससे और अधिक नुकसान न हो सके, तथा अधिकारियों ने 8.6 मिलियन डॉलर से अधिक की अवैध क्रिप्टोकरेंसी जब्त कर ली है।

यह सीमा पार ऑपरेशन, जिसमें फ्रांस, जर्मनी, लातविया, रोमानिया, नीदरलैंड, यूके और अमेरिका शामिल थे, साइबर सुरक्षा फर्म ज़ेडस्केलर के तकनीकी समर्थन के साथ, साइबर अपराधियों द्वारा उपयोग किए जाने वाले बॉटनेट बुनियादी ढांचे में अमेरिका के नेतृत्व में सबसे बड़ा वित्तीय और तकनीकी व्यवधान था, हालांकि किसी गिरफ्तारी की घोषणा नहीं की गई थी।

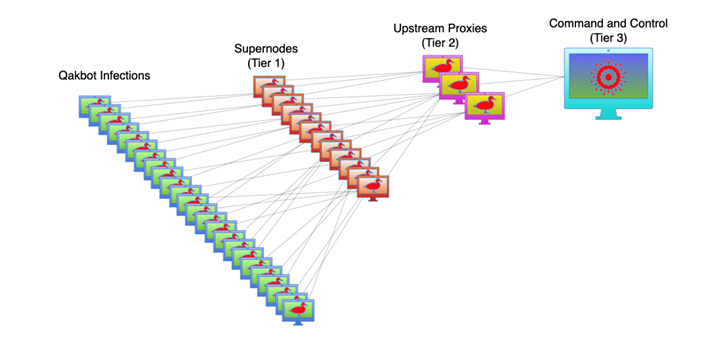

QakBot का बॉटनेट नियंत्रण मॉडल

QakBot, जिसे QBot और Pinkslipbot के नाम से भी जाना जाता है, ने 2007 में एक बैंकिंग ट्रोजन के रूप में काम करना शुरू किया और फिर संक्रमित मशीनों पर मैलवेयर, जिसमें रैंसमवेयर भी शामिल है, के वितरण केंद्र के रूप में काम करना शुरू कर दिया। QakBot के कुछ रैंसमवेयर में Conti, ProLock, Egregor, REvil, MegaCortex और Black Basta शामिल हैं। ऐसा माना जाता है कि QakBot के संचालकों को अक्टूबर 2021 और अप्रैल 2023 के बीच पीड़ितों से लगभग 58 मिलियन डॉलर की फिरौती मिली है।

अक्सर फ़िशिंग ईमेल के ज़रिए फैलाया जाने वाला यह मॉड्यूलर मैलवेयर कमांड-एक्ज़ीक्यूशन और सूचना-संग्रह क्षमताओं से लैस है। QakBot को अपने पूरे अस्तित्व के दौरान लगातार अपडेट किया गया है। न्याय विभाग ने कहा कि मैलवेयर से संक्रमित कंप्यूटर एक बॉटनेट का हिस्सा थे, जिसका अर्थ है कि अपराधी सभी संक्रमित कंप्यूटरों को समन्वित तरीके से दूर से नियंत्रित कर सकते थे।

अदालती दस्तावेज़ों के अनुसार, इस ऑपरेशन ने QakBot के बुनियादी ढाँचे तक पहुँच बनाई, जिससे यह बॉटनेट ट्रैफ़िक को FBI-नियंत्रित सर्वरों के माध्यम से पुनर्निर्देशित कर सका, जिससे अंततः अपराधियों की आपूर्ति श्रृंखला निष्क्रिय हो गई। सर्वरों ने प्रभावित कंप्यूटरों को एक अनइंस्टॉलर डाउनलोड करने का निर्देश दिया, जो QakBot बॉटनेट से मशीनों को हटाने के लिए डिज़ाइन किया गया था, जिससे अतिरिक्त मैलवेयर घटकों के वितरण को प्रभावी ढंग से रोका जा सका।

QakBot ने समय के साथ अपनी उन्नत तकनीक का प्रदर्शन किया है और नए सुरक्षा उपायों को अपनाने के लिए अपनी रणनीति में तेज़ी से बदलाव किया है। इस साल की शुरुआत में जब Microsoft ने सभी Office अनुप्रयोगों में मैक्रोज़ को डिफ़ॉल्ट रूप से अक्षम कर दिया, तब मैलवेयर ने OneNote फ़ाइलों को संक्रमण वाहक के रूप में इस्तेमाल करना शुरू कर दिया।

QakBot की आक्रमण श्रृंखला में PDF, HTML और ZIP जैसे कई फ़ाइल स्वरूपों के हथियारीकरण में भी इसकी परिष्कृतता और अनुकूलनशीलता निहित है। मैलवेयर के अधिकांश कमांड और कंट्रोल सर्वर अमेरिका, ब्रिटेन, भारत, कनाडा और फ्रांस में स्थित हैं, जबकि बैक-एंड इन्फ्रास्ट्रक्चर रूस में स्थित माना जाता है।

इमोटेट और आइस्डआईडी की तरह, क्यूकबॉट भी संक्रमित कंप्यूटरों पर इंस्टॉल किए गए मैलवेयर को नियंत्रित करने और उनसे संवाद करने के लिए एक त्रि-स्तरीय सर्वर सिस्टम का उपयोग करता है। प्राथमिक और द्वितीयक सर्वरों का मुख्य उद्देश्य संक्रमित कंप्यूटरों और बॉटनेट को नियंत्रित करने वाले तृतीय-स्तरीय सर्वर के बीच एन्क्रिप्टेड संचार को प्रसारित करना है।

जून 2023 के मध्य तक, 63 देशों में 853 टियर-1 सर्वरों की पहचान की जा चुकी है, जिनमें टियर-2 सर्वर मुख्य नियंत्रण सर्वर को छिपाने के लिए प्रॉक्सी के रूप में काम कर रहे हैं। Abuse.ch द्वारा एकत्रित डेटा से पता चलता है कि सभी QakBot सर्वर अब ऑफ़लाइन हैं।

एचपी वुल्फ सिक्योरिटी के अनुसार, 2023 की दूसरी तिमाही में 18 अटैक चेन और 56 अभियानों के साथ, QakBot सबसे सक्रिय मैलवेयर परिवारों में से एक था। यह आपराधिक समूहों द्वारा अवैध मुनाफ़े के लिए नेटवर्क सुरक्षा में कमज़ोरियों का तेज़ी से फ़ायदा उठाने की प्रवृत्ति को दर्शाता है।

[विज्ञापन_2]

स्रोत लिंक

![[फोटो] कैट बा - हरा-भरा द्वीप स्वर्ग](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

![[VIMC 40 दिन बिजली की गति से] दा नांग पोर्ट: एकता - बिजली की गति - अंतिम रेखा तक सफलता](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/04/1764833540882_cdn_4-12-25.jpeg)

टिप्पणी (0)