|

Ada kampanye serangan siber baru yang menargetkan bisnis di Vietnam. Foto ilustrasi: Bloomberg. |

Peneliti keamanan di SEQRITE Labs telah menemukan kampanye serangan siber yang canggih. Dijuluki "Operasi Pencuri Hanoi", kampanye ini menargetkan departemen TI dan agen perekrutan di Vietnam dengan menyamarkan CV.

Pertama kali ditemukan pada 3 November, peretas menggunakan teknik penyebaran malware dengan menyamarkannya sebagai CV lamaran kerja. Tujuan para penyerang adalah menyusup ke jaringan internal, mengambil alih sistem, dan mencuri data pelanggan serta rahasia bisnis.

Cara kerja malware

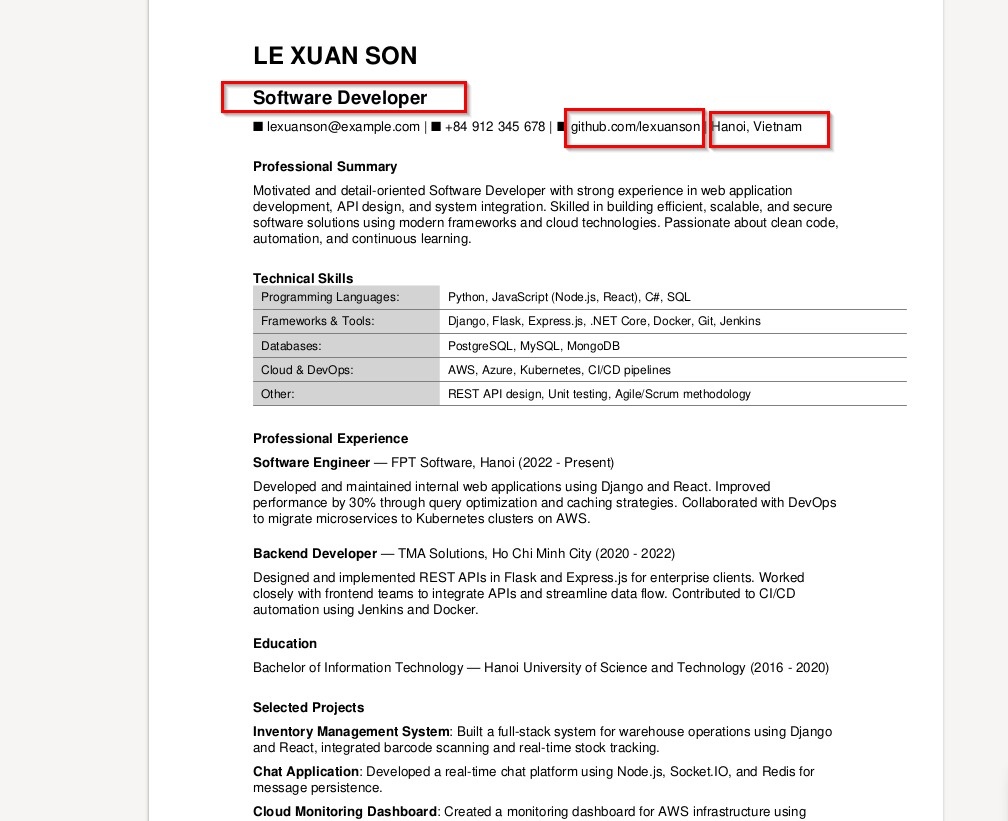

Menurut pakar keamanan, penyerang mengirimkan serangkaian surel berisi lamaran kerja, dengan melampirkan berkas "Le Xuan Son CV.zip". Setelah diekstrak, berkas tersebut berisi dua berkas, satu bernama "CV.pdf.lnk", dan yang lainnya bernama "offsec-certified-professional.png".

Karena disamarkan sebagai ikon PDF dan PNG, pengguna mungkin salah mengira ini sebagai berkas CV biasa. Saat diklik, berkas tersebut akan mengaktifkan virus LOTUSHARVEST, yang khusus mengumpulkan informasi kata sandi, riwayat akses... lalu mengirimkannya ke server peretas.

Menurut GBHackers , CV palsu bernama Le Xuan Son dari Hanoi telah memiliki akun GitHub sejak 2021. Namun, para peneliti menemukan bahwa akun ini tidak mengunggah informasi apa pun, kemungkinan besar hanya untuk melayani kampanye serangan.

Serangan berlangsung dalam tiga tahap. Setelah membuka berkas LNK, perintah khusus dipicu melalui alat ftp.exe bawaan Windows. Ini adalah teknik lama yang sudah tidak umum lagi, yang memungkinkan malware untuk melewati kontrol dasar.

|

Peretas mengelabui bisnis dengan mengirimkan CV atas nama "Le Xuan Son". Foto: SEQRITE . |

Pada fase 2, sistem masih tertipu dan mengira ini adalah berkas PDF atau teks biasa. Namun, setelah analisis lebih lanjut, para peneliti menemukan bahwa kode berbahaya telah disisipkan secara tersembunyi sebelum awal berkas PDF.

Malware tersebut langsung bekerja, mengganti nama alat certutil.exe yang tersedia di Windows agar tidak terdeteksi, dan mengekstrak data yang berisi paket berkas berbahaya terakhir. Baris perintah kemudian mengganti nama berkas menjadi "CV-Nguyen-Van-A.pdf" untuk mengelabui sistem, lalu mengekstrak dan mendekripsi berkas bernama "MsCtfMonitor.dll", dan menempatkannya di folder C:\ProgramData.

Dengan menyalin file ctfmon.exe dari System32 ke folder yang sama, penyerang mengeksploitasi teknik pembajakan DLL, menyebabkan sistem menjalankan file berbahaya alih-alih program normal.

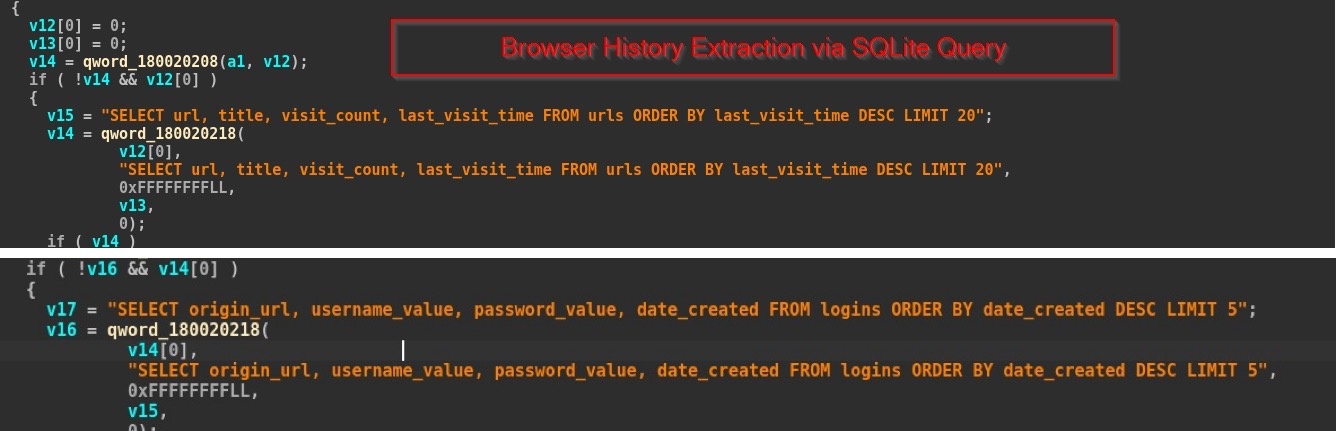

Terakhir, malware LOTUSHARVEST diaktifkan untuk mencuri informasi. Data ini mencakup informasi login di peramban Chrome dan Edge, serta 20 URL yang terakhir dikunjungi, termasuk metadata terkait.

Data yang dicuri ditransmisikan melalui API WinINet Windows ke infrastruktur peretas. Perangkat lunak ini juga menambahkan nama komputer dan nama pengguna untuk membuat profil identitas di server.

Bisnis Vietnam perlu memperkuat perlindungan

Hal yang mengkhawatirkan dalam kampanye serangan ini adalah LOTUSHARVEST memiliki kemampuan untuk menyembunyikan diri dan beroperasi secara mandiri. Malware ini memanfaatkan mekanisme pemuatan pustaka untuk mempertahankan kendali jangka panjang dan mengakses akun serta data sensitif, melampaui perlindungan langkah-langkah keamanan konvensional.

Menurut penilaian, data yang dicuri dapat menjadi "kunci" bagi peretas untuk memperluas penetrasi mereka, menyebarkan alat berbahaya, dan mengubah bisnis menjadi target serangan berlapis atau pemerasan pada tahap berikutnya.

“Semua indikasi menunjukkan bahwa kampanye Pencuri Hanoi direncanakan dengan cermat, menargetkan bisnis Vietnam secara langsung.

"Memanfaatkan departemen rekrutmen yang secara rutin menerima lamaran dari luar tetapi tidak sepenuhnya dilengkapi dengan kesadaran keamanan siber, para peretas menggunakan berkas palsu berupa CV atau dokumen dan dapat terus-menerus berubah menjadi berbagai variasi, sehingga risiko infeksi menjadi tidak dapat diprediksi," kata Bapak Nguyen Dinh Thuy, Pakar Analisis Malware di Bkav.

|

Skrip tersebut mengekstrak riwayat login dan akses malware. Foto: SEQRITE . |

Menurut Bkav, ada beberapa perusahaan Vietnam yang menjadi korban serangan ini. Karena sifat LOTUSHARVEST dan kampanye Pencuri Hanoi yang berbahaya, pengguna perlu sangat waspada terhadap dokumen yang diterima melalui email.

Bisnis dan organisasi perlu secara berkala mengadakan pelatihan bagi karyawan, meningkatkan kesadaran dan kewaspadaan terhadap penipuan daring. Sistem pemantauan internal perlu diperkuat, termasuk pemantauan pustaka yang tidak lazim atau berkas yang mencurigakan.

Peralatan bawaan pada sistem operasi hanya memenuhi kebutuhan perlindungan dasar, tidak cukup untuk melawan malware dan virus modern yang dapat bersembunyi, bertahan lama, dan menembus jauh ke dalam sistem. Oleh karena itu, penting untuk memasang sistem pemantauan email dan menggunakan perangkat lunak antivirus berlisensi untuk perlindungan terbaik.

Sumber: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[Foto] Cat Ba - Pulau surga hijau](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

Komentar (0)