|

Er is een nieuwe cyberaanvalcampagne gaande die gericht is op bedrijven in Vietnam. Illustratie: Bloomberg. |

Beveiligingsonderzoekers van SEQRITE Labs hebben een geavanceerde cyberaanvalcampagne ontdekt. Deze campagne, genaamd "Operatie Hanoi Dief", richt zich op IT-afdelingen en wervingsbureaus in Vietnam door cv's te verhullen.

Hackers ontdekten de malware voor het eerst op 3 november en gebruikten deze techniek om deze te verspreiden door het te vermommen als een sollicitatie-cv. Het doel van de aanvallers was om het interne netwerk te infiltreren, het systeem over te nemen en klantgegevens en bedrijfsgeheimen te stelen.

Hoe malware werkt

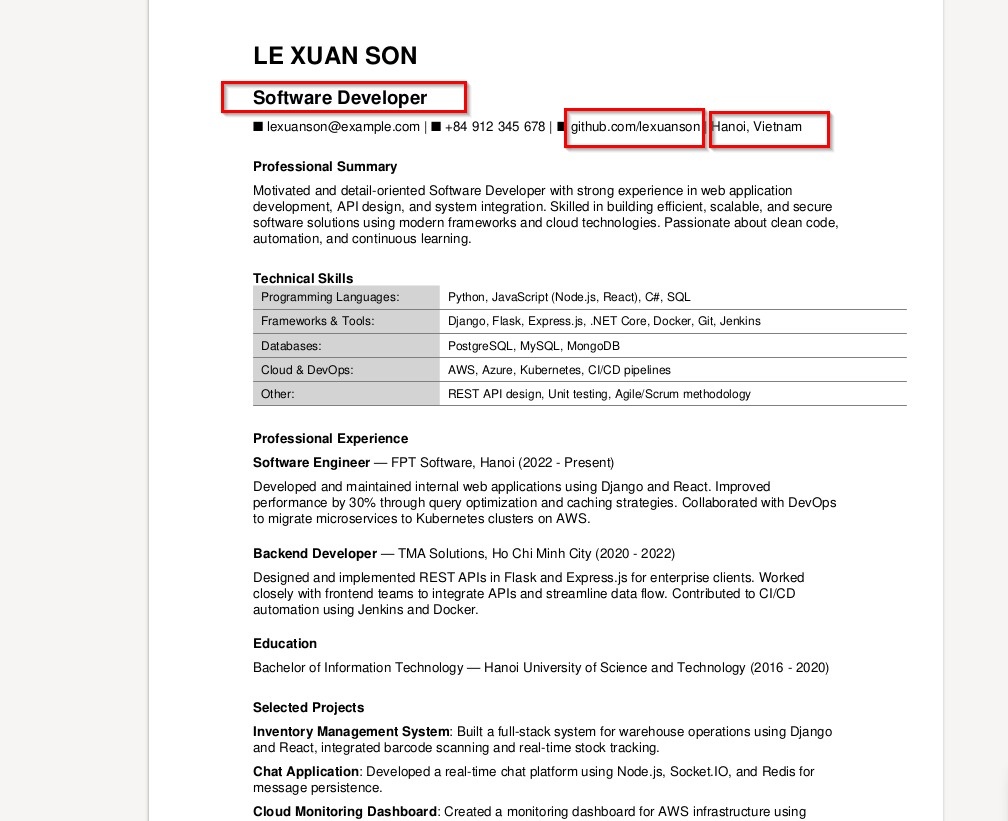

Volgens beveiligingsexperts stuurde de aanvaller een reeks e-mails met sollicitaties, met als bijlage het bestand "Le Xuan Son CV.zip". Na het uitpakken bevatte het twee bestanden, één met de naam "CV.pdf.lnk" en één met de naam "offsec-certified-professional.png".

Omdat het vermomd is als een PDF- en PNG-pictogram, kunnen gebruikers het verwarren met een normaal cv-bestand. Wanneer erop wordt geklikt, activeert het bestand het LOTUSHARVEST-virus, dat gespecialiseerd is in het verzamelen van wachtwoordgegevens, toegangsgeschiedenis... en het vervolgens naar de server van de hacker sturen.

Volgens GBHackers heeft het nep-cv met de naam Le Xuan Son uit Hanoi sinds 2021 een GitHub-account. Onderzoekers ontdekten echter dat dit account geen enkele informatie postte, hoogstwaarschijnlijk alleen om de aanvalscampagne te ondersteunen.

De aanval verloopt in drie fasen. Na het openen van het LNK-bestand activeert het een speciale opdracht via de in Windows ingebouwde ftp.exe-tool. Dit is een oude en niet meer gebruikelijke techniek waarmee de malware basiscontroles kan omzeilen.

|

Hackers lichten bedrijven op door cv's te versturen onder de naam "Le Xuan Son". Foto: SEQRITE . |

In fase 2 wordt het systeem nog steeds voor de gek gehouden door te denken dat het om een pdf of een platte tekstbestand gaat. Na verdere analyse ontdekten de onderzoekers echter dat de schadelijke code verborgen vóór het begin van het pdf-bestand was ingevoegd.

De malware ging onmiddellijk aan de slag en hernoemde de tool certutil.exe in Windows om detectie te voorkomen. De gegevens met het laatste schadelijke bestandspakket werden geëxtraheerd. De opdrachtregel hernoemde het bestand vervolgens naar "CV-Nguyen-Van-A.pdf" om het systeem voor de gek te houden. Vervolgens werd een bestand met de naam "MsCtfMonitor.dll" uitgepakt en gedecodeerd en in de map C:\ProgramData geplaatst.

Door het bestand ctfmon.exe van System32 naar dezelfde map te kopiëren, maakte de aanvaller misbruik van de DLL-kapingstechniek, waardoor het systeem het schadelijke bestand uitvoerde in plaats van het normale programma.

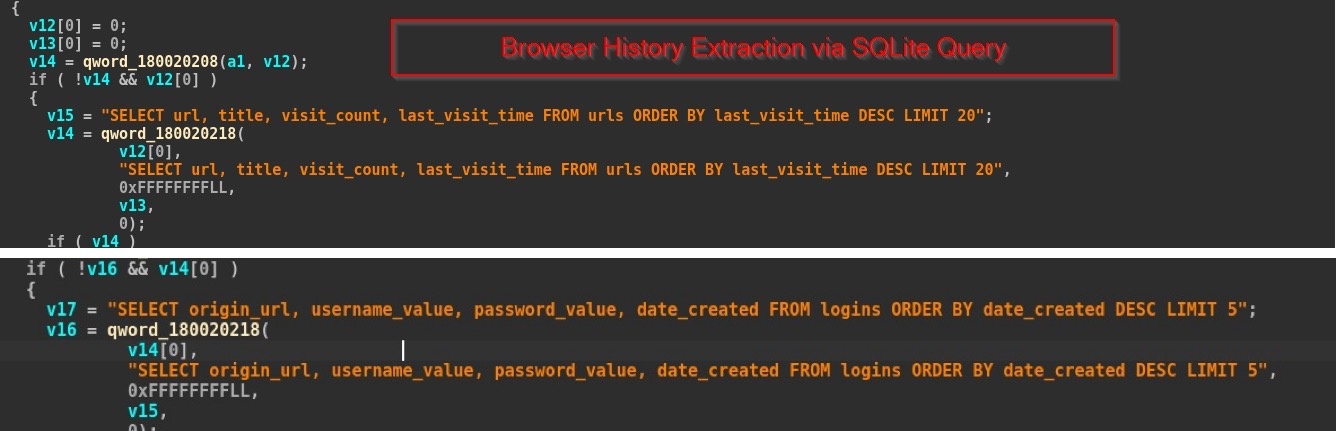

Ten slotte wordt de LOTUSHARVEST-malware geactiveerd om informatie te stelen. Deze gegevens omvatten inloggegevens van Chrome- en Edge-browsers, samen met de 20 meest recent bezochte URL's, inclusief bijbehorende metadata.

De gestolen gegevens worden via de WinINet API van Windows naar de infrastructuur van de hacker verzonden. De software voegt ook de computernaam en gebruikersnaam toe om een identiteitsprofiel op de server aan te maken.

Vietnamese bedrijven moeten hun bescherming versterken

Het zorgwekkende punt van de aanvalscampagne is dat LOTUSHARVEST zich kan verbergen en zelfstandig kan opereren. De malware maakt gebruik van het laadmechanisme van de bibliotheek om op lange termijn controle te behouden en toegang te krijgen tot gevoelige accounts en gegevens, voorbij de bescherming van conventionele beveiligingsmaatregelen.

Volgens de beoordeling kunnen gestolen gegevens de 'sleutel' worden voor hackers om hun penetratiegraad te vergroten, gevaarlijke tools in te zetten en bedrijven in de volgende fasen het doelwit te maken van meervoudige aanvallen of afpersing.

“Alles wijst erop dat de Hanoi Thief-campagne zorgvuldig was gepland en rechtstreeks op Vietnamese bedrijven was gericht.

"Hackers maken misbruik van de wervingsafdeling, die regelmatig sollicitaties van buitenaf ontvangt maar niet volledig is toegerust op het gebied van cybersecurity. Ze gebruiken nepbestanden in de vorm van cv's of documenten en kunnen deze voortdurend in allerlei variaties omzetten, waardoor het risico op infectie onvoorspelbaar wordt", aldus de heer Nguyen Dinh Thuy, expert in malware-analyse bij Bkav.

|

De scripts halen de inlog- en toegangsgeschiedenis van de malware op. Foto: SEQRITE . |

Volgens Bkav zijn er Vietnamese bedrijven slachtoffer geworden van de aanvalscampagne. Vanwege de gevaarlijke aard van LOTUSHARVEST en de Hanoi Thief-campagne moeten gebruikers uiterst waakzaam zijn met documenten die via e-mail worden ontvangen.

Bedrijven en organisaties moeten regelmatig trainingen voor hun medewerkers organiseren, het bewustzijn en de waakzaamheid tegen online fraude vergroten. Interne controlesystemen moeten worden versterkt, zodat ongebruikelijke bibliotheken of verdachte bestanden worden bewaakt.

De standaardtools van het besturingssysteem voldoen slechts aan de basisbeschermingsbehoeften en zijn niet voldoende om moderne malware en virussen te bestrijden die zich kunnen verbergen, lang aanwezig kunnen blijven en diep in het systeem kunnen doordringen. Daarom is het noodzakelijk om een e-mailmonitoringsysteem te installeren en gelicentieerde antivirussoftware te gebruiken voor de beste bescherming.

Bron: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[Foto] Voorzitter van de Nationale Assemblee, Tran Thanh Man, woont de VinFuture 2025 Award Ceremony bij](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764951162416_2628509768338816493-6995-jpg.webp&w=3840&q=75)

![[Foto] 60-jarig jubileum van de oprichting van de Vietnamese Vereniging van Fotografische Kunstenaars](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

Reactie (0)