|

Det er en ny cyberangrepskampanje rettet mot bedrifter i Vietnam. Illustrasjonsfoto: Bloomberg |

Sikkerhetsforskere ved SEQRITE Labs har oppdaget en sofistikert cyberangrepskampanje. Kampanjen, kalt «Operasjon Hanoi Thief», retter seg mot IT-avdelinger og rekrutteringsbyråer i Vietnam ved å kamuflere CV-er.

Hackere, som først ble oppdaget 3. november, brukte teknikken for å spre skadelig programvare ved å kamuflere den som en CV fra en jobbsøknad. Angripernes mål var å infiltrere det interne nettverket, ta over systemet og stjele kundedata og forretningshemmeligheter.

Hvordan skadelig programvare fungerer

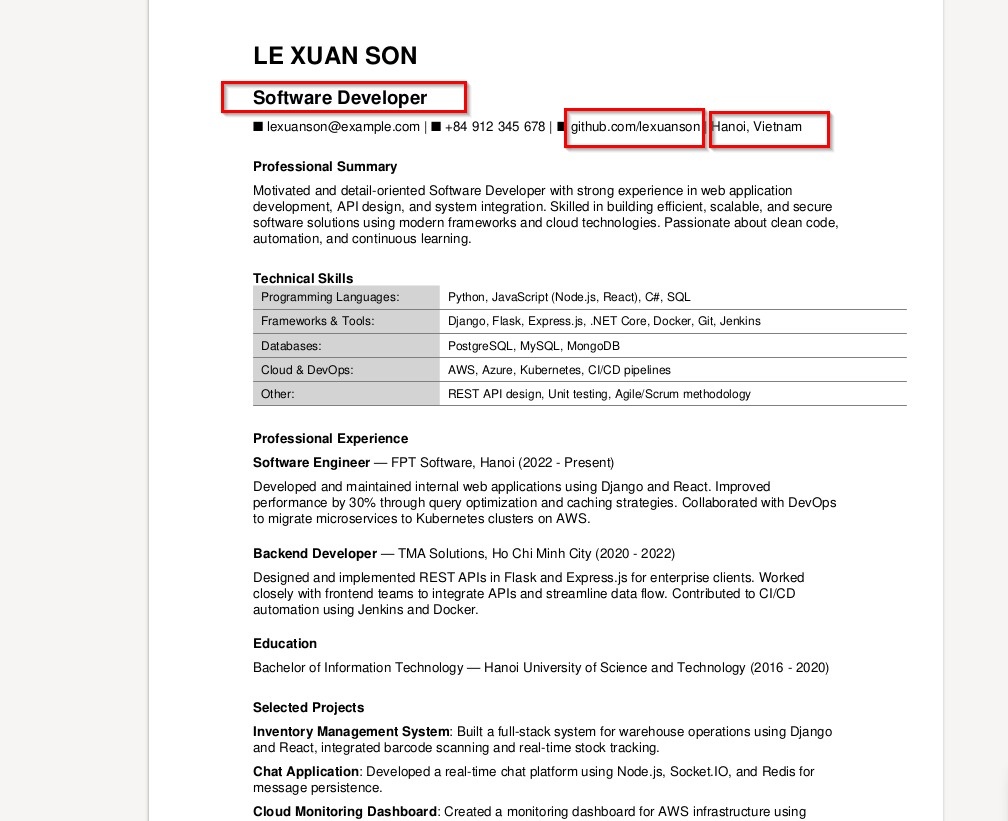

Ifølge sikkerhetseksperter sendte angriperen en rekke e-poster med jobbsøknader, med filen «Le Xuan Son CV.zip» som vedlegg. Da den ble pakket ut, inneholdt den to filer, én med navnet «CV.pdf.lnk» og den andre med navnet «offsec-certified-professional.png».

Fordi det er forkledd som et PDF- og PNG-ikon, kan brukere forveksle dette med en vanlig CV-fil. Når du klikker på filen, aktiveres LOTUSHARVEST-viruset, som spesialiserer seg på å samle inn passordinformasjon, tilgangshistorikk ... og deretter sende det til hackerens server.

Ifølge GBHackers har den falske CV-en ved navn Le Xuan Son fra Hanoi hatt en GitHub-konto siden 2021. Forskere oppdaget imidlertid at denne kontoen ikke publiserte noen informasjon, mest sannsynlig bare for å tjene angrepskampanjen.

Angrepet foregår i tre faser. Etter at LNK-filen er åpnet, utløses en spesiell kommando via ftp.exe-verktøyet som er innebygd i Windows. Dette er en gammel og ikke lenger vanlig teknikk som lar skadevaren omgå grunnleggende kontroller.

|

Hackere lurer bedrifter ved å sende CV-er under navnet «Le Xuan Son». Foto: SEQRITE . |

I fase 2 blir systemet fortsatt lurt til å tro at dette er en PDF- eller ren tekstfil. Ved nærmere analyse oppdaget forskerne imidlertid at den skadelige koden var satt inn skjult før begynnelsen av PDF-filen.

Skadevaren gikk umiddelbart i gang med å gi nytt navn til certutil.exe-verktøyet som er tilgjengelig i Windows for å unngå oppdagelse, og den pakket ut dataene som inneholdt den endelige skadelige filpakken. Kommandolinjen fortsatte å gi filen nytt navn til «CV-Nguyen-Van-A.pdf» for å lure systemet, og pakket deretter ut og dekrypterte en fil med navnet «MsCtfMonitor.dll», og plasserte den i mappen C:\ProgramData.

Ved å kopiere ctfmon.exe-filen fra System32 til samme mappe, utnyttet angriperen DLL-kapringsteknikken, noe som førte til at systemet kjørte den skadelige filen i stedet for det vanlige programmet.

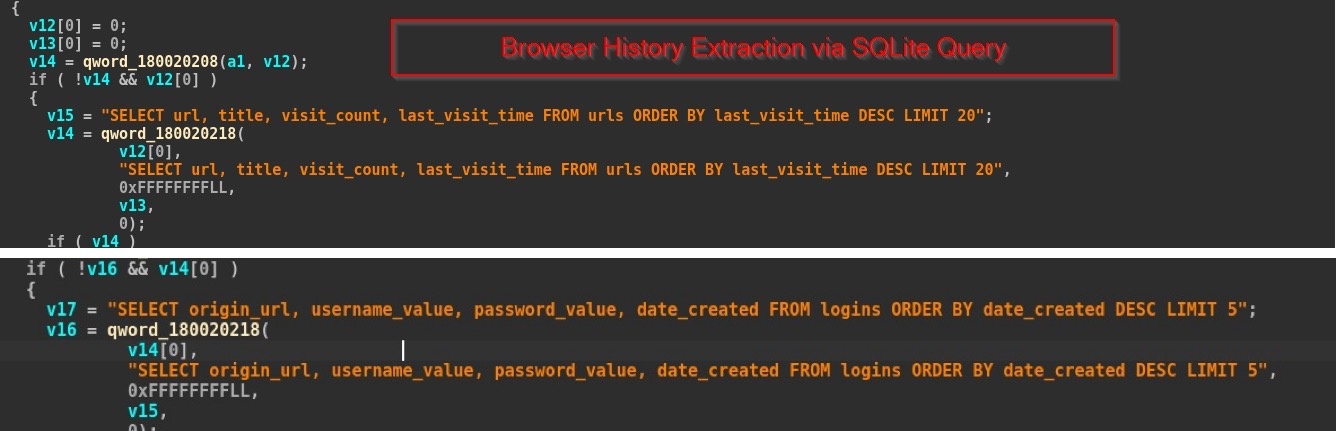

Til slutt aktiveres skadevaren LOTUSHARVEST for å stjele informasjon. Disse dataene inkluderer innloggingsinformasjon på Chrome- og Edge-nettlesere, sammen med de 20 sist besøkte URL-ene, inkludert relaterte metadata.

De stjålne dataene overføres via Windows' WinINet API til hackerens infrastruktur. Programvaren legger også til datamaskinnavnet og brukernavnet for å opprette en identitetsprofil på serveren.

Vietnamesiske bedrifter må styrke beskyttelsen

Det bekymringsfulle punktet i angrepskampanjen er at LOTUSHARVEST har evnen til å skjule seg selv og operere på egenhånd. Skadevaren utnytter bibliotekets lastemekanisme for å opprettholde langsiktig kontroll og få tilgang til sensitive kontoer og data, utover beskyttelsen av konvensjonelle sikkerhetstiltak.

Ifølge vurderingen kan stjålne data bli «nøkkelen» for hackere til å utvide sin penetrasjon, distribuere farlige verktøy og gjøre bedrifter til mål for flerlagsangrep eller utpressing i neste fase.

«Alt tyder på at Hanoi Thief-kampanjen var omhyggelig planlagt, og rettet seg direkte mot vietnamesiske bedrifter.

«Ved å utnytte rekrutteringsavdelingen, som regelmessig mottar søknader utenfra, men ikke er fullt utstyrt med bevissthet om cybersikkerhet, bruker hackere falske filer i form av CV-er eller dokumenter, og disse kan kontinuerlig transformeres til mange varianter, noe som gjør risikoen for infeksjon uforutsigbar», sa Nguyen Dinh Thuy, ekspert på skadelig programvareanalyse hos Bkav.

|

Skriptene henter ut skadevarens påloggings- og tilgangshistorikk. Foto: SEQRITE . |

Ifølge Bkav er det vietnamesiske bedrifter som har blitt ofre for angrepskampanjen. På grunn av den farlige naturen til LOTUSHARVEST og Hanoi Thief-kampanjen, må brukere være ekstremt årvåkne med dokumenter mottatt via e-post.

Bedrifter og organisasjoner må regelmessig gjennomføre periodisk opplæring for ansatte, øke bevisstheten og årvåkenheten mot nettsvindel. Interne overvåkingssystemer må styrkes, og overvåke uvanlige biblioteker eller mistenkelige filer.

Standardverktøyene i operativsystemet dekker bare grunnleggende beskyttelsesbehov, ikke nok til å bekjempe moderne skadelig programvare og virus som kan gjemme seg, vedvare lenge og trenge dypt inn i systemet. Derfor er det nødvendig å installere et e-postovervåkingssystem og bruke lisensiert antivirusprogramvare for best mulig beskyttelse.

Kilde: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[Foto] Cat Ba – et grønt øyparadis](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

Kommentar (0)