Em 26 de junho, especialistas da Kaspersky anunciaram a descoberta de um novo spyware chamado SparkKitty, projetado para atacar smartphones com sistemas operacionais iOS e Android, enviando imagens e informações dos dispositivos infectados para o servidor do atacante.

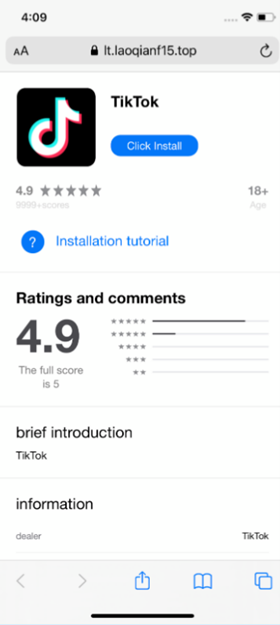

O SparkKitty foi incorporado em aplicativos com conteúdo relacionado a criptomoedas, jogos de azar, bem como em uma versão falsa do aplicativo TikTok. Esses aplicativos foram distribuídos não apenas pela App Store e Google Play, mas também em sites fraudulentos.

Segundo análises de especialistas, o objetivo desta campanha pode ser roubar criptomoedas de usuários no Sudeste Asiático e na China. Usuários no Vietnã também correm o risco de enfrentar ameaças semelhantes.

A Kaspersky notificou o Google e a Apple para que tomem medidas contra os aplicativos maliciosos. Alguns detalhes técnicos sugerem que a nova campanha está ligada ao SparkCat, um Trojan descoberto anteriormente. O SparkCat é o primeiro malware para a plataforma iOS com um módulo de reconhecimento óptico de caracteres (OCR) integrado, que escaneia as bibliotecas de fotos dos usuários e rouba capturas de tela contendo senhas ou frases de recuperação para carteiras de criptomoedas.

Após o SparkCat, esta é a segunda vez este ano que pesquisadores da Kaspersky descobrem um Trojan ladrão de aplicativos na App Store.

Na App Store, este malware Trojan está disfarçado de aplicativo relacionado a criptomoedas chamado 币coin. Além disso, em sites fraudulentos criados para imitar a interface da App Store do iPhone, cibercriminosos também disseminam este malware sob o disfarce do aplicativo TikTok e de alguns jogos de apostas.

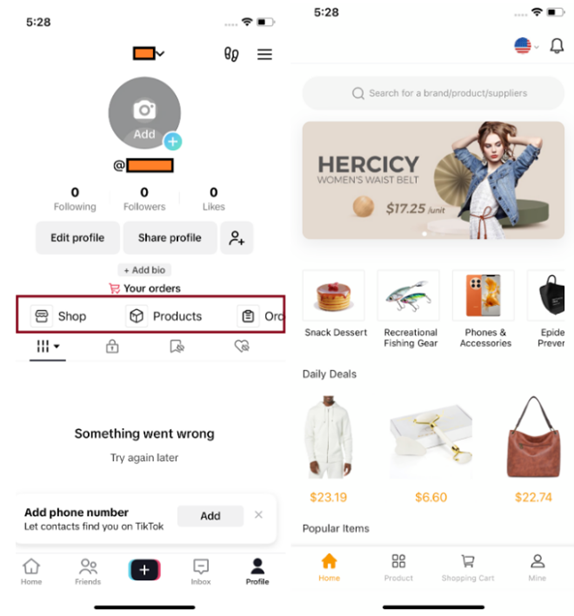

“Sites falsos são um dos canais mais populares para a distribuição de Trojans, onde hackers tentam enganar usuários para que acessem e instalem malware em iPhones. No iOS, ainda existem algumas maneiras legítimas para os usuários instalarem aplicativos fora da App Store. Neste ataque, os hackers se aproveitaram de uma ferramenta de desenvolvedor projetada para instalar aplicativos internos em empresas. Na versão infectada do TikTok, assim que o usuário faz login, o malware rouba fotos da galeria do telefone e insere secretamente um link suspeito na página pessoal da vítima. O que é preocupante é que esse link leva a uma loja que aceita apenas pagamentos em criptomoedas, o que nos deixa ainda mais apreensivos com essa campanha”, disse Sergey Puzan, analista de malware da Kaspersky.

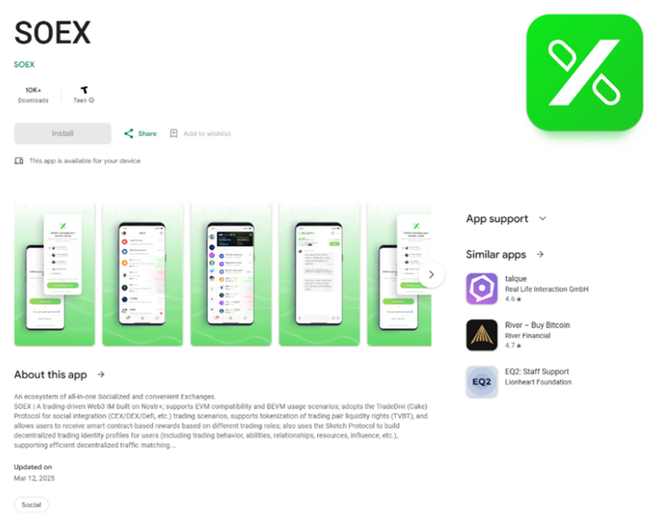

No Android, os atacantes visaram usuários tanto na Google Play quanto em sites de terceiros, disfarçando o malware como serviços relacionados a criptomoedas. Um exemplo de aplicativo infectado é o SOEX, um aplicativo de mensagens com funcionalidade integrada de negociação de criptomoedas, com mais de 10.000 downloads na loja oficial.

Além disso, os especialistas também descobriram arquivos APK (arquivos de instalação de aplicativos Android, que podem ser instalados diretamente sem passar pelo Google Play) desses aplicativos infectados por malware em sites de terceiros, que se acredita estarem relacionados à campanha de ataque mencionada anteriormente.

Esses aplicativos são promovidos sob o pretexto de projetos de investimento em criptomoedas. Notavelmente, os sites que distribuem os aplicativos também são amplamente divulgados em redes sociais, incluindo o YouTube.

“Uma vez instalados, os aplicativos funcionam conforme descrito. No entanto, durante a instalação, eles se infiltram silenciosamente no dispositivo e enviam automaticamente imagens da galeria da vítima de volta para o invasor. Essas imagens podem conter informações confidenciais que os hackers procuram, como scripts de recuperação de carteiras de criptomoedas, permitindo que eles roubem os ativos digitais da vítima”, disse Dmitry Kalinin, analista de malware da Kaspersky. “Há indícios indiretos de que os invasores estão atrás dos ativos digitais dos usuários: muitos dos aplicativos infectados estão relacionados a criptomoedas, e a versão infectada do TikTok também inclui uma loja que aceita apenas pagamentos em criptomoedas.”

Para evitar ser vítima desse malware, a Kaspersky recomenda que os usuários tomem as seguintes medidas de segurança:

- Caso tenha instalado acidentalmente um dos aplicativos infectados, remova-o rapidamente do seu dispositivo e não o utilize novamente até que haja uma atualização oficial para remover completamente o recurso malicioso.

Evite armazenar capturas de tela com informações confidenciais na sua biblioteca de fotos, especialmente imagens com códigos de recuperação de carteiras de criptomoedas. Em vez disso, os usuários podem armazenar informações de login em aplicativos dedicados de gerenciamento de senhas.

Instale um software de segurança confiável para evitar o risco de infecção por malware. Para sistemas operacionais iOS, com sua arquitetura de segurança exclusiva, a solução da Kaspersky alertará caso detecte um dispositivo transmitindo dados para um servidor de controle de hackers e bloqueará esse processo de transmissão de dados.

Quando um aplicativo solicita acesso à biblioteca de fotos, os usuários devem avaliar cuidadosamente se essa permissão é realmente necessária para a função principal do aplicativo.

Fonte: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[Foto] Cat Ba - Paraíso da ilha verde](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

![[VIMC: 40 dias de velocidade relâmpago] O Porto de Hai Phong está determinado a romper barreiras e atingir a meta de 2 milhões de TEUs até 2025.](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/04/1764816441820_chp_4-12-25.jpeg)

Comentário (0)