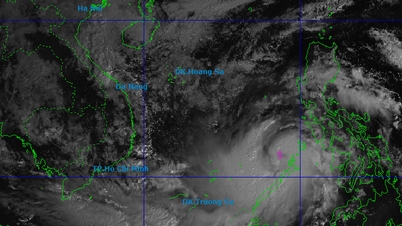

Более 95 000 серверов Magento (Adobe Commerce) по всему миру подвергаются атаке из-за серьёзной уязвимости Session Reaper. Эта уязвимость позволяет хакерам использовать сеанс входа пользователя для удалённого выполнения кода и получения контроля над всей системой. Эксперты по кибербезопасности Bkav оценивают Вьетнам как одну из стран с высоким риском атак с использованием этой уязвимости.

Г-н Хоанг Труонг Кхыонг, эксперт по кибербезопасности из Bkav, сообщил, что уязвимость SessionReaper связана с тем, как Magento обрабатывает данные через веб-API, что позволяет злоумышленникам внедрять вредоносный контент в сеанс и загружать веб-шелл — вредоносный файл, помогающий сохранять доступ к серверу и контролировать его. В случае успешной эксплуатации хакеры могут получить права системного администратора, украсть платёжные данные или создать поддельные учётные записи администратора для расширения масштабов атаки. Все версии Adobe Commerce и Magento Open Source, выпущенные до октября 2025 года, включая версии 2.4.9-alpha2 и ниже, подвержены этой уязвимости.

Всего за 48 часов после публикации кода эксплойта в мире было зафиксировано более 300 автоматизированных атак, нацеленных на более чем 130 серверов Magento. Согласно статистике Sansec Shield, несмотря на то, что Adobe выпустила экстренное исправление в начале сентября, около 62% магазинов Magento не были обновлены. Учитывая, что по всему миру открыто работает более 95 000 серверов Magento, тысячи сайтов электронной коммерции по-прежнему уязвимы для атак. Задержка всего на один день может нанести серьёзный ущерб бизнесу.

Во Вьетнаме многие платформы электронной коммерции, включая сотни известных брендов в сфере розничной торговли, моды и технологий, используют Magento. Bkav рекомендует системным администраторам Magento во Вьетнаме срочно обновить официальный патч Adobe и активировать брандмауэр веб-приложений (WAF) для фильтрации и блокировки нестандартных пакетов. В то же время компаниям следует проверить всю систему, особенно обращая внимание на наличие подозрительных PHP-файлов в папке и проверяя вновь созданные административные учётные записи. В случае подозрения на вторжение необходимо изолировать сервер, восстановить его из чистой резервной копии и сменить все пароли, ключи доступа...

Источник: https://www.sggp.org.vn/doanh-nghiep-viet-nam-can-khan-truong-ung-pho-lo-hong-bao-mat-tu-adobe-post821617.html

![[Фото] Открытие XIV конференции Центрального Комитета партии XIII созыва](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/05/1762310995216_a5-bnd-5742-5255-jpg.webp)

![[Фото] Панорама Конгресса патриотического соревнования газеты «Нян Дан» на период 2025-2030 гг.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762252775462_ndo_br_dhthiduayeuncbaond-6125-jpg.webp)

Комментарий (0)