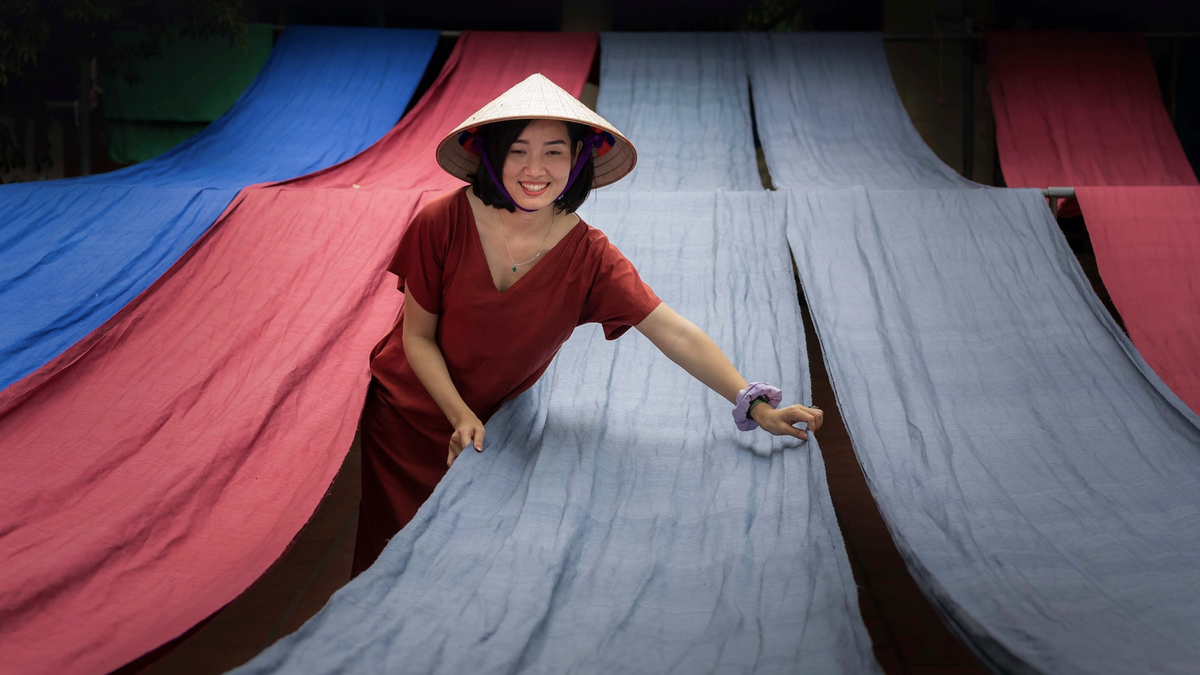

Недавно владелец бизнеса опубликовал на Facebook пост о том, как компьютер его компании был заражен «ботнетом», который хакеры использовали в своих интересах, в результате чего бизнес понес убытки. Пост быстро получил тысячи репостов, комментариев и внимания, включая как похвалу, так и критику.

Скриншот поста об инциденте безопасности, который привлек много внимания

«На самом деле компьютер г-на Т. был заражен вредоносным ПО, а не ботнетом. Вредоносное ПО обычно существует во многих формах: от троянов, руткитов, кейлоггеров до наиболее распространенного сегодня типа программ-вымогателей. Ботнет — это сеть компьютеров-призраков, также известных как зомби, которыми манипулируют хакеры с помощью уязвимостей или вредоносного ПО, скрытого в компьютере», — сказал г-н Нго Тран Ву, директор NTS Security.

«Сегодня, с учетом популярности Интернета, у преступников есть множество способов распространять вредоносное ПО среди новых пользователей или тех, кто безразличен к безопасности своих устройств. Популярными каналами, по которым преступники находят жертв, являются блоги, форумы и социальные сети, которые делятся бесплатными пиратскими ресурсами. И, конечно, ничто не бывает бесплатным, они всегда раздают неожиданные подарки, о которых жертвы не знают», — сказал г-н Ву.

В истории г-на Т. загрузка пиратского графического программного обеспечения (взломанного, взломанного программного обеспечения) является действием, которое создает риски для его активов, включая проблемы с авторскими правами и безопасностью программного обеспечения.

Малому и среднему бизнесу следует опасаться пиратского программного обеспечения.

Малые предприятия часто не воспринимают авторские права на программное обеспечение всерьез и хотят использовать «подлинное» программное обеспечение бесплатно, поэтому они загружают специализированное программное обеспечение для повседневной работы из предустановленных операционных систем Windows (Ghost, Iso), офисных пакетов или популярного высокопроизводительного графического и мультимедийного программного обеспечения, такого как Adobe Photoshop, Illustrator, After Effects, AutoCAD, Vegas Pro... или даже мелкосерийного, такого как инструменты сжатия файлов WinZip, WinRAR, средства загрузки IDM.

Многие вредоносные коды хакеры прикрепляют к нелицензионному программному обеспечению.

Большинство из них доступны на "подпольных" веб-сайтах или торрент-сетях, бесплатных социальных сетях, пользователям необходимо отключить инструменты безопасности на своих компьютерах, такие как Antivirus или Internet Security (если таковые имеются), чтобы загрузить. Поскольку эти инструменты могут сканировать на наличие вредоносного ПО, скрытого в инструментах взлома, таких как Keygen, Patch, Crack или файлах, которые уже заражены вредоносным ПО.

Фактически, вредоносное ПО, встроенное в пиратское ПО, становится все более сложным и его сложнее обнаружить обычным пользователям. Новый вариант вредоносного ПО HotRat, зарегистрированный в августе, продолжает буйствовать в Юго-Восточной Азии из-за широкого использования пиратского ПО в регионе.

Г-н Ву отметил, что комплексные решения по защите, такие как Kaspersky Total Security, очень полезны для индивидуальных пользователей или малого бизнеса, однако крупным предприятиям следует выбирать решения по безопасности, которые объединяют резервное копирование данных, поскольку данные являются очень ценным активом, который в настоящее время подвергается атакам программ-вымогателей.

Ссылка на источник

![[Фото] Генеральный секретарь То Лам принимает участие в запуске трех цифровых платформ, служащих реализации резолюции № 57-NQ/TW](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/2/d7fb7a42b2c74ffbb1da1124c24d41d3)

Комментарий (0)