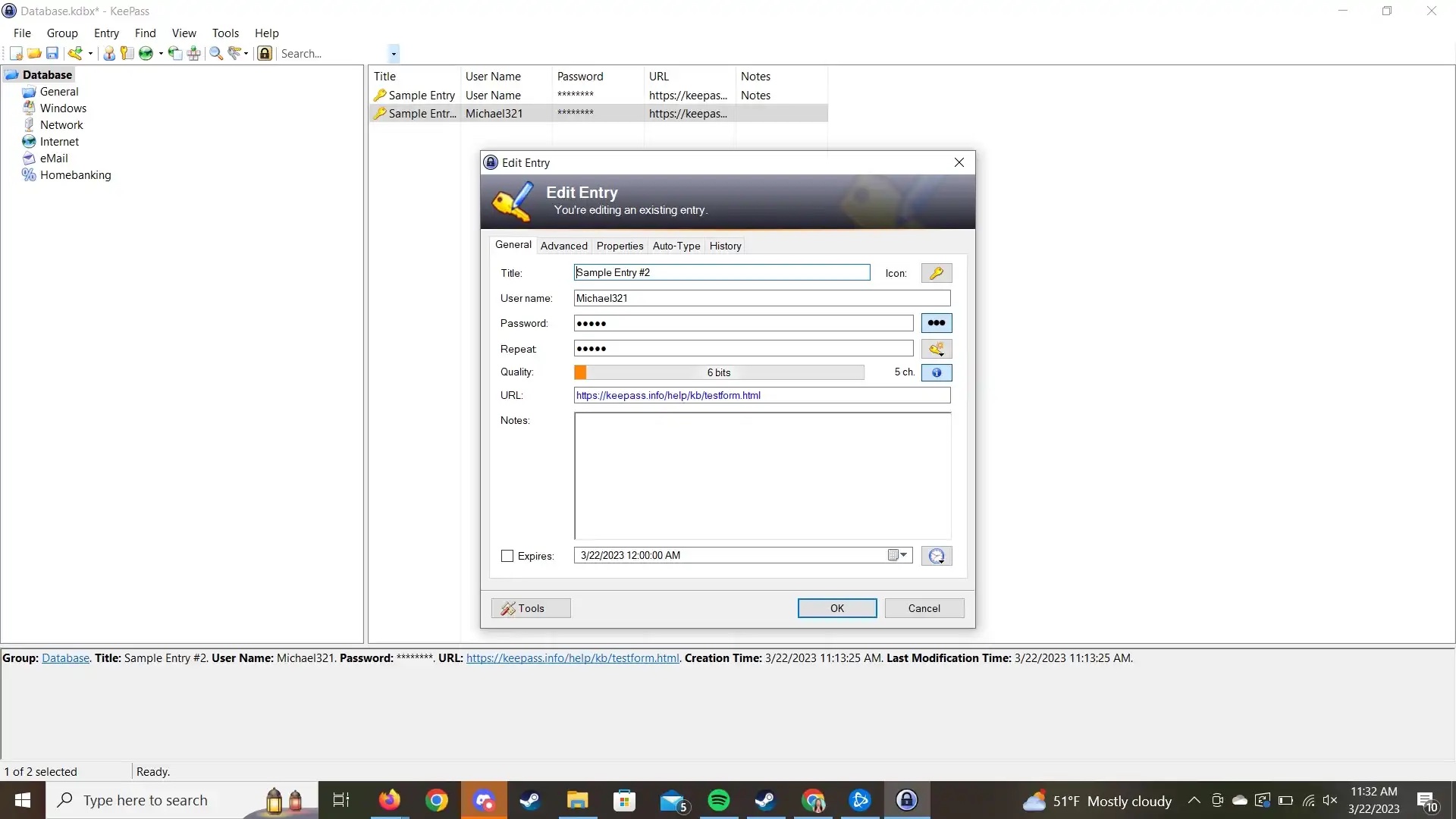

จากข้อมูลของ Bleeping Computer ช่องโหว่การถ่ายโอนข้อมูลหน่วยความจำที่เพิ่งค้นพบใหม่ในแอปพลิเคชัน KeePass อาจทำให้ผู้โจมตีสามารถดึงรหัสผ่านหลักในรูปแบบข้อความธรรมดาได้ แม้ว่าฐานข้อมูลจะถูกล็อกหรือปิดโปรแกรมไปแล้วก็ตาม แพตช์สำหรับช่องโหว่ร้ายแรงนี้จะยังไม่พร้อมใช้งานจนกว่าจะถึงต้นเดือนมิถุนายนเป็นอย่างเร็วที่สุด

นักวิจัยด้านความปลอดภัยได้รายงานช่องโหว่นี้และเผยแพร่ช่องโหว่แบบพิสูจน์แนวคิด (proof-of-concept exploit) ที่ทำให้ผู้โจมตีสามารถสแกนหน่วยความจำ (memory scrape) เพื่อดึงรหัสผ่านหลักในรูปแบบข้อความธรรมดา แม้ว่าฐานข้อมูล KeePass จะถูกปิด โปรแกรมถูกล็อก หรือแม้กระทั่งไม่ได้เปิดอยู่ก็ตาม เมื่อดึงข้อมูลจากหน่วยความจำ อักขระหนึ่งหรือสองตัวแรกของรหัสผ่านจะหายไป แต่สามารถเดาสตริงทั้งหมดได้

ช่องโหว่นี้ถูกเขียนขึ้นสำหรับระบบปฏิบัติการ Windows แต่เชื่อกันว่า Linux และ macOS ก็มีความเสี่ยงเช่นกัน เนื่องจากปัญหาอยู่ใน KeePass ไม่ใช่ระบบปฏิบัติการ ในการใช้ประโยชน์จากรหัสผ่าน ผู้โจมตีจะต้องเข้าถึงคอมพิวเตอร์ระยะไกล (ซึ่งได้รับมาจากมัลแวร์) หรือเข้าถึงเครื่องของเหยื่อโดยตรง

ผู้เชี่ยวชาญด้านความปลอดภัยระบุว่า KeePass เวอร์ชัน 2.x ทั้งหมดได้รับผลกระทบ แต่ KeePass 1.x, KeePassXC และ Strongbox ซึ่งเป็นโปรแกรมจัดการรหัสผ่านอื่นๆ ที่เข้ากันได้กับไฟล์ฐานข้อมูล KeePass ไม่ได้รับผลกระทบ

การแก้ไขจะรวมอยู่ใน KeePass เวอร์ชัน 2.54 ซึ่งอาจเปิดตัวในช่วงต้นเดือนมิถุนายน

ข้อบกพร่องด้านความปลอดภัยใหม่ทำให้ KeePass มีความเสี่ยงเนื่องจากยังไม่มีแพตช์ออกมา

ปัจจุบันมี KeePass เวอร์ชันเบต้าที่ไม่เสถียรพร้อมมาตรการบรรเทาผลกระทบ แต่รายงานจาก Bleeping Computer ระบุว่านักวิจัยด้านความปลอดภัยไม่สามารถสร้างสถานการณ์การขโมยรหัสผ่านจากช่องโหว่ดังกล่าวได้

อย่างไรก็ตาม แม้ว่า KeePass จะได้รับการอัปเกรดเป็นเวอร์ชันที่แก้ไขแล้ว แต่รหัสผ่านยังคงสามารถดูได้ในไฟล์หน่วยความจำของโปรแกรม เพื่อความปลอดภัยอย่างสมบูรณ์ ผู้ใช้จะต้องล้างข้อมูลในคอมพิวเตอร์ทั้งหมดโดยการเขียนทับข้อมูลเดิม แล้วจึงติดตั้งระบบปฏิบัติการใหม่

ผู้เชี่ยวชาญแนะนำว่าโปรแกรมป้องกันไวรัสที่ดีจะช่วยลดความเสี่ยงดังกล่าวได้ และผู้ใช้ควรเปลี่ยนรหัสผ่านหลัก KeePass ทันทีที่มีเวอร์ชันอย่างเป็นทางการ

ลิงค์ที่มา

![[ภาพ] ดานัง: น้ำค่อยๆ ลดลง ทางการท้องถิ่นใช้ประโยชน์จากการทำความสะอาด](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/31/1761897188943_ndo_tr_2-jpg.webp)

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh เข้าร่วมพิธีมอบรางวัลสื่อมวลชนแห่งชาติครั้งที่ 5 ในหัวข้อการป้องกันและปราบปรามการทุจริต การทุจริต และความคิดด้านลบ](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/31/1761881588160_dsc-8359-jpg.webp)

การแสดงความคิดเห็น (0)