เมื่อวันที่ 26 มิถุนายน ผู้เชี่ยวชาญจาก Kaspersky ประกาศว่าพวกเขาค้นพบสปายแวร์ชนิดใหม่ที่เรียกว่า SparkKitty ซึ่งออกแบบมาเพื่อโจมตีสมาร์ทโฟนที่ใช้ระบบปฏิบัติการ iOS และ Android จากนั้นส่งรูปภาพและข้อมูลอุปกรณ์จากโทรศัพท์ที่ติดไวรัสไปยังเซิร์ฟเวอร์ของผู้โจมตี

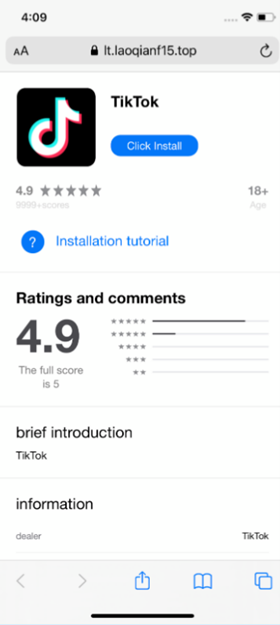

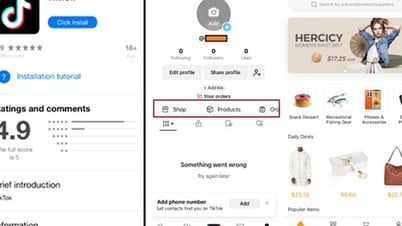

SparkKitty ถูกฝังอยู่ในแอปที่มีเนื้อหาเกี่ยวกับคริปโตเคอร์เรนซี การพนัน และในแอป TikTok เวอร์ชันปลอม แอปเหล่านี้ไม่ได้เผยแพร่เฉพาะใน App Store และ Google Play เท่านั้น แต่ยังเผยแพร่บนเว็บไซต์ปลอมอีกด้วย

จากการวิเคราะห์ของผู้เชี่ยวชาญ พบว่าเป้าหมายของแคมเปญนี้อาจเป็นการขโมยสกุลเงินดิจิทัลจากผู้ใช้ในเอเชียตะวันออกเฉียงใต้และจีน ผู้ใช้ในเวียดนามก็มีความเสี่ยงที่จะเผชิญกับภัยคุกคามที่คล้ายคลึงกันเช่นกัน

Kaspersky ได้แจ้งให้ Google และ Apple ดำเนินการกับแอปอันตรายเหล่านี้ รายละเอียดทางเทคนิคบางส่วนชี้ให้เห็นว่าแคมเปญใหม่นี้เชื่อมโยงกับ SparkCat ซึ่งเป็นโทรจันที่ค้นพบก่อนหน้านี้ SparkCat เป็นมัลแวร์ตัวแรกบนแพลตฟอร์ม iOS ที่มีโมดูลการรู้จำอักขระด้วยแสง (OCR) ในตัว ซึ่งสแกนคลังรูปภาพของผู้ใช้และขโมยภาพหน้าจอที่มีรหัสผ่านหรือวลีกู้คืนสำหรับกระเป๋าเงินคริปโทเคอร์เรนซี

หลังจาก SparkCat นี่เป็นครั้งที่สองในปีนี้ที่นักวิจัยของ Kaspersky ค้นพบโปรแกรมขโมยโทรจันบน App Store

บน App Store มัลแวร์โทรจันนี้ปลอมตัวเป็นแอปพลิเคชันที่เกี่ยวข้องกับสกุลเงินดิจิทัลที่ชื่อว่า 币coin นอกจากนี้ อาชญากรไซเบอร์ยังแพร่กระจายมัลแวร์นี้บนเว็บไซต์หลอกลวงที่ออกแบบมาเพื่อเลียนแบบอินเทอร์เฟซ App Store ของ iPhone โดยแอบอ้างว่าเป็นแอปพลิเคชัน TikTok และเกมพนันบางเกมอีกด้วย

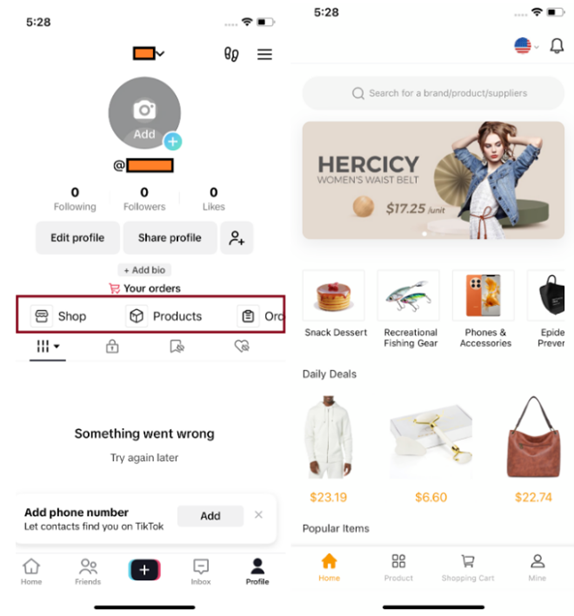

เว็บไซต์ปลอมเป็นหนึ่งในช่องทางที่ได้รับความนิยมมากที่สุดในการแพร่กระจายโทรจัน ซึ่งแฮกเกอร์พยายามหลอกล่อผู้ใช้ให้เข้าชมและติดตั้งมัลแวร์บน iPhone บน iOS ยังมีวิธีที่ถูกต้องตามกฎหมายให้ผู้ใช้ติดตั้งแอปจากภายนอก App Store ในการโจมตีครั้งนี้ แฮกเกอร์ใช้ประโยชน์จากเครื่องมือของนักพัฒนาที่ออกแบบมาเพื่อติดตั้งแอปภายในธุรกิจต่างๆ ใน TikTok เวอร์ชันที่ติดไวรัส ทันทีที่ผู้ใช้เข้าสู่ระบบ มัลแวร์จะขโมยรูปภาพจากแกลเลอรีโทรศัพท์และแอบแทรกลิงก์แปลก ๆ ลงในหน้าส่วนตัวของเหยื่อ สิ่งที่น่ากังวลคือลิงก์นี้จะนำไปสู่ร้านค้าที่รับเฉพาะการชำระเงินด้วยสกุลเงินดิจิทัล ซึ่งทำให้เรากังวลกับแคมเปญนี้มากขึ้นไปอีก” เซอร์เกย์ พูซาน นักวิเคราะห์มัลแวร์จาก Kaspersky กล่าว

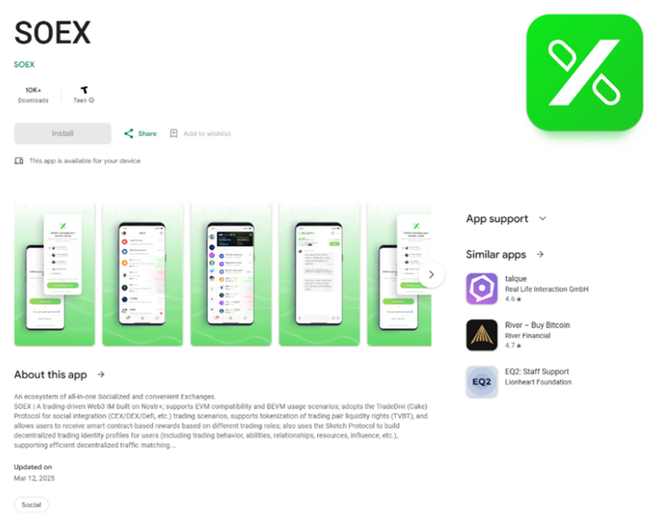

บนระบบปฏิบัติการ Android ผู้โจมตีได้กำหนดเป้าหมายผู้ใช้ทั้งบน Google Play และเว็บไซต์ของบุคคลที่สาม โดยปลอมตัวเป็นบริการที่เกี่ยวข้องกับสกุลเงินดิจิทัล ตัวอย่างหนึ่งของแอปที่ติดมัลแวร์คือ SOEX ซึ่งเป็นแอปส่งข้อความที่มีฟังก์ชันการซื้อขายสกุลเงินดิจิทัลในตัว โดยมียอดดาวน์โหลดจากร้านค้าอย่างเป็นทางการมากกว่า 10,000 ครั้ง

นอกจากนี้ผู้เชี่ยวชาญยังค้นพบไฟล์ APK (ไฟล์ติดตั้งแอปพลิเคชัน Android ที่สามารถติดตั้งได้โดยตรงโดยไม่ต้องผ่าน Google Play) ของแอปพลิเคชันที่ติดมัลแวร์เหล่านี้บนเว็บไซต์ของบุคคลที่สาม ซึ่งเชื่อว่ามีความเกี่ยวข้องกับแคมเปญโจมตีดังกล่าว

แอปเหล่านี้ได้รับการโปรโมตภายใต้หน้ากากของโครงการลงทุนในสกุลเงินดิจิทัล ที่น่าสังเกตคือ เว็บไซต์ที่เผยแพร่แอปเหล่านี้ยังได้รับการโปรโมตอย่างกว้างขวางบนโซเชียลมีเดีย รวมถึง YouTube ด้วย

“เมื่อติดตั้งแล้ว แอปจะทำงานตามที่อธิบายไว้ อย่างไรก็ตาม ระหว่างการติดตั้ง แอปจะแทรกซึมเข้าไปในอุปกรณ์อย่างเงียบๆ และส่งรูปภาพจากแกลเลอรีของเหยื่อกลับไปยังผู้โจมตีโดยอัตโนมัติ รูปภาพเหล่านี้อาจมีข้อมูลละเอียดอ่อนที่แฮกเกอร์กำลังค้นหา เช่น สคริปต์กู้คืนกระเป๋าเงินคริปโต ซึ่งทำให้พวกเขาสามารถขโมยสินทรัพย์ดิจิทัลของเหยื่อได้” ดมิทรี คาลินิน นักวิเคราะห์มัลแวร์จาก Kaspersky กล่าว “มีสัญญาณทางอ้อมที่บ่งชี้ว่าผู้โจมตีกำลังตามล่าสินทรัพย์ดิจิทัลของผู้ใช้ แอปที่ติดไวรัสจำนวนมากเกี่ยวข้องกับคริปโตเคอร์เรนซี และ TikTok เวอร์ชันที่ติดไวรัสยังมีร้านค้าที่รับชำระเงินด้วยคริปโตเคอร์เรนซีเท่านั้น”

เพื่อหลีกเลี่ยงการตกเป็นเหยื่อของมัลแวร์นี้ Kaspersky แนะนำให้ผู้ใช้ใช้มาตรการความปลอดภัยดังต่อไปนี้:

- หากคุณติดตั้งแอปพลิเคชันที่ติดไวรัสโดยไม่ได้ตั้งใจ ให้รีบลบแอปพลิเคชันนั้นออกจากอุปกรณ์ของคุณ และอย่าใช้ซ้ำจนกว่าจะมีการอัปเดตอย่างเป็นทางการเพื่อลบคุณสมบัติที่เป็นอันตรายออกอย่างสมบูรณ์

- หลีกเลี่ยงการเก็บภาพหน้าจอที่มีข้อมูลสำคัญไว้ในคลังภาพของคุณ โดยเฉพาะภาพที่มีรหัสกู้คืนกระเป๋าเงินคริปโตเคอร์เรนซี ผู้ใช้สามารถเก็บข้อมูลการเข้าสู่ระบบไว้ในแอปพลิเคชันจัดการรหัสผ่านเฉพาะแทน

- ติดตั้งซอฟต์แวร์รักษาความปลอดภัยที่เชื่อถือได้เพื่อป้องกันความเสี่ยงจากการติดมัลแวร์ สำหรับระบบปฏิบัติการ iOS ที่มีสถาปัตยกรรมความปลอดภัยเฉพาะตัว โซลูชันของ Kaspersky จะแจ้งเตือนหากตรวจพบอุปกรณ์ที่กำลังส่งข้อมูลไปยังเซิร์ฟเวอร์ควบคุมของแฮกเกอร์ และจะบล็อกกระบวนการส่งข้อมูลนี้

- เมื่อแอปพลิเคชันร้องขอการเข้าถึงคลังภาพ ผู้ใช้ควรพิจารณาอย่างรอบคอบว่าการอนุญาตนี้จำเป็นสำหรับฟังก์ชันหลักของแอปพลิเคชันจริงหรือไม่

ที่มา: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

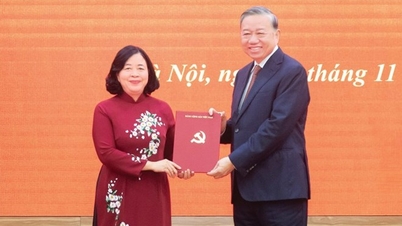

![[ภาพ] เลขาธิการใหญ่โต ลัม และประธานรัฐสภา ตรัน ถันห์ มาน เข้าร่วมงานฉลองครบรอบ 80 ปี วันประเพณีแห่งการตรวจสอบของเวียดนาม](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/17/1763356362984_a2-bnd-7940-3561-jpg.webp)

การแสดงความคิดเห็น (0)