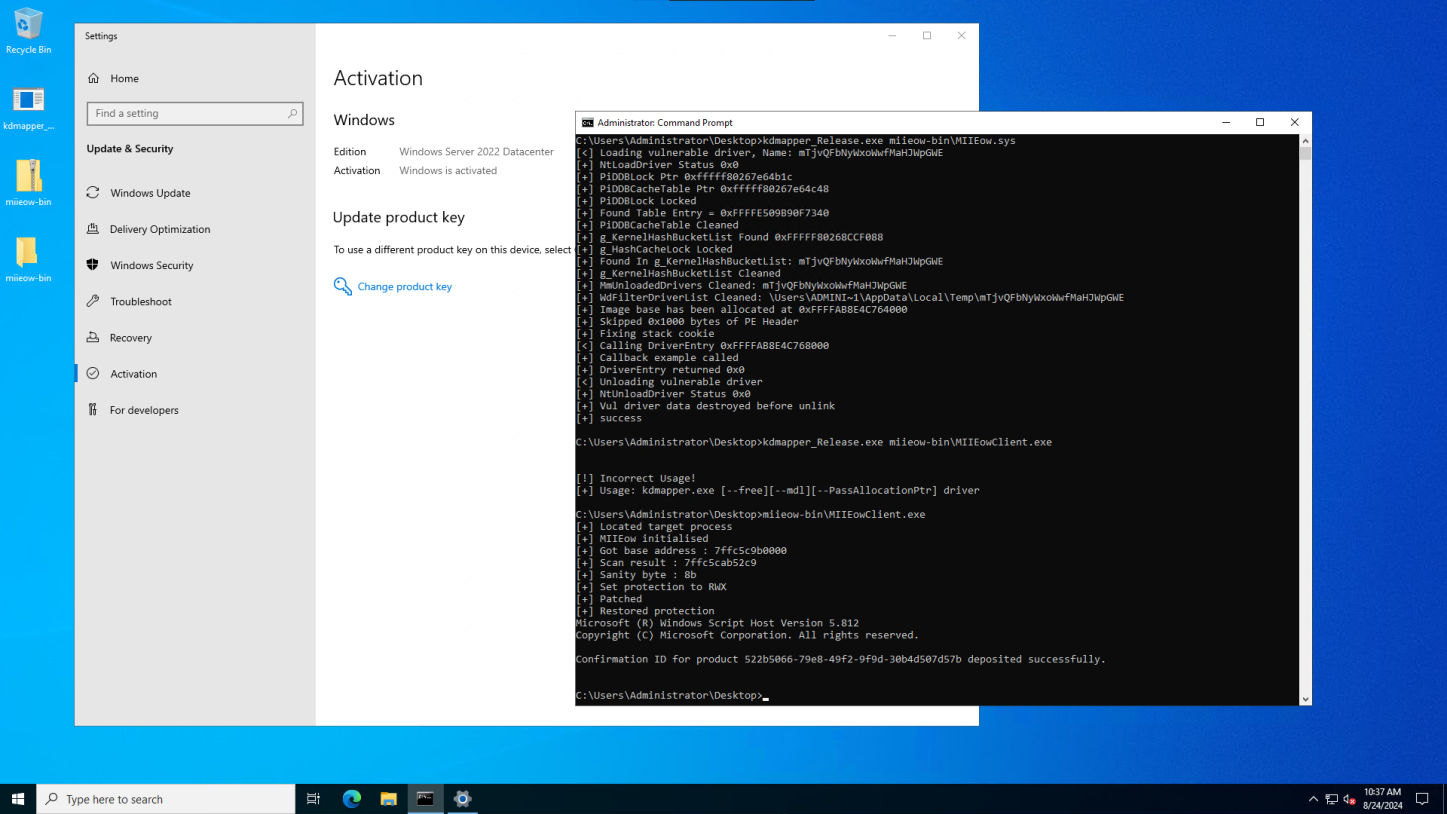

วิธีการดังกล่าวเรียกว่า การเปิดใช้งาน TSforge ช่วยให้แฮกเกอร์สามารถเปิดใช้งานผลิตภัณฑ์ของ Microsoft ส่วนใหญ่ได้อย่างถาวรในขณะที่หลีกเลี่ยงระบบการจัดการสิทธิ์ดิจิทัล (DRM) ของบริษัทได้โดยสมบูรณ์

การเปิดใช้งาน TSforge ถูกรวมเข้าไว้ในเครื่องมือ MAS 3.0 ของ Massgrave

ในปี 2024 กลุ่มแฮกเกอร์ได้เปิดตัวโปรเจกต์ชื่อ Microsoft Activation Scripts (MAS) ในการอัปเดต MAS 3.0 ล่าสุด Massgrave ได้เพิ่มวิธีการเปิดใช้งาน TSforge พร้อมกับแพตช์และการปรับปรุงสคริปต์การเปิดใช้งานที่มีอยู่ กลุ่มอ้างว่า TSforge เป็นหนึ่งในช่องโหว่ที่ทรงพลังและครอบคลุมที่สุดเท่าที่เคยมีการเพิ่มเข้ามาใน MAS

MAS ข้ามระบบป้องกันของ Microsoft ได้อย่างไร

ในบล็อกโพสต์ล่าสุด Massgrave ได้แชร์รายละเอียดเกี่ยวกับวิธีการค้นพบและพัฒนาแฮ็กเกอร์รายนี้ พร้อมอธิบายวิธีการหลบเลี่ยงระบบป้องกันการเปิดใช้งานของ Microsoft ที่เรียกว่า Software Protection Platform (SPP) ระบบ SPP นี้ถูกอธิบายว่า "ซับซ้อนมาก" โดยข้อมูลการเปิดใช้งานผลิตภัณฑ์ถูกจัดเก็บไว้ในไฟล์หลักสองไฟล์ คือ "data.dat" และ "tokens.dat"

แม้ว่า Massgrave จะยกย่อง SPP ว่าเป็นระบบ DRM ขั้นสูง แต่ก็ยังสามารถหลีกเลี่ยงได้ วิธี TSforge ทำงานโดยการใส่ข้อมูลปลอมเข้าไปในคลังข้อมูลเหล่านี้ หลีกเลี่ยงการตรวจสอบใดๆ และทำให้ SPP จดจำรหัสผลิตภัณฑ์หรือรหัสยืนยันปลอมว่าถูกต้อง

วิธีการเปิดใช้งาน TSforge รองรับ Windows หลายเวอร์ชัน ตั้งแต่ Windows 7 ถึง Windows Server 2025 รวมถึง Office 2013 ถึง 2024 ผู้ใช้สามารถเปิดใช้งานส่วนเสริมสำหรับใบอนุญาต Windows เชิงพาณิชย์ได้ รวมถึงโปรแกรม Extended Security Updates (ESU) สำหรับ Windows 7 ถึง 10 บางเวอร์ชัน

ชุดเครื่องมือ MAS เป็นโครงการโอเพนซอร์สที่โฮสต์อยู่บน GitHub ซึ่งเป็นของ Microsoft ดังนั้นทีมงานจึงยืนยันว่าไม่ได้มีส่วนเกี่ยวข้องกับการละเมิดลิขสิทธิ์ ทางกลุ่มได้อธิบายถึงวิธีการเปิดใช้งานของพวกเขาว่าเป็นทางเลือกหนึ่งที่เจ้าหน้าที่ฝ่ายสนับสนุนของ Microsoft สามารถใช้ได้เมื่อวิธีการอื่นๆ ล้มเหลว

Microsoft ยังไม่ได้ให้การตอบสนองอย่างเป็นทางการต่อข้อมูลนี้

ที่มา: https://thanhnien.vn/xuat-hien-cong-cu-co-the-kich-hoat-phan-mem-cua-microsoft-185250225135610115.htm

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh เป็นประธานการประชุมเรื่องการก่อสร้างโรงไฟฟ้านิวเคลียร์](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/22/1761137852450_dsc-9299-jpg.webp)

การแสดงความคิดเห็น (0)