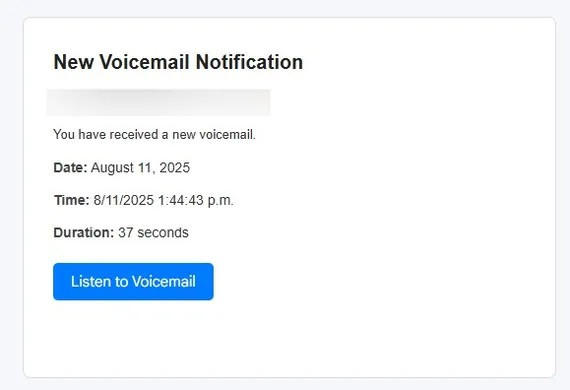

Dolandırıcılık, meşru bir sesli mesaj servisinden geliyormuş gibi görünen ve "Yeni Sesli Bildirimler"i taklit eden sahte e-postalarla başlıyor.

Bu e-postada "Sesli mesajı dinle" düğmesi bulunuyor; bu düğmeye tıklandığında, kurban güvenlik hissi yaratmak için sahte bir CAPTCHA sayfası da dahil olmak üzere çeşitli ara web sitelerinden geçirilerek Gmail giriş sayfasının tam bir kopyasına yönlendiriliyor.

Kimlik avı e-postaları, kullanıcıları oturum açmaya kandırmak için "yeni sesli mesaj" bildirimlerini kullanıyor. (Resim: SCS)

Burada kullanıcılar, e-posta adreslerini, şifrelerini ve hatta iki faktörlü kimlik doğrulama kodları, yedekleme kodları ve güvenlik soruları gibi ek güvenlik katmanlarını girmeye kandırılıyor. Tüm veriler anında saldırgan tarafından kontrol edilen bir sunucuya gönderiliyor.

Bu kampanyayı özellikle tehlikeli kılan şey, saldırganların ilk aşamayı gerçekleştirmek için meşru bir pazarlama hizmeti olan Microsoft Dynamics platformunu (mkt.dynamics.com) kullanmış olmalarıydı.

Bu yöntem, e-postaların şüpheli olarak işaretlenmesini zorlaştırıyor. Kötü amaçlı yazılım, kimliğini gizlemek için AES şifrelemesi kullanarak sahte giriş sayfaları oluşturuyor, hata ayıklamayı engelleyici özelliklere sahip ve soruşturmayı zorlaştırmak için Rusya ve Pakistan'daki birden fazla sunucu üzerinden yönlendirme yapıyor.

Uzmanlar, bunun kimlik avı tekniklerinde büyük bir ilerlemeyi temsil ettiğini ve sosyal mühendisliği (CAPTCHA ve Google arayüzleriyle güven oluşturma) meşru altyapıyı kullanarak sansürü aşmakla birleştirdiğini belirtiyor.

Gmail şifreleri çeşitli dolandırıcılık yöntemleriyle kolayca çalınabilir.

Diğer haberlerde ise PCWorld, Gmail ve Google Cloud gibi Google hizmetlerini kullananların kimlik avı girişimlerinde önemli bir artışla karşı karşıya olduğunu bildiriyor.

Reddit'te yer alan bir gönderiye göre, Gmail kullanıcıları şu anda 650 alan kodlu telefon numaralarından gönderilen kısa mesajlar aracılığıyla kimlik avı saldırılarının hedefi oluyor.

Google çalışanı gibi davranan dolandırıcılar, kurbanlarla iletişime geçerek hesaplarını etkileyen bir güvenlik açığı konusunda onları uyarıyor. Bu görüşmeler sırasında saldırganlar, kurbanlardan şifrelerini sıfırlamalarını ve bu bilgileri vermelerini isteyerek Gmail hesaplarını ele geçirmeye çalışıyor.

Ayrıca, bilgisayar korsanlarının Google Cloud hesaplarına kötü amaçlı yazılım yüklemek veya veri çalmak için eski erişim adresleriyle denemeler yaptığı "sarkan kova" olarak bilinen başka bir kimlik avı tekniği de bildirildi.

2,5 milyar Gmail ve Google Cloud kullanıcısıyla, hem işletmelerin hem de bireylerin artan sayıda kimlik avı girişimine ve çevrimiçi saldırıya karşı daha dikkatli olmaları gerekiyor.

Kullanıcı ne yapmalı?

- - Garip sesli mesaj bildirimlerine karşı her zaman dikkatli olun.

- - Gmail'e yalnızca resmi Google web sitesi üzerinden giriş yapın.

- - Sahte bir web sitesine bilgi girdiğinizden şüpheleniyorsanız, hemen şifrenizi değiştirin, son giriş aktivitelerinizi kontrol edin ve güvenlik katmanlarını yeniden etkinleştirin.

- Kuruluşlar, gelişmiş e-posta filtreleme çözümlerini uygulamalı ve çalışanlarını yeni kimlik avı yöntemleri konusunda eğitmelidir.

Güvenlik ekiplerine ayrıca, özellikle saldırı altyapısının bir parçası olarak tanımlanan horkyrown[.]com olmak üzere, bu kampanyayla ilişkili alan adlarını engellemeleri tavsiye edilmektedir.

Kaynak: https://khoahocdoisong.vn/nguoi-dung-gmail-doi-mat-chien-dich-lua-dao-chua-tung-co-post2149046980.html

![[Resim] Dong Nai'de yol düzeltme çalışmaları nedeniyle dengeleri tehlikeye girmiş evlerin mevcut durumu.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2026/03/02/1772455749144_ndo_br_z7579763955585-6e80a60471e75768fa835d035eba45ea-6979-jpg.webp)

Yorum (0)