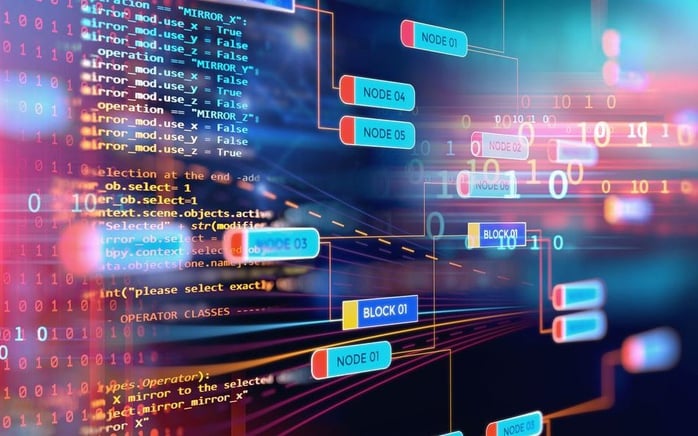

Nach Angaben des Global Research and Analysis Team (GReAT) wurde die GhostContainer-Malware in Systemen installiert, die Microsoft Exchange verwenden. Dies geschah im Rahmen einer langfristigen, fortgeschrittenen persistenten Bedrohungskampagne (APT), die auf wichtige Organisationen in der Region Asien abzielte, darunter auch große Technologieunternehmen.

GhostContainer, versteckt in der Datei App_Web_Container_1.dll, ist eine vielseitige Backdoor. Sie kann ihre Funktionalität durch das Laden zusätzlicher Remote-Module erweitern und basiert auf verschiedenen Open-Source-Tools. Die Malware tarnt sich als legitime Komponente des Wirtssystems und umgeht mithilfe ausgefeilter Ausweichtechniken Sicherheitssoftware und Überwachungssysteme.

Sobald GhostContainer in das System eingedrungen ist, ermöglicht er Angreifern die Kontrolle über Exchange-Server. Er kann als Proxy oder verschlüsselter Tunnel fungieren und ihnen so ein tieferes Eindringen in das interne Netzwerk oder den Diebstahl sensibler Daten ermöglichen, ohne entdeckt zu werden. Experten vermuten daher, dass die Kampagne der Cyberspionage dient.

Sergey Lozhkin, Leiter des GReAT-Teams von Kaspersky für Asien- Pazifik und den Nahen Osten und Afrika, erklärte, dass die Gruppe hinter GhostContainer über umfassende Kenntnisse der Exchange- und IIS-Serverumgebungen verfüge. Sie nutze Open-Source-Code, um ausgefeilte Angriffswerkzeuge zu entwickeln und dabei offensichtliche Spuren zu vermeiden, was die Rückverfolgung des Ursprungs erheblich erschwere.

Es ist derzeit unklar, welche Gruppe hinter dieser Kampagne steckt, da die Schadsoftware Code aus mehreren Open-Source-Projekten verwendet. Dies deutet darauf hin, dass sie wahrscheinlich von verschiedenen Cyberkriminellen weltweit eingesetzt wird. Statistiken zufolge wurden bis Ende 2024 rund 14.000 Schadsoftwarepakete in Open-Source-Projekten entdeckt, ein Anstieg von 48 % gegenüber Ende 2023. Dies zeigt, dass die Sicherheitsrisiken durch Open Source immer gravierender werden.

Um das Risiko, Opfer gezielter Cyberangriffe zu werden, zu verringern, sollten Unternehmen ihren Sicherheitsteams Zugang zu aktuellen Bedrohungsinformationsquellen verschaffen, so Kaspersky.

Die Weiterbildung von Cybersicherheitsteams ist unerlässlich, um deren Fähigkeit zur Erkennung und Abwehr komplexer Angriffe zu verbessern. Unternehmen sollten zudem Lösungen zur Endpunkterkennung und -behebung in Kombination mit Überwachungs- und Schutztools für das Netzwerk einsetzen.

Da viele Angriffe mit Phishing-E-Mails oder anderen Formen psychologischer Täuschung beginnen, müssen Unternehmen ihren Mitarbeitern regelmäßig Schulungen zur Sensibilisierung für IT-Sicherheit anbieten. Eine koordinierte Investition in Technologie, Personal und Prozesse ist entscheidend, um Unternehmen dabei zu helfen, ihre Abwehr gegen immer komplexere Bedrohungen zu stärken.

Quelle: https://nld.com.vn/ma-doc-an-minh-trong-microsoft-exchange-phat-hien-gian-diep-mang-tinh-vi-196250724165422125.htm

![[Foto] Der Vorsitzende der Nationalversammlung, Tran Thanh Man, empfängt ausländische Botschafter, die gekommen sind, um sich zu verabschieden.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/30/1761820977744_ndo_br_1-jpg.webp)

![[Foto] Bewegende Szene: Tausende Menschen retten den Damm vor den reißenden Fluten](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/30/1761825173837_ndo_br_ho-de-3-jpg.webp)

![[Foto] Generalsekretärin To Lam nimmt an der hochrangigen Wirtschaftskonferenz Vietnam-Großbritannien teil](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/30/1761825773922_anh-1-3371-jpg.webp)

![[Foto] Generalsekretär Lam trifft den ehemaligen britischen Premierminister Tony Blair](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/30/1761821573624_tbt-tl1-jpg.webp)

![[Foto] Der dritte patriotische Wettkampfkongress der Zentralen Kommission für Innere Angelegenheiten](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/30/1761831176178_dh-thi-dua-yeu-nuoc-5076-2710-jpg.webp)

Kommentar (0)