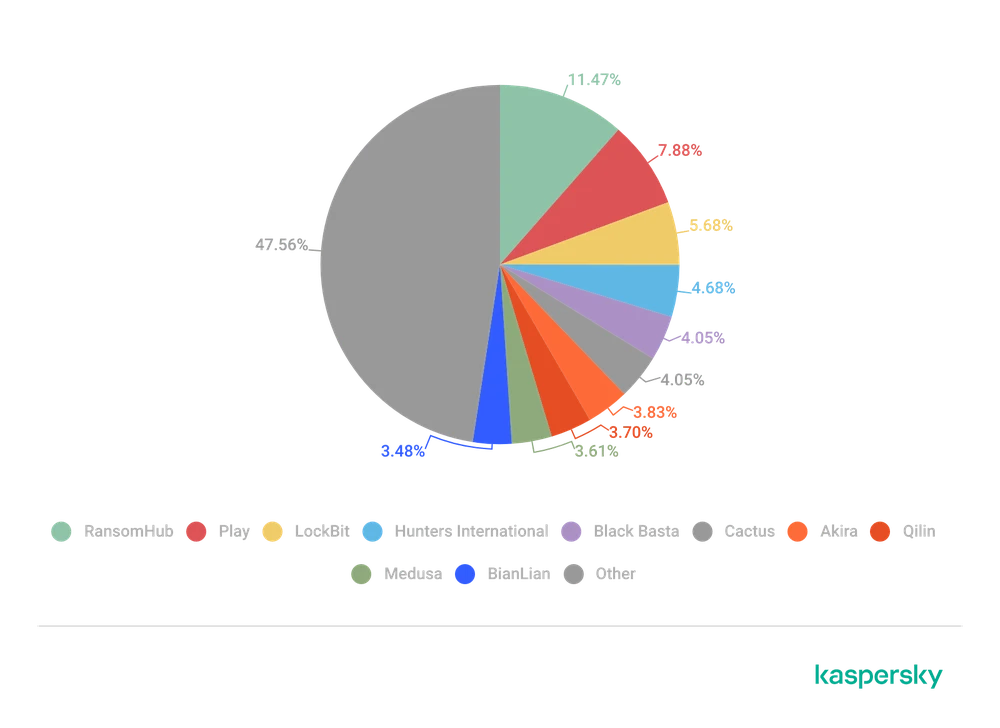

Laut den vom Kaspersky Security Network veröffentlichten Daten sank die Zahl der Ransomware-Erkennungen von 2023 bis 2024 um 18 %, von 5.715.892 auf 4.668.229.

Der Anteil der von Ransomware-Angriffen betroffenen Nutzer stieg jedoch leicht um 0,44 %. Dieser geringe Prozentsatz zielt auf hochwertige Ziele ab, was Ransomware noch gefährlicher macht.

Laut dem Global Cybersecurity Response Team (GERT) von Kaspersky werden im Jahr 2024 41,6 % der Cybersicherheitsvorfälle auf Ransomware zurückzuführen sein, gegenüber 33,3 % im Jahr 2023. Gezielte Ransomware wird voraussichtlich weiterhin die größte Bedrohung für Unternehmen weltweit darstellen.

Gleichzeitig werden die Quellcodes von Ransomware mit zusätzlichen Tools „renoviert“. Sogar die FunkSec-Gruppe, die auf Angriffe auf Finanz- und Bildungsorganisationen spezialisiert ist, nutzt KI, um die Leistungsfähigkeit von Ransomware weiter zu steigern und so einer Erkennung zu entgehen.

Viele Ransomware-Angriffe zielen nach wie vor auf Windows-basierte Systeme ab, da diese in Unternehmensumgebungen weit verbreitet sind. Die Windows-Architektur, Schwachstellen in Software wie dem Remote Desktop Protocol (RDP) und ungepatchte Systeme machen Windows zu einem bevorzugten Ziel für Ransomware-Programme.

Darüber hinaus handelt es sich bei Angriffen von Drittanbietern um Treiber, die von einer vertrauenswürdigen Organisation oder Microsoft digital signiert sind. Parallel dazu haben einige Angreifergruppen wie RansomHub und Akira in den letzten Jahren ihre Ziele diversifiziert und Ransomware-Varianten entwickelt, die auf Linux- und VMware-Systeme abzielen, insbesondere in Cloud- und Virtualisierungsumgebungen, da Unternehmen Cloud- und Hybrid-System-Setups einsetzen.

Laut Chainalysis sanken die Lösegeldzahlungen für Datenschutzverletzungen im Jahr 2024 deutlich auf rund 813,55 Millionen US-Dollar, ein Rückgang von 35 % gegenüber dem Rekordwert von 1,25 Milliarden US-Dollar im Jahr 2023.

Sophos berichtet insbesondere, dass die durchschnittliche Lösegeldzahlung von 1.542.333 US-Dollar im Jahr 2023 auf 3.960.917 US-Dollar im Jahr 2024 gestiegen ist. Dies spiegelt einen Trend wider, bei dem Ransomware auf größere Organisationen mit höheren Forderungen abzielt.

Manche cyberkriminelle Gruppen erpressen nicht nur Geld durch die Verschlüsselung von Daten, sondern nutzen die gestohlenen sensiblen Daten auch als Druckmittel, um ihre Drohungen auf Dritte wie Kunden, Partner, Lieferanten usw. des Opfers auszuweiten. Sie zielen auf bestimmte Organisationen ab, um Störungen zu verursachen und ihre Gewinne zu maximieren. Dabei konzentrieren sie sich auf hochwertige Ziele wie Krankenhäuser, Finanzinstitute und Regierungsbehörden .

Herr Ngo Tran Vu von der NTS Security Company erklärte, dass die Aktivierung der Funktion „Angreifbare Treiber-Blocklist“ von Windows im Bereich „Gerätesicherheit – Kernisolierung“ sehr wichtig sei, um BYOVD-Angriffe zu verhindern. Für Windows-Nutzer ist es äußerst wichtig, regelmäßig Windows-Patches und Updates der auf ihren Computern installierten Software zu aktualisieren. Für Unternehmen ist es notwendig, regelmäßig nach Schwachstellen zu suchen und schwerwiegende Fehler zu priorisieren, insbesondere bei weit verbreiteter Software wie Microsoft Exchange oder VMware ESXi, die zunehmend Ziel von Ransomware sind.

Um Ransomware im Jahr 2025 wirksam zu bekämpfen, müssen Unternehmen und Einzelpersonen laut Kaspersky eine mehrschichtige Verteidigungsstrategie entwickeln, um den sich entwickelnden Taktiken von Gruppen wie FunkSec, RansomHub und anderen, die KI nutzen, entgegenzuwirken. Priorisieren Sie proaktive Prävention durch Patches und Schwachstellenmanagement. Viele Ransomware-Angriffe nutzen ungepatchte Systeme aus. Daher sollten Unternehmen automatisierte Patch-Management-Tools einsetzen, um rechtzeitige Updates für Betriebssysteme, Software und Treiber sicherzustellen.

„Kleine Unternehmen können die Vorteile der Kaspersky Plus-Lösung parallel zu Windows Security nutzen, um den mehrschichtigen Schutz zu erhöhen, Malware und Exploits zu verhindern und ihre Daten besser zu schützen“, fügte Herr Ngo Tran Vu hinzu.

Quelle: https://www.sggp.org.vn/ransomware-nguy-hiem-hon-o-nam-2025-post794617.html

Kommentar (0)