به گزارش ITNews ، شرکت Quarkslab هشدار داد که این آسیبپذیریهای امنیتی میتوانند توسط مهاجمان از راه دور غیرمجاز در همان شبکه محلی و در برخی موارد، حتی از راه دور مورد سوءاستفاده قرار گیرند. محققان گفتند که تأثیرات این آسیبپذیریها شامل حملات DDoS، نشت اطلاعات، اجرای کد از راه دور، مسمومیت با حافظه نهان DNS و ربودن جلسه شبکه است.

UEFI رایجترین سیستم بایوس مورد استفاده است.

مرکز هماهنگی امنیت سایبری CERT در دانشگاه کارنگی ملون (ایالات متحده آمریکا) اعلام کرد که این خطا در فرآیند پیادهسازی از سوی فروشندگان UEFI، از جمله American Megatrends، Insyde Software، Intel و Phoenix Technologies شناسایی شده است، در حالی که توشیبا تحت تأثیر قرار نگرفته است.

شرکتهای Insyde Software، AMI و Phoenix Technologies همگی به Quarkslab تأیید کردهاند که در حال ارائه اصلاحات هستند. در همین حال، این اشکال هنوز توسط ۱۸ فروشنده دیگر، از جمله نامهای بزرگی مانند گوگل، HP، مایکروسافت، ARM، ASUSTek، سیسکو، دل، لنوو و VAIO، در دست بررسی است.

این اشکالات در پشته TCP/IP در EDK II، یعنی NetworkPkg، قرار دارند که برای بوت شدن شبکه استفاده میشود و به ویژه در مراکز داده و محیطهای HPC برای خودکارسازی مراحل اولیه بوت، اهمیت دارد. سه مورد از شدیدترین اشکالات، که همگی دارای امتیاز CVSS 8.3 هستند، مربوط به سرریز بافر در مدیریت DCHPv6 هستند، از جمله CVE-2023-45230، CVE-2023-45234 و CVE-2023-45235. سایر اشکالات دارای امتیاز CVSS از 5.3 تا 7.5 هستند.

لینک منبع

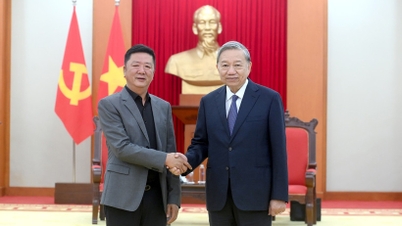

![[عکس] دبیرکل تو لام از معاون رئیس گروه Luxshare-ICT (چین) استقبال کرد](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

![[عکس] پانوراما از دور نهایی جوایز اقدام اجتماعی ۲۰۲۵](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

![[عکس] نخست وزیر فام مین چین با نمایندگان معلمان برجسته دیدار میکند](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

نظر (0)