Profitant des activités de collecte de commentaires sur les projets de documents à soumettre au 14e Congrès national du Parti, des individus mal intentionnés ont installé des logiciels malveillants pour mener des actions de sabotage et voler des données.

Grâce à son travail d'analyse de la situation, le Département de la cybersécurité et de la prévention et du contrôle de la cybercriminalité de la police de la ville de Hanoï a découvert logiciels malveillants Le logiciel malveillant Valley RAT se connecte à l'adresse du serveur de contrôle (C2) : 27.124.9.13, port 5689, dissimulée dans un fichier nommé « DRAFT RESOLUTION CONGRESSION.exe ». Les auteurs de ce logiciel exploitent la collecte d'avis sur les projets de documents soumis au Congrès pour inciter les utilisateurs à installer ce logiciel et à commettre des actes dangereux tels que le vol d'informations sensibles, l'appropriation de comptes personnels, le vol de documents et la propagation de logiciels malveillants sur d'autres ordinateurs.

Les résultats de l'analyse montrent que le logiciel malveillant, une fois installé sur l'ordinateur de l'utilisateur, s'exécute automatiquement à chaque démarrage de celui-ci, se connectant au serveur de contrôle à distance géré par le pirate informatique et poursuivant ainsi les actions dangereuses décrites ci-dessus. L'analyse approfondie a permis de détecter d'autres fichiers malveillants connectés au serveur C2 et récemment diffusés par le pirate informatique.

(1) RAPPORT FINANCIER2.exe ou PAIEMENT D'ASSURANCE ENTREPRISE.exe

(2) COMMUNIQUÉ OFFICIEL URGENT DU GOUVERNEMENT.exe

(3) SUPPORT DE DÉCLARATION FISCALE.exe

(4) DOCUMENT OFFICIEL D'ÉVALUATION DES ACTIVITÉS DU PARTI.exe ou FORMULAIRE D'AUTORISATION.exe

(5) PROCÈS-VERBAL DU RAPPORT DU TROISIÈME TRIMESTRE.exe

Afin de prévenir de manière proactive, le Département de la cybersécurité et de la prévention de la criminalité de haute technologie, Police de Hanoï recommander des personnes :

- Soyez vigilant, ne téléchargez pas, n'installez pas et n'ouvrez pas de fichiers d'origine inconnue (en particulier les fichiers exécutables avec les extensions .exe, .dll, .bat, .msi,...).

- Vérifiez le système d'information de l'unité et du lieu afin de détecter les fichiers suspects. Si un incident est constaté, isolez la machine infectée, déconnectez-la d'Internet et signalez-le au Centre national de cybersécurité pour obtenir de l'aide.

- Analysez l'intégralité du système avec la dernière version d'un logiciel de sécurité (EDR/XDR) capable de détecter et de supprimer les logiciels malveillants cachés. Nous recommandons : Avast, AVG, Bitdefender (version gratuite) ou la dernière version de Windows Defender.

Remarque : la version gratuite de Kaspersky n'a pas encore détecté ce logiciel malveillant.

- Numérisation manuelle :

+ Vérifiez dans Process Explorer si le processus ne possède pas de signature numérique ou s'il a un nom de fichier texte factice.

+ Vérifiez tcpview pour voir la connexion réseau - si une connexion à l'IP 27[.]124[.]9[.]13 est détectée, elle doit être traitée immédiatement.

- Les administrateurs doivent bloquer d'urgence sur le pare-feu, empêchant l'accès à l'adresse IP malveillante 27.124.9.13.

Source : https://quangngaitv.vn/canh-bao-ma-doc-nguy-hiem-loi-dung-viec-gop-y-du-thao-van-kien-dai-hoi-dang-toan-quoc-lan-thu-xiv-6510283.html

![[Photo] Panorama de la finale des Community Action Awards 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

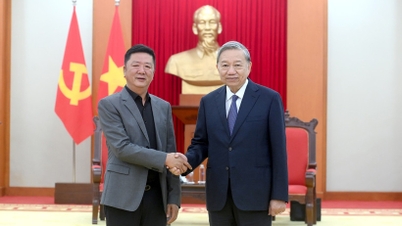

![[Photo] Le secrétaire général To Lam reçoit le vice-président du groupe Luxshare-ICT (Chine)](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

![[Photo] Le Premier ministre Pham Minh Chinh rencontre des représentants d'enseignants exceptionnels](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

Comment (0)