BleepingComputer के अनुसार, Microsoft ने BioNTdrv.sys ड्राइवर को ब्लॉक सूची में डाल दिया है क्योंकि इसमें सुरक्षा संबंधी कमज़ोरियाँ पाई गई हैं जिनका हैकर्स फायदा उठा सकते हैं। ये कमज़ोरियाँ Paragon Partition Manager सॉफ़्टवेयर के कर्नेल-स्तरीय ड्राइवर में पाई गईं। हैकर्स इस ड्राइवर का इस्तेमाल करके विंडोज़ पर सिस्टम-स्तरीय नियंत्रण हासिल कर सकते हैं, जिससे रैंसमवेयर हमले हो सकते हैं। अगर यह सॉफ़्टवेयर पहले से ही लक्षित डिवाइस पर इंस्टॉल है, तो हमलावर मौजूदा कमज़ोरी का फ़ायदा उठा सकते हैं। इसके विपरीत, वे इस ड्राइवर को इंस्टॉल करके अपने तरीके से सिस्टम में घुसपैठ भी कर सकते हैं।

CERT/CC के अनुसार, ये कमज़ोरियाँ डिवाइस तक स्थानीय पहुँच वाले हैकर्स को विशेषाधिकारों का दुरुपयोग करने या सेवा अस्वीकार (DoS) की स्थिति पैदा करने का मौका देती हैं। विशेष रूप से, क्योंकि BioNTdrv.sys ड्राइवर Microsoft द्वारा डिजिटल रूप से हस्ताक्षरित है, हैकर्स "अपना स्वयं का कमज़ोर ड्राइवर लाएँ" (BYOVD) तकनीक का उपयोग करके, वैध लेकिन कमज़ोर ड्राइवरों का लाभ उठाकर सिस्टम का शोषण कर सकते हैं।

माइक्रोसॉफ्ट ने कहा कि पांच में से चार कमजोरियां पैरागॉन पार्टीशन मैनेजर संस्करण 7.9.1 और इससे पहले के संस्करणों को प्रभावित करती हैं, जबकि पांचवीं (CVE-2025-0298) संस्करण 17 और इससे पहले के संस्करणों को प्रभावित करती है, और यह भी वही कमजोरी है जिसका हाल ही में रैनसमवेयर हमलों में सक्रिय रूप से शोषण किया गया है।

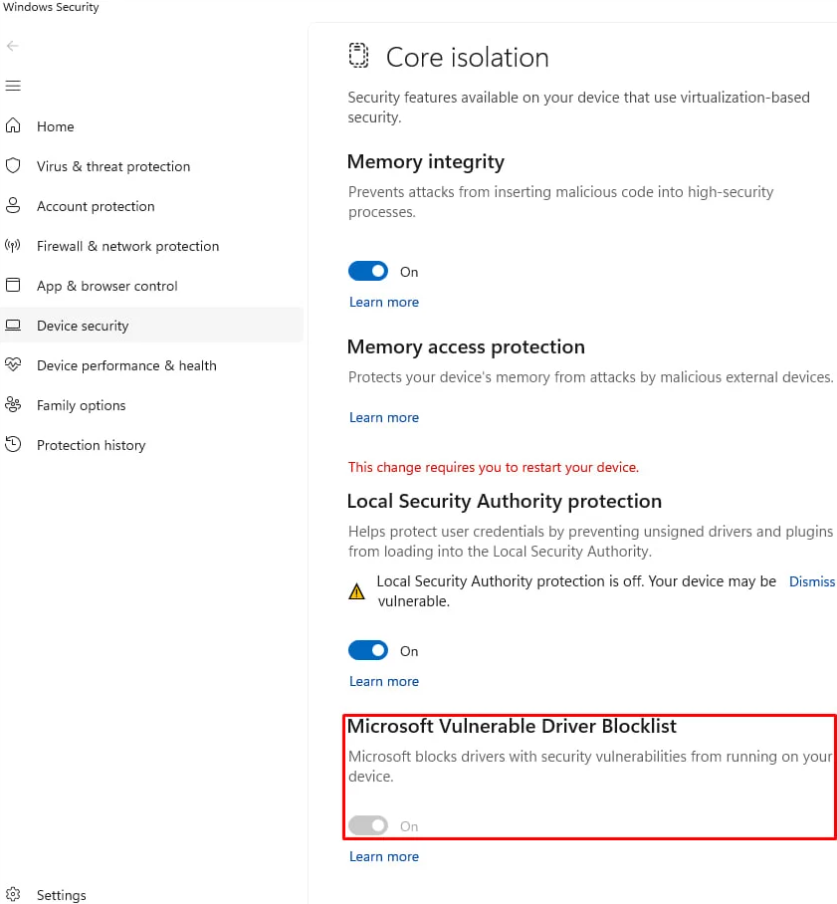

माइक्रोसॉफ्ट वल्नरेबल ड्राइवर ब्लॉकलिस्ट विकल्प को अक्षम करने से डिवाइस वल्नरेबल ड्राइवरों के माध्यम से हमलों के प्रति संवेदनशील हो जाता है।

जोखिम को कम करने के लिए, Microsoft उपयोगकर्ताओं को सॉफ़्टवेयर के नवीनतम संस्करण में अपग्रेड करने की सलाह देता है, जो कि BioNTdrv.sys 2.0.0 के साथ आता है। सॉफ़्टवेयर अपडेट करने के अलावा, उपयोगकर्ताओं को सेटिंग्स > गोपनीयता और सुरक्षा > Windows सुरक्षा > डिवाइस सुरक्षा > कोर आइसोलेशन > Microsoft वल्नरेबल ड्राइवर ब्लॉकलिस्ट में जाकर Microsoft की वल्नरेबल ड्राइवर ब्लॉकलिस्ट की जाँच और उसे सक्षम करना चाहिए और सुनिश्चित करना चाहिए कि यह सुविधा सक्षम है।

[विज्ञापन_2]

स्रोत: https://thanhnien.vn/microsoft-canh-bao-lo-hong-bao-mat-cua-phan-mem-quan-ly-o-dia-tren-windows-185250304165924709.htm

![[फोटो] कैट बा - हरा-भरा द्वीप स्वर्ग](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

![[VIMC 40 दिन बिजली की गति से] दा नांग पोर्ट: एकता - बिजली की गति - अंतिम रेखा तक सफलता](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/04/1764833540882_cdn_4-12-25.jpeg)

टिप्पणी (0)