Hacker Newsによると、Meta BusinessアカウントとFacebookアカウントを標的としたサイバー攻撃は、Facebook上で活動する企業や個人を攻撃するために使用されるDucktailとNodeStealerマルウェアによって、過去1年間で蔓延しています。サイバー犯罪者が用いる手法の中で、ソーシャルエンジニアリングは重要な役割を果たしています。

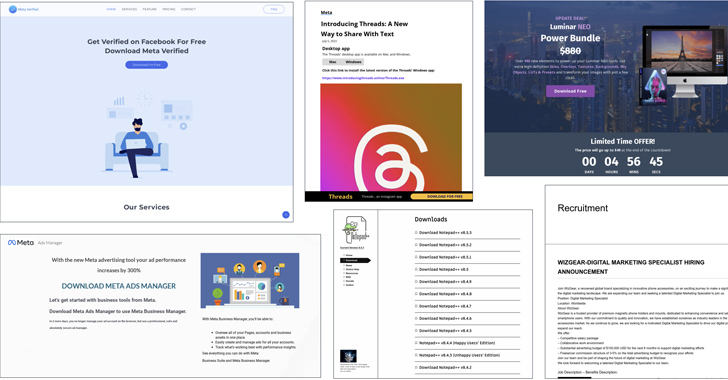

被害者は、Facebook、LinkedIn、WhatsApp、フリーランス求人ポータルなど、様々なプラットフォームを通じてアプローチを受けます。また、検索エンジンポイズニングと呼ばれる手法も知られています。これは、ユーザーを誘導してCapCut、Notepad++、ChatGPT、Google Bard、Meta Threadsなどの偽バージョンをダウンロードさせるものです。これらは、サイバー犯罪者が被害者のマシンにマルウェアを埋め込むために作成したものです。

サイバー犯罪グループがコマンドアンドコントロールに URL 短縮サービスや Telegram を使用し、マルウェアのホスティングに Trello、Discord、Dropbox、iCloud、OneDrive、Mediafire などの正規のクラウド サービスを使用するのはよくあることです。

Ducktailの背後にいるアクターは、マーケティングやブランディングのプロジェクトで被害者を誘い込み、Metaのビジネスプラットフォームで活動する個人や企業のアカウントを乗っ取ります。潜在的なターゲットは、Facebook広告やLinkedInのInMailを介してUpworkやFreelancerの偽の投稿に誘導され、求人情報を装った悪意のあるファイルへのリンクが含まれています。

Zscaler ThreatLabzの研究者によると、DucktailはブラウザのCookieを盗み、Facebookのビジネスアカウントを乗っ取るとのことです。この攻撃で得られた戦利品(ハッキングされたソーシャルメディアアカウント)は、地下経済で売買され、その有用性に応じて通常15ドルから340ドルの間で価格が付けられます。

2023 年 2 月から 3 月の間に確認された複数の感染チェーンでは、ショートカットや PowerShell ファイルを使用してマルウェアをダウンロードして起動しており、攻撃者の戦術が継続的に進化していることを示しています。

これらの悪意のある活動は、X(旧Twitter)、TikTok Business、Google Adsからユーザーの個人情報を収集するほか、盗まれたFacebook Cookieを活用して不正な広告を自動的に生成し、権限を昇格してその他の悪意のある活動を実行するようにも更新されました。

被害者のアカウントを乗っ取るのに使用される方法は、ハッカーの電子メールアドレスをアカウントに追加し、被害者のパスワードと電子メールアドレスを変更してサービスから締め出すことです。

セキュリティ企業WithSecureによると、2023年7月以降、Ducktailのサンプルで確認された新たな機能は、ブラウザデータベースをロックするプロセスを強制終了するためにRestartManager(RM)を使用するというものだ。この機能は、プロセスやサービスが使用するファイルを暗号化できないため、ランサムウェアでよく見られる。

偽の広告の中には、被害者を騙してコンピュータにマルウェアをダウンロードさせ、実行させることを目的とするものもあります。

ゼットスケーラー社の研究者らは、デジタルマーケティングに携わるユーザーの侵害されたLinkedInアカウントからの感染を発見したと述べている。アカウントの中には500以上のつながりと1,000人以上のフォロワーを持つものもあり、サイバー犯罪者の詐欺行為を助長していたという。

Ducktailは、ベトナムのサイバー犯罪者が詐欺行為に使用している多くのマルウェアの一種と考えられています。DucktailのクローンであるDuckportは、2023年3月下旬からMeta Businessのアカウントを乗っ取り、情報を盗み出しています。

Duckportを使用するサイバー犯罪グループの戦略は、なりすましのブランドに関連するウェブサイトに被害者を誘導し、Dropboxなどのファイルホスティングサービスから悪意のあるファイルをダウンロードするようリダイレクトすることです。Duckportには新たな機能も追加されており、情報の窃取やアカウント乗っ取り、スクリーンショットの取得、オンラインメモサービスを悪用してTelegramに代わる形で被害者のマシンにコマンドを送信するといった機能が拡張されています。

研究者によると、ベトナムにおける脅威は、能力、インフラ、そして被害者において高いレベルで重複している。これは、犯罪グループ、共有ツール、戦術、手法の間に正の相関関係があることを示すものだ。これは、ランサムウェア・アズ・ア・サービス(RaaS)モデルに似たエコシステムだが、Facebookなどのソーシャルメディアプラットフォームに焦点を当てている。

[広告2]

ソースリンク

コメント (0)