ໂດຍສະເພາະ, ກຸ່ມ malware ທີ່ເປັນອັນຕະລາຍທີ່ສຸດທັງຫມົດເພີ່ມຂຶ້ນຢ່າງຫຼວງຫຼາຍ, ໂດຍສະເພາະ malware stealer ລະຫັດຜ່ານ ເພີ່ມຂຶ້ນ 59% , spyware ເພີ່ມຂຶ້ນ 51% , ແລະ malware backdoor ເພີ່ມຂຶ້ນ 6% ເມື່ອທຽບກັບ 2024 .

ສະຖິຕິເຫຼົ່ານີ້ແມ່ນສ່ວນຫນຶ່ງຂອງ Kaspersky Security Bulletin - ຊຸດຂອງບົດລາຍງານສະຫຼຸບແນວໂນ້ມຄວາມປອດໄພທາງອິນເຕີເນັດທີ່ໂດດເດັ່ນໃນປີທີ່ຜ່ານມາ.

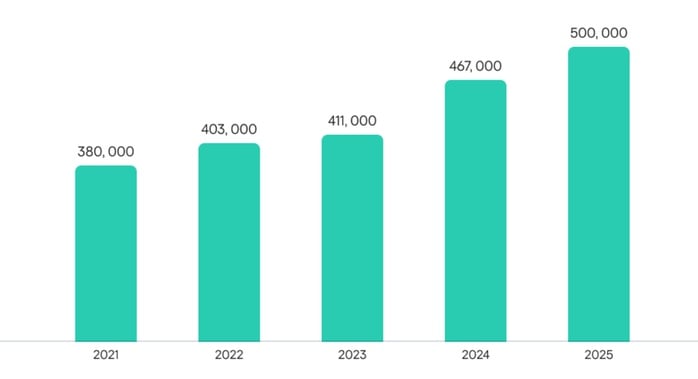

ຈຳນວນໄຟລ໌ອັນຕະລາຍໂດຍສະເລ່ຍທີ່ກວດພົບຕໍ່ມື້ໂດຍ Kaspersky Security Solutions ຈາກປີ 2021 ຫາ 2025.

Windows ຍັງສືບຕໍ່ເປັນລະບົບປະຕິບັດການທີ່ຖືກໂຈມຕີຫຼາຍທີ່ສຸດໂດຍ 48% ຂອງຜູ້ໃຊ້ ປະເຊີນກັບຄວາມສ່ຽງດ້ານຄວາມປອດໄພ, ໃນຂະນະທີ່ 29% ຂອງຜູ້ໃຊ້ macOS ໄດ້ຮັບຜົນກະທົບ.

ໃນທົ່ວໂລກ , 27% ຂອງຜູ້ໃຊ້ ຖືກໂຈມຕີຜ່ານໄພຂົ່ມຂູ່ທາງເວັບ, ລວມທັງ malware ທີ່ເປີດໃຊ້ງານໃນເວລາເຂົ້າເວັບໄຊທ໌, ຕິດຕາມພຶດຕິກໍາອອນໄລນ໌, ຫຼືຕິດຕັ້ງ malware ໃນຂັ້ນຕອນຕ່າງໆຂອງການໂຈມຕີ. ນອກຈາກນັ້ນ, 33% ຂອງຜູ້ໃຊ້ ປະເຊີນກັບໄພຂົ່ມຂູ່ທີ່ຕິດເຊື້ອອຸປະກອນຂອງເຂົາເຈົ້າໂດຍກົງຜ່ານ USB, ຮາດດິດທີ່ຖອດອອກໄດ້, ໄຟລ໌ທີ່ຖືກບີບອັດ, ຫຼືຕົວຕິດຕັ້ງທີ່ສັບສົນ.

2025 ເຫັນວ່າມີການເພີ່ມຂຶ້ນຢ່າງຫຼວງຫຼາຍໃນພາກພື້ນສ່ວນໃຫຍ່ , ສະທ້ອນໃຫ້ເຫັນເຖິງການຂະຫຍາຍຕົວຂອງອາຊະຍາກໍາທາງອິນເຕີເນັດ (ອີງຕາມຈໍານວນ malware ທີ່ກວດພົບ):

ອາເມລິກາລາຕິນ: backdoors ເພີ່ມຂຶ້ນ 24%, ຜູ້ລັກລະຫັດຜ່ານເພີ່ມຂຶ້ນ 35%, spyware ເພີ່ມຂຶ້ນ 64%.

ຕາເວັນອອກກາງ: ຜູ້ລັກລອບລະຫັດຜ່ານເພີ່ມຂຶ້ນ 26%, spyware ເພີ່ມຂຶ້ນ 37%.

ເອີຣົບ: ການໂຈມຕີຜ່ານໄພຂົ່ມຂູ່ຕໍ່ອຸປະກອນເພີ່ມຂຶ້ນ 1%, backdoors ເພີ່ມຂຶ້ນ 50%, ການໂຈມຕີໂດຍໃຊ້ການຂຸດຄົ້ນເພື່ອເຈາະລະບົບ (ການຂູດຮີດ) ເພີ່ມຂຶ້ນ 5%, ຜູ້ລັກລະຫັດຜ່ານເພີ່ມຂຶ້ນ 48%, spyware ເພີ່ມຂຶ້ນ 64%.

ອາຊີ- ປາຊີຟິກ : ຜູ້ລັກລອບລະຫັດຜ່ານເພີ່ມຂຶ້ນ 132%, spyware ເພີ່ມຂຶ້ນ 32%.

ອາຟຣິກາ: backdoors ເພີ່ມຂຶ້ນ 2%, ຜູ້ລັກລະຫັດຜ່ານເພີ່ມຂຶ້ນ 43%, spyware ເພີ່ມຂຶ້ນ 53%.

Commonwealth of Independent States: ໄພຂົ່ມຂູ່ທີ່ອີງໃສ່ອຸປະກອນເພີ່ມຂຶ້ນ 19%, backdoors ເພີ່ມຂຶ້ນ 25%, ຂູດຮີດ 10%, ຜູ້ລັກລະຫັດຜ່ານເພີ່ມຂຶ້ນ 67%, spyware ເພີ່ມຂຶ້ນ 68%.

Alexander Liskin, ຫົວຫນ້າການຄົ້ນຄວ້າໄພຂົ່ມຂູ່ຂອງ Kaspersky, ກ່າວວ່າພູມສັນຖານດ້ານຄວາມປອດໄພທາງອິນເຕີເນັດໃນປີນີ້ໄດ້ພົບເຫັນການເພີ່ມຂຶ້ນຂອງການໂຈມຕີທີ່ສັບສົນທີ່ແນໃສ່ທັງອົງການຈັດຕັ້ງແລະບຸກຄົນ. ຈຸດຫນຶ່ງທີ່ໂດດເດັ່ນແມ່ນ "ການປະກົດຕົວຄືນໃຫມ່" ຂອງທີມ Hacking ຜ່ານ spyware ການຄ້າ Dante, ຖືກນໍາໃຊ້ໃນແຄມເປນ ForumTroll APT, ການຂຸດຄົ້ນຊ່ອງຫວ່າງທີ່ບໍ່ມີວັນໃນ Chrome ແລະ Firefox.

ອີງຕາມ Kaspersky, ການຂູດຮີດຍັງຄົງເປັນວິທີທົ່ວໄປທີ່ສຸດໃນການທໍາລາຍລະບົບຂອງບໍລິສັດ. ນອກຈາກນັ້ນ, ການລ່ວງລະເມີດຂອງຂໍ້ມູນປະຈໍາຕົວທີ່ຖືກລັກໄດ້ນໍາໄປສູ່ການເພີ່ມຂຶ້ນຢ່າງຫຼວງຫຼາຍໃນການລັກລອບລະຫັດຜ່ານແລະການໂຈມຕີ spyware. ການໂຈມຕີລະບົບຕ່ອງໂສ້ການສະຫນອງຍັງກາຍເປັນເລື່ອງທົ່ວໄປຫຼາຍຂຶ້ນ, ໂດຍສະເພາະກັບຊອບແວແຫຼ່ງເປີດ. 2025 ເປັນຄັ້ງທໍາອິດທີ່ malware ຂະຫຍາຍພັນດ້ວຍຕົນເອງ NPM Shai-Hulud ໄດ້ແຜ່ຂະຫຍາຍຢ່າງກວ້າງຂວາງໃນລະບົບນິເວດ NPM (ແມ່ທ້ອງ NPM Shai-Hulud ແມ່ນ malware ທີ່ແຜ່ຂະຫຍາຍດ້ວຍຕົນເອງທີ່ປາກົດຢູ່ໃນລະບົບນິເວດ NPM - ແພລະຕະຟອມທີ່ສະຫນອງຊຸດຊອບແວແຫຼ່ງເປີດທີ່ນັກຂຽນໂປລແກລມທົ່ວໂລກໃຊ້ເພື່ອສ້າງເວັບໄຊທ໌ແລະແອັບພລິເຄຊັນ).

ທ່ານ Alexander Liskin ເນັ້ນຫນັກວ່າ "ຖ້າບໍ່ມີຍຸດທະສາດຄວາມປອດໄພທາງອິນເຕີເນັດທີ່ແຂງ, ການໂຈມຕີດຽວສາມາດເຮັດໃຫ້ລະບົບຫຼຸດລົງເປັນເວລາຫນຶ່ງເດືອນ.

ຄໍາແນະນໍາຂອງ Kaspersky ສໍາລັບຜູ້ໃຊ້

- ສໍາລັບບຸກຄົນ: ຢ່າຕິດຕັ້ງແອັບພລິເຄຊັນຈາກແຫຼ່ງທີ່ບໍ່ຮູ້ຈັກ; ຫຼີກເວັ້ນການຄລິກໃສ່ການເຊື່ອມຕໍ່ທີ່ຫນ້າສົງໄສ. ເປີດໃຊ້ການພິສູດຢືນຢັນສອງປັດໃຈ, ໃຊ້ລະຫັດຜ່ານທີ່ເຂັ້ມແຂງ ແລະຕົວຈັດການລະຫັດຜ່ານ. ອັບເດດຊອບແວທັນທີເພື່ອແກ້ໄຂຈຸດອ່ອນ. ຢ່າປິດການໃຊ້ງານຊອບແວຄວາມປອດໄພຕາມຄໍາຮ້ອງຂໍຂອງພາກສ່ວນທີສາມ. ໃຊ້ການແກ້ໄຂຄວາມປອດໄພທີ່ສົມບູນແບບ.

- ສໍາລັບທຸລະກິດ: ປັບປຸງຊອບແວເປັນປະຈໍາ, ຈໍາກັດການບໍລິການເຂົ້າເຖິງຫ່າງໄກສອກຫຼີກສາທາລະນະ. ໃຊ້ລະຫັດຜ່ານທີ່ເຂັ້ມແຂງແລະການຄຸ້ມຄອງການເຂົ້າເຖິງຢ່າງເຂັ້ມງວດ. ນຳໃຊ້ການແກ້ໄຂ Kaspersky Next ເພື່ອຕິດຕາມໂຄງສ້າງພື້ນຖານ IT ຢ່າງສົມບູນ. ອັບເດດຂໍ້ມູນຈາກ Threat Intelligence ເພື່ອເຂົ້າໃຈເຕັກນິກການໂຈມຕີໃໝ່. ສຳຮອງຂໍ້ມູນເປັນໄລຍະໆ ແລະແຍກສຳເນົາອອກຈາກເຄືອຂ່າຍພາຍໃນ.

ທີ່ມາ: https://nld.com.vn/canh-bao-trong-nam-2025-moi-ngay-500000-tep-doc-hai-xuat-hien-196251205173309376.htm

![[ຮູບພາບ] 60 ປີແຫ່ງວັນສ້າງຕັ້ງສະມາຄົມນັກສິລະປິນຫວຽດນາມ](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

![[ຮູບພາບ] ທ່ານປະທານສະພາແຫ່ງຊາດ ເຈີ່ນດ້າຍກວາງ ເຂົ້າຮ່ວມພິທີມອບລາງວັນ VinFuture 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764951162416_2628509768338816493-6995-jpg.webp&w=3840&q=75)

(0)