Podczas seminarium na temat „Bezpieczeństwo danych i bezpieczeństwo sieci w dobie rozwoju kraju”, które odbyło się 25 września w gazecie Nhan Dan, eksperci wskazali na zagrożenia i zalecenia dotyczące ochrony danych i bezpieczeństwa sieci w Wietnamie.

Bezpieczeństwo danych jest tak samo ważne jak ochrona suwerenności terytorialnej.

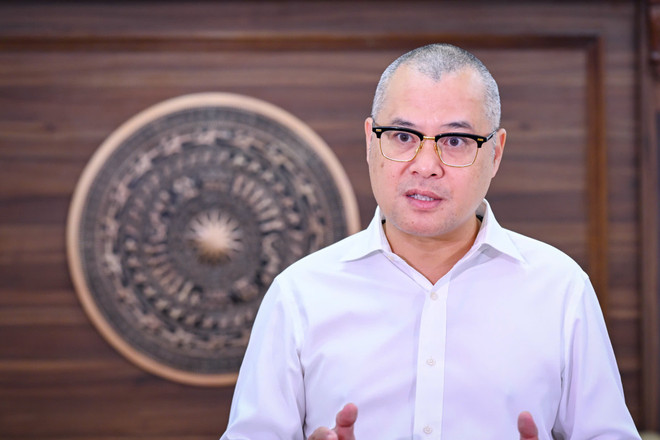

Podczas seminarium, pan Pham Dai Duong – członek Komitetu Centralnego Partii, wiceprzewodniczący Centralnej Komisji Polityki i Strategii – powiedział, że transformacja cyfrowa jest dziś obecna wszędzie, stając się nieuniknionym trendem naszych czasów. Transformacja cyfrowa jest ściśle powiązana z wieloma obszarami, takimi jak administracja cyfrowa, gospodarka cyfrowa itp., w których dane są niezwykle ważnym czynnikiem, uważanym za dobro narodowe.

Pan Pham Dai Duong podkreślił, że bezpieczeństwo danych ma takie samo znaczenie, jak ochrona suwerenności terytorialnej na morzu i lądzie. Rząd centralny zawsze przywiązuje wagę do ochrony suwerenności w cyberprzestrzeni, traktując ją jako ciągłe i nieodłączne zadanie w zapewnianiu bezpieczeństwa narodowego.

Dane są uważane za strategiczne dobro narodowe, dlatego potrzebujemy strategii zapewniających bezpieczeństwo danych i sieci. Partia i Państwo uważają, że w procesie kształtowania polityki konieczne jest przejście od biernego, defensywnego myślenia do proaktywnego i aktywnego wczesnego identyfikowania zagrożeń oraz podejmowania działań proaktywnych.

Pan Duong powiedział, że jest to bardzo ważny czynnik w ochronie bezpieczeństwa danych i jest to również odpowiedzialność nie tylko agencji państwowych, ale także przedsiębiorstw i osób fizycznych – podmiotów bezpośrednio wykorzystujących i eksploatujących dane. „Jeśli w przeszłości prawo zatrzymywało się tylko na poziomie prewencji, to w obliczu szybkiego rozwoju technologii dzisiaj konieczne jest podkreślenie roli przywództwa i proaktywnego podejścia”.

Pan Ngo Tuan Anh, Kierownik Departamentu Bezpieczeństwa Danych w Krajowym Stowarzyszeniu Danych ( Ministerstwo Bezpieczeństwa Publicznego ), podkreślił, że udostępnianie danych jest najważniejszym elementem systemu. Wiele wycieków wynika z bardzo podstawowych luk w zabezpieczeniach, głównie związanych z konfiguracją, pamięcią masową i kopiami zapasowymi.

„Przede wszystkim chodzi o konfigurację. Wyobrażamy sobie, że dane znajdują się w „domu”, ale nie są starannie zabezpieczone. Istnieją systemy, które zawierają bardzo ważne informacje, ale używają słabych haseł, domyślnych konfiguracji lub są bezpośrednio narażone na dostęp do internetu. Po uruchomieniu usługi w internecie, po kilku minutach na całym świecie pojawią się automatyczne narzędzia skanujące i wykrywające luki w zabezpieczeniach. Dlatego do wielu systemów, a to tylko niewielka luka, można uzyskać dostęp w sposób nielegalny” – powiedział Tuan Anh.

Kolejnym zagrożeniem, zdaniem pana Ngo Tuan Anha, jest powszechna sytuacja związana z przechowywaniem danych. Wiele jednostek przechowuje zbyt wiele formularzy i niepotrzebnych danych, co prowadzi do wzrostu kosztów przechowywania i zwiększa powierzchnię ryzyka. W przypadku naruszenia bezpieczeństwa systemu przechowywania danych, cały blok danych może zostać ujawniony. W kontekście niedawno uchwalonej ustawy o ochronie danych osobowych, jednostka przechowująca dane będzie ponosić odpowiedzialność prawną w przypadku wystąpienia ryzyka.

W rzeczywistości, zdaniem pana Tuana Anha, żaden system nie gwarantuje 100% bezpieczeństwa. Badania pokazują, że jeśli atakujący ma motyw, wskaźnik sukcesu jest bardzo wysoki, gdy system ma słabe punkty. Dlatego niezbędne są wielowarstwowe środki obrony, w których tworzenie kopii zapasowych jest jednym z kluczowych czynników.

Podczas dyskusji pan Nguyen Le Thanh – założyciel i prezes zarządu Verichains Security Company – powiedział, że systemy są zazwyczaj często atakowane przez słabe punkty, które mogą wynikać ze zbyt starego systemu, niedbałej konfiguracji lub błędów w zabezpieczeniach. Czasami te słabe punkty wynikają z błędnej autoryzacji, błędów użytkownika lub błędów administracyjnych systemu.

Atakujący będą szukać tych wad i słabości w systemie zarządzania bazą danych, aby zaatakować je w pierwszej kolejności. Jeśli elementy systemu są dobrze zbudowane i kontrolowane, będą nadal szukać słabych punktów, które trudniej zabezpieczyć.

W tym czasie użytkownicy i administratorzy staną się celem ataków. W zależności od swoich możliwości i świadomości bezpieczeństwa osobistego, każda osoba ma możliwość zarządzania, ochrony i zabezpieczania swoich danych.

Innym problemem jest zjawisko oszustów i firm rekrutujących pracowników na część etatu lub współpracowników. Po pewnym czasie pracy, osoby te infiltrują system informatyczny użytkownika, a ten zostaje zainfekowany złośliwym oprogramowaniem, nie zdając sobie z tego sprawy. „Zdarzały się przypadki, gdy wiele osób aplikowało o pracę w firmie, a po pewnym czasie ich dane osobowe były atakowane” – ujawnił pan Thanh.

Wreszcie, zdaniem pana Thanha, podmioty i organizacje, które infiltrują system danych, mogą atakować ze strony osób trzecich. Są to partnerzy, którzy często dostarczają produkty, usługi i rozwiązania związane z systemem. Aby zbudować system informatyczny, musimy korzystać z technologii dostarczanych przez wiele podmiotów, a czasami nie jesteśmy w stanie opanować i kontrolować wszystkiego. Każda osoba trzecia może dopuścić się zaniedbań, co stwarza okazję do ataku dla wyżej wymienionych podmiotów.

W rzeczywistości, zdaniem tego eksperta, ataki ze strony osób trzecich są liczniejsze i skuteczniejsze niż ataki użytkowników i bezpośrednie ataki na luki w zabezpieczeniach systemu.

To pokazuje, że autonomia technologiczna, która pozwala zmniejszyć zależność od podmiotów zewnętrznych, jest niezwykle ważna. Jednak osiągnięcie tego nie jest łatwe. Budowa systemu wymaga bowiem wielu kroków i zaangażowania wielu różnych komponentów, a zbudowanie całości samodzielnie jest dla nas bardzo trudne.

Pan Thanh uważa, że konieczne jest stwierdzenie, że żaden system nie jest całkowicie bezpieczny. „Obecnie większość współczesnych jednostek cybernetycznych jest zorganizowana i działa bardzo systematycznie. Mają motywację, cele i duże zasoby finansowe. Dlatego musimy myśleć inaczej, aby określić, które „zasoby” są najważniejsze i niezbędne w całym systemie informatycznym. W tym celu należy zastosować inne środki ochrony, aby w przypadku incydentu utrata danych nie była duża, ilość utraconych informacji nie była zbyt cenna i nie spowodowała poważnych szkód” – powiedział pan Thanh.

Potrzebny inżynier ogólny do spraw zarządzania danymi i cyberbezpieczeństwa

Pan Pham Dai Duong – członek Komitetu Centralnego Partii, wiceprzewodniczący Centralnej Komisji Polityki i Strategii – powiedział, że ochrona danych wymaga połączenia dwóch elementów: po pierwsze, ochrony zapewnianej przez technologię, infrastrukturę i procesy – czyli rozwiązania techniczne; po drugie, ochrony zapewnianej przez system prawny. Mamy już wiele ustaw, takich jak ustawa o cyberbezpieczeństwie, ustawa o ochronie danych osobowych… a w najbliższym czasie Zgromadzenie Narodowe będzie kontynuować przegląd i udoskonalanie powiązanych z nimi przepisów.

Ponadto Rezolucja 57/NQ-TW określa również plan wdrożenia, w tym Plan nr 01 dotyczący technologii strategicznych, mający na celu zwiększenie autonomii i opanowanie kluczowych technologii w celu zabezpieczenia danych. Spójnym podejściem jest przejście od pasywnej obrony do proaktywnej, wczesnej identyfikacji ryzyka, proaktywnego zapobiegania i reagowania.

Zdaniem dr. Phana Van Hunga – zastępcy redaktora naczelnego gazety Nhan Dan – brakuje nam „inżynierów ogólni” specjalizujących się w zarządzaniu danymi i bezpieczeństwie sieci, którzy mogliby zapewnić harmonijną i synchroniczną współpracę.

Dzięki możliwości nieograniczonego kopiowania, dane stają się kluczowym środkiem produkcji, niezwykle ważnym w gospodarce cyfrowej. W kontekście zarządzania konieczne jest zbudowanie i instytucjonalizacja synchronicznego systemu prawnego, który będzie przewodził prawu, zapewniał sprawiedliwość, chronił grupy wrażliwe i regulował je zgodnie z celami państwa.

Według dr. Phan Van Hunga, prawo musi określać prawa własności jednostek i prawa państwa, tworzyć ramy dla warunkowego udostępniania danych oraz łączyć dane publiczne i prywatne. Będą pojawiać się spory, których prawo nie będzie w stanie uregulować, dlatego prokuratura i organy sądowe muszą tworzyć precedensy, aby skutecznie zsynchronizować system prawny i zarządzanie.

Z perspektywy eksperta ds. cyberbezpieczeństwa, pan Ngo Tuan Anh powiedział: „W oparciu o praktyczne doświadczenia, konieczne jest skupienie się na trzech grupach rozwiązań: zaostrzeniu konfiguracji zabezpieczeń przed udostępnieniem usług w Internecie; zarządzaniu, klasyfikowaniu i ograniczaniu zbędnego przechowywania danych; stworzeniu procesu wczesnego wykrywania, izolowania, odzyskiwania i koordynacji prawnej w przypadku wystąpienia incydentów. Są to niezbędne kroki w celu ochrony najważniejszego zasobu organizacji: danych”.

Pan Tuan Anh powiedział również, że Krajowe Stowarzyszenie Danych opracowuje zestaw podstawowych standardów dotyczących bezpieczeństwa danych. Oczekuje się, że w najbliższej przyszłości zestaw standardów zostanie przedłożony do konsultacji departamentom i oddziałom, aby wesprzeć jednostki, a przede wszystkim członków, w ich publikacji i stosowaniu, co przełoży się na poprawę zgodności.

Kolejnym ważnym elementem jest proaktywny rozwój rozwiązań z zakresu cyberbezpieczeństwa. Krajowe jednostki i przedsiębiorstwa, we współpracy z Narodowym Stowarzyszeniem Cyberbezpieczeństwa, koordynują działania w celu rozwoju krajowego ekosystemu produktów cyberbezpieczeństwa. W rzeczywistości istnieje wiele dowodów na to, że zagraniczne produkty technologiczne stanowią zagrożenie, ponieważ mogą zawierać luki w zabezpieczeniach, celowe lub nieumyślne, umożliwiające wydobycie i przesłanie danych.

„Zdarzają się przypadki, że niektóre systemy bezpieczeństwa wdrożone w Wietnamie przypadkowo przepuszczają dane przez zagraniczną infrastrukturę przed ich zapisaniem. Zwiększa to ryzyko wycieku danych. Dlatego, aby zapewnić bezpieczeństwo danych, musimy skupić się na standaryzacji, wdrażaniu zgodności i promowaniu rozwoju rozwiązań bezpieczeństwa, będących własnością Wietnamu” – podkreślił przedstawiciel Krajowego Stowarzyszenia Danych.

Source: https://www.vietnamplus.vn/huong-di-nao-de-dam-bao-an-ninh-du-lieu-trong-ky-nguyen-moi-cua-viet-nam-post1064101.vnp

![[Zdjęcie] Premier Pham Minh Chinh spotyka się z przedstawicielami wybitnych nauczycieli](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

![[Zdjęcie] Sekretarz generalny To Lam przyjmuje wiceprezesa Luxshare-ICT Group (Chiny)](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

![[Zdjęcie] Panorama finałowej rundy nagród Community Action Awards 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

Komentarz (0)