O Doctor Web afirmou que hackers usaram o malware Android.Vo1d para instalar um backdoor em TVs Box, permitindo-lhes assumir o controle total do dispositivo e, em seguida, baixar e instalar outros aplicativos maliciosos. Essas TVs Boxes rodam no sistema operacional Android desatualizado.

É importante ressaltar que o Vo1d não é voltado para dispositivos com Android TV, mas sim para decodificadores que executam versões mais antigas do Android baseadas no Android Open Source Project. O Android TV está disponível apenas para fabricantes de dispositivos licenciados.

Os especialistas do Doctor Web ainda não determinaram como os hackers instalaram o backdoor na TV box. Eles especulam que eles podem ter usado um malware intermediário, explorado vulnerabilidades do sistema operacional para obter privilégios ou usado firmware não oficial com os mais altos direitos de acesso (root).

Outro motivo pode ser que o dispositivo esteja executando um sistema operacional desatualizado, vulnerável a vulnerabilidades exploráveis remotamente. Por exemplo, as versões 7.1, 10.1 e 12.1 foram lançadas em 2016, 2019 e 2022. Não é incomum que fabricantes de baixo custo instalem um sistema operacional mais antigo em uma TV box, mas o disfarcem como um modelo moderno para atrair clientes.

Além disso, qualquer fabricante pode modificar versões de código aberto, permitindo que dispositivos sejam infectados com malware na cadeia de suprimentos de origem e comprometidos antes de chegarem aos clientes.

Um representante do Google confirmou que os dispositivos com o backdoor instalado não eram certificados pelo Play Protect. Portanto, o Google não possui um perfil de segurança nem resultados de testes compatíveis.

Os dispositivos Android certificados pelo Play Protect passam por testes extensivos para garantir qualidade e segurança do usuário.

O Doctor Web disse que há uma dúzia de variantes do Vo1d que usam códigos diferentes e implantam malware em diferentes áreas de armazenamento, mas todas têm o mesmo resultado: conectar o dispositivo ao servidor C&C do hacker, instalar componentes para depois instalar malware adicional quando comandado.

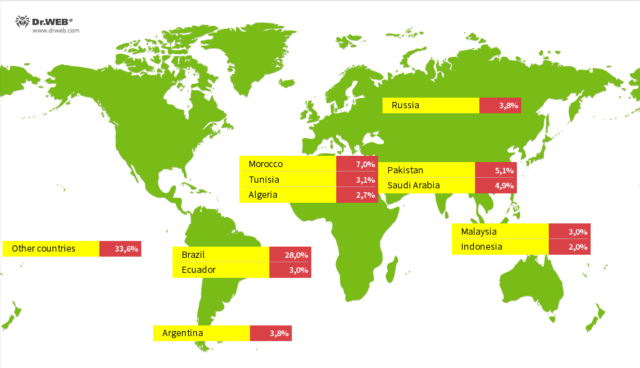

Os casos estão espalhados pelo mundo, mas estão mais concentrados no Brasil, Marrocos, Paquistão, Arábia Saudita, Rússia, Argentina, Equador, Tunísia, Malásia, Argélia e Indonésia.

(De acordo com a Forbes)

[anúncio_2]

Fonte: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[Foto] O Secretário-Geral To Lam comparece ao 95º aniversário do Dia Tradicional do Escritório Central do Partido](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/18/1760784671836_a1-bnd-4476-1940-jpg.webp)

![[Foto] Coletando resíduos, semeando sementes verdes](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/18/1760786475497_ndo_br_1-jpg.webp)

Comentário (0)