|

Во Вьетнаме началась новая кибератака на предприятия. Иллюстрация: Bloomberg. |

Исследователи безопасности из лаборатории SEQRITE Labs обнаружили изощрённую кампанию кибератак. Эта кампания, получившая название «Операция «Ханойский вор», нацелена на IT-отделы и рекрутинговые агентства во Вьетнаме, маскируя резюме.

Впервые обнаруженный 3 ноября, хакеры использовали метод распространения вредоносного ПО, маскируя его под резюме. Целью злоумышленников было проникнуть во внутреннюю сеть, захватить систему и похитить данные клиентов и коммерческие секреты.

Как работает вредоносное ПО

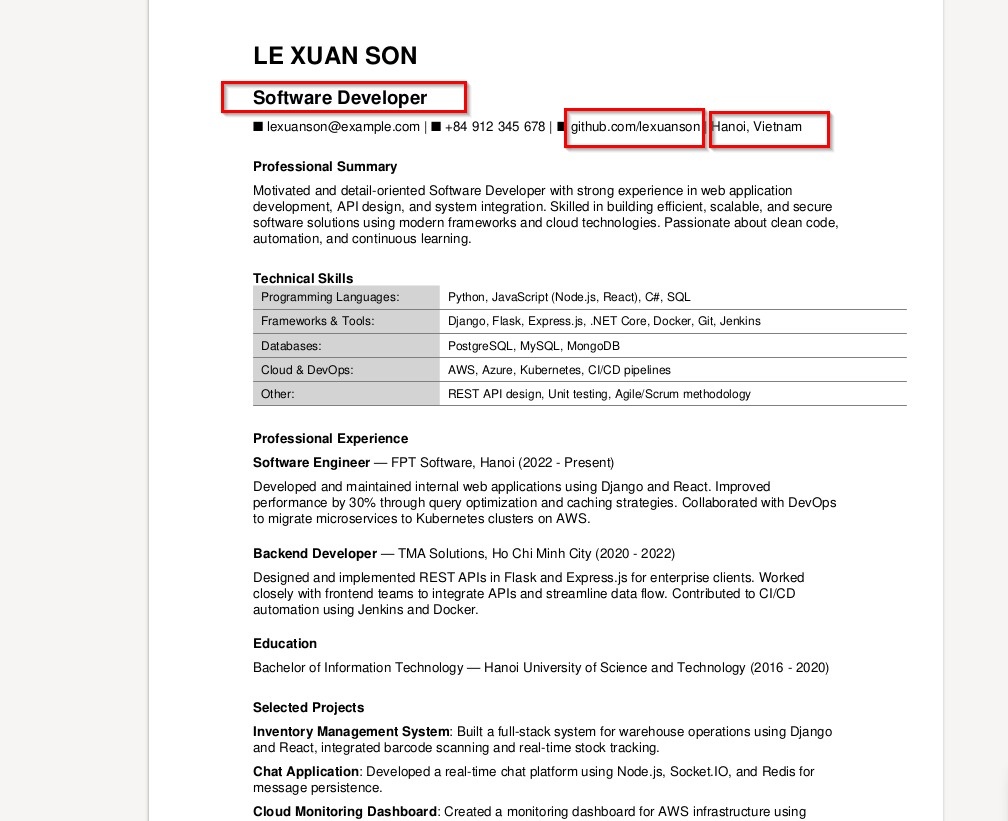

По данным экспертов по безопасности, злоумышленник отправил серию писем с заявлениями о приеме на работу, прикрепив к ним файл «Le Xuan Son CV.zip». После распаковки архив содержал два файла: один с именем «CV.pdf.lnk», а другой — «offsec-certified-professional.png».

Поскольку он замаскирован под значок PDF и PNG, пользователи могут принять его за обычный файл резюме. При клике по файлу активируется вирус LOTUSHARVEST, который специализируется на сборе паролей и истории посещений, а затем отправляет их на сервер хакера.

По данным GBHackers , поддельный CV под именем Le Xuan Son из Ханоя имел учетную запись GitHub с 2021 года. Однако исследователи обнаружили, что эта учетная запись не публиковала никакой информации, скорее всего, просто для целей атакующей кампании.

Атака проходит в три этапа. После открытия LNK-файла он запускает специальную команду через встроенный в Windows инструмент ftp.exe. Это старый и уже не распространённый приём, позволяющий вредоносному ПО обходить базовые средства защиты.

|

Хакеры обманывают компании, рассылая резюме под именем «Le Xuan Son». Фото: SEQRITE . |

На втором этапе система всё ещё обманывается, полагая, что это PDF-файл или обычный текстовый файл. Однако при дальнейшем анализе исследователи обнаружили, что вредоносный код был скрытно вставлен перед началом PDF-файла.

Вредоносное ПО немедленно приступило к работе, переименовав инструмент certutil.exe, доступный в Windows, чтобы избежать обнаружения, и извлекло данные, содержащие финальный пакет вредоносного файла. Командная строка продолжила переименовывать файл в «CV-Nguyen-Van-A.pdf», чтобы обмануть систему, а затем извлекла и расшифровала файл с именем «MsCtfMonitor.dll», поместив его в папку C:\ProgramData.

Скопировав файл ctfmon.exe из System32 в ту же папку, злоумышленник воспользовался техникой перехвата DLL, заставив систему запустить вредоносный файл вместо обычной программы.

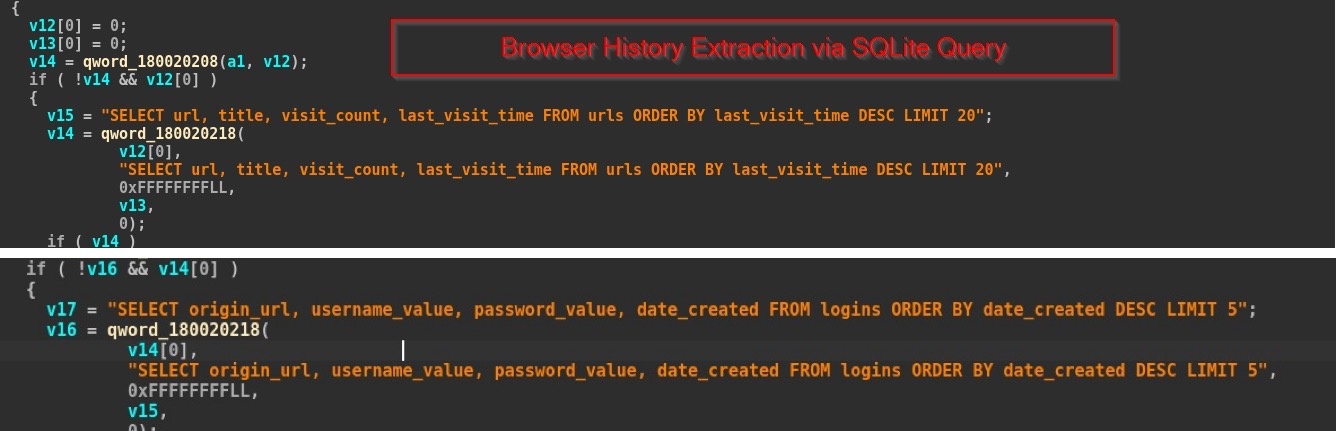

Наконец, вредоносная программа LOTUSHARVEST активируется для кражи информации. Эти данные включают в себя данные входа в браузеры Chrome и Edge, а также 20 последних посещённых URL-адресов, включая соответствующие метаданные.

Украденные данные передаются через API WinINet Windows в инфраструктуру хакера. Программа также добавляет имя компьютера и имя пользователя для создания профиля идентификации на сервере.

Вьетнамскому бизнесу необходимо усилить защиту

Тревожным моментом в этой атаке является то, что LOTUSHARVEST способен скрывать себя и действовать самостоятельно. Вредоносная программа использует механизм загрузки библиотек для долгосрочного контроля и доступа к конфиденциальным учётным записям и данным, не поддающихся защите традиционными мерами безопасности.

Согласно оценке, украденные данные могут стать «ключом» для хакеров, позволяющим расширить свое проникновение, внедрить опасные инструменты и превратить предприятия в цели многоуровневых атак или вымогательства на следующих этапах.

«Все указывает на то, что кампания «Ханойский вор» была тщательно спланирована и была направлена непосредственно против вьетнамского бизнеса.

«Воспользовавшись отделом подбора персонала, который регулярно получает заявления извне, но не в полной мере осведомлён в вопросах кибербезопасности, хакеры используют поддельные файлы в виде резюме или документов, которые могут непрерывно трансформироваться в различные вариации, делая риск заражения непредсказуемым», — заявил г-н Нгуен Динь Туи, эксперт по анализу вредоносных программ в Bkav.

|

Скрипты извлекают историю входов и доступа вредоносного ПО. Фото: SEQRITE . |

По данным Bkav, жертвами этой атаки стали и вьетнамские предприятия. Учитывая опасность LOTUSHARVEST и кампании «Ханойский вор», пользователям следует проявлять крайнюю бдительность при работе с документами, полученными по электронной почте.

Компаниям и организациям необходимо регулярно проводить обучение сотрудников, повышать осведомленность и бдительность в отношении онлайн-мошенничества. Необходимо усилить системы внутреннего мониторинга, включая отслеживание необычных библиотек или подозрительных файлов.

Стандартные инструменты операционной системы обеспечивают лишь базовую защиту, но недостаточны для борьбы с современными вредоносными программами и вирусами, которые могут скрываться, долго сохраняться и глубоко проникать в систему. Поэтому для оптимальной защиты необходимо установить систему мониторинга электронной почты и использовать лицензионное антивирусное программное обеспечение.

Источник: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[Фото] Председатель Национальной ассамблеи Чан Тхань Ман присутствует на церемонии вручения премии VinFuture 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764951162416_2628509768338816493-6995-jpg.webp&w=3840&q=75)

![[Фото] 60-я годовщина основания Вьетнамской ассоциации фотохудожников](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

Комментарий (0)