По словам экспертов BKAV, CVE-2023-29489 — одна из типичных веб-уязвимостей, позволяющая хакерам красть пользовательские данные, такие как информация, сеансы доступа... позволяя выполнять команды и удаленно управлять веб-серверами. Уязвимость затрагивает порты управления cPanel 2080, 2082, 2083, 2086 и приложения, работающие на портах веб-служб по умолчанию 80 и 443. Это означает, что миллионы веб-сайтов, управляемых cPanel, подвергаются риску атаки, особенно после публикации кода эксплойта (PoC).

Г-н Нгуен Ван Куонг, директор по кибербезопасности Bkav, сказал: «cPanel — это программное обеспечение для управления хостингом веб-сайтов, с более чем 1,4 миллионами установок, подключенных к Интернету. CPanel управляет от одного до многих веб-сайтов, поэтому сфера влияния будет очень широкой».

По данным BKAV, во Вьетнаме было установлено более 2500 программ cPanel. Учитывая серьезность последствий этой уязвимости, BKAV рекомендует подразделениям, использующим cPanel, немедленно выполнить следующее: немедленно обновиться до последних версий и настроить режим автоматического обновления для cPanel.

В то же время подразделениям, использующим программное обеспечение cPanel в обеих веб-системах, работающих на портах 80 и 433, необходимо проанализировать всю систему, чтобы оперативно обнаруживать и устранять атаки.

Ранее BKAV обнаружила серьезную атаку на цепочку поставок, нацеленную на обновление 3CXDesktopApp, программного обеспечения компании 3CX (США) для Windows и macOS.

3CXDesktopApp — приложение для звонков и обслуживания клиентов предприятий. Приложение имеет версии для популярных операционных систем, включая Windows, macOS и Linux.

Эксперты заявили, что хакеры внедрили в обновление шпионское ПО APT, которое было подписано самой 3CX, а затем отправили его на компьютеры пользователей через автоматические или ручные процессы обновления. Компьютер жертвы будет полностью под контролем, а его информация будет захвачена. Это также является плацдармом для хакеров, желающих глубоко проникнуть во внутренние системы предприятий и организаций путем повышения привилегий. Эксперты утверждают, что хакеры готовили инфраструктуру для атаки с февраля 2022 года и получали доступ к системе 3CX как минимум с ноября по декабрь 2022 года.

Во Вьетнаме BKAV зарегистрировало не менее 318 подразделений и организаций, использующих 3CXDesktopApp, включая множество крупных предприятий и финансовых учреждений. Учитывая особо серьезные последствия этой кампании атак, BKAV рекомендует подразделениям, использующим программное обеспечение 3CXDesktopApp, немедленно выполнить следующие действия: закрыть и отключить все интернет-подключения системы, чтобы остановить хакерское вторжение и контроль. Обновите 3CXDesktopApp до последней версии. Обратитесь в специализированные подразделения кибербезопасности для проведения комплексной проверки всей вашей системы, включая серверы, рабочие станции и облачные системы, с целью полного удаления шпионского ПО.

ОФИСНЫЙ СТИЛЬ

Источник

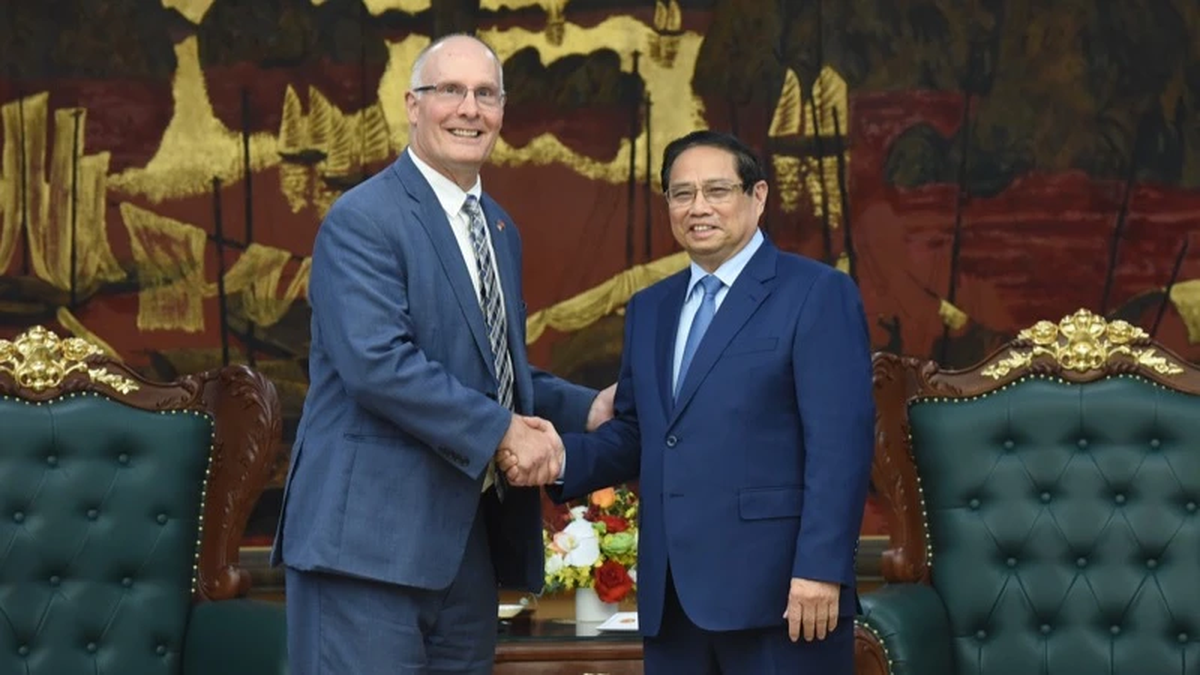

![[Фото] Премьер-министр Фам Минь Чинь принимает двухпартийную делегацию Палаты представителей США](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/28/468e61546b664d3f98dc75f6a3c2c880)

![[Фото] Вьетнамские и венгерские лидеры присутствуют на открытии выставки фотографа Бозоки Дежо](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/28/b478be84f13042aebc74e077c4756e4b)

![[Фото] Генеральный секретарь То Лам работает с Центральным комитетом по политике и стратегии](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/28/7b31a656d8a148d4b7e7ca66463a6894)

![[Фото] Учащиеся 12-го класса прощаются на церемонии закрытия, готовясь отправиться в новое путешествие](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/28/42ac3d300d214e7b8db4a03feeed3f6a)

Комментарий (0)