Согласно Hacker News , кибератаки на MetaBusiness и аккаунты Facebook за последний год получили широкое распространение благодаря вредоносным программам Ducktail и NodeStealer, используемым для атак на компании и частных лиц, активно использующих Facebook. Среди методов, используемых киберпреступниками, важную роль играет социальная инженерия.

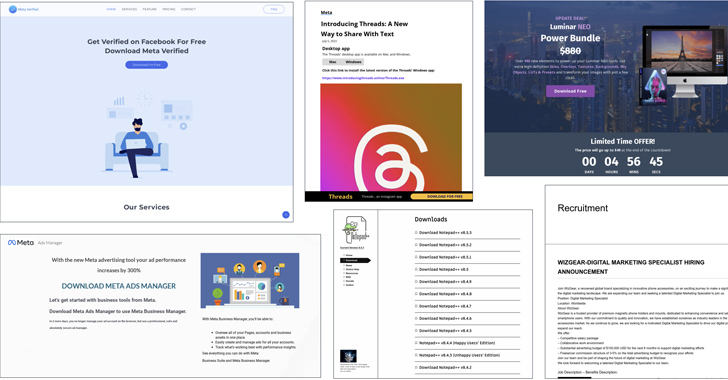

Жертвами становятся через различные платформы, от Facebook и LinkedIn до WhatsApp и порталов для фрилансеров. Другой известный механизм распространения — это отравление поисковых систем, чтобы заманить пользователей к загрузке поддельных версий CapCut, Notepad++, ChatGPT, Google Bard и Meta Threads... Это версии, созданные киберпреступниками для внедрения вредоносного ПО на компьютеры жертв.

Для киберпреступных группировок обычным делом является использование сервисов сокращения URL-адресов и Telegram для управления и контроля, а также легитимных облачных сервисов, таких как Trello, Discord, Dropbox, iCloud, OneDrive и Mediafire, для размещения вредоносного ПО.

Злоумышленники, стоящие за Ducktail, заманивают жертв маркетинговыми и брендинговыми проектами, чтобы взломать аккаунты частных лиц и компаний, работающих на бизнес-платформе Meta. Потенциальных жертв направляют на поддельные объявления на Upwork и Freelancer через рекламу в Facebook или сообщения InMail в LinkedIn, содержащие ссылки на вредоносные файлы, замаскированные под описания вакансий.

Исследователи из Zscaler ThreatLabz утверждают, что Ducktail крадет файлы cookie браузера для взлома бизнес-аккаунтов Facebook. Добыча от этой операции (взломанные аккаунты в социальных сетях) продается в теневой экономике , где ее цена зависит от полезности, обычно от 15 до 340 долларов.

В период с февраля по март 2023 года было зафиксировано несколько цепочек заражения, в которых для загрузки и запуска вредоносного ПО использовались ярлыки и файлы PowerShell, что демонстрирует продолжающуюся эволюцию тактики злоумышленников.

В рамках этих вредоносных действий также были внесены изменения, позволяющие собирать личную информацию пользователей из X (ранее Twitter), TikTok Business и Google Ads, а также использовать украденные файлы cookie Facebook для автоматического создания мошеннической рекламы и повышения привилегий для выполнения других вредоносных действий.

Метод, используемый для захвата учетной записи жертвы, заключается в добавлении адреса электронной почты хакера к учетной записи, а затем в изменении пароля и адреса электронной почты жертвы, чтобы заблокировать ей доступ к сервису.

Компания WithSecure, специализирующаяся на информационной безопасности, сообщила о новой функции, обнаруженной в образцах Ducktail с июля 2023 года: использовании RestartManager (RM) для завершения процессов, блокирующих базу данных браузера. Эта функция часто встречается в программах-вымогателях, поскольку файлы, используемые процессами или службами, не могут быть зашифрованы.

Некоторые мошеннические рекламные объявления созданы для того, чтобы обманом заставить жертв загрузить и запустить вредоносное ПО на своих компьютерах.

Исследователи из Zscaler заявили, что обнаружили заражения через взломанные аккаунты LinkedIn, принадлежащие пользователям, работающим в сфере цифрового маркетинга, у некоторых из которых было более 500 контактов и 1000 подписчиков, что способствовало мошенническим действиям киберпреступников.

Считается, что Ducktail — это один из многих штаммов вредоносного ПО, которые вьетнамские киберпреступники используют для осуществления мошеннических схем. Существует клон Ducktail под названием Duckport, который крадет информацию и взламывает учетные записи Meta Business с конца марта 2023 года.

Стратегия киберпреступной группировки, использующей Duckport, заключается в том, чтобы заманивать жертв на веб-сайты, связанные с брендом, который они выдают за себя, а затем перенаправлять их на загрузку вредоносных файлов с файловых хостингов, таких как Dropbox. Duckport также обладает новыми функциями, расширяющими его возможности по краже информации и взлому учетных записей, созданию скриншотов или злоупотреблению онлайн-сервисами для ведения заметок, заменяющими Telegram, для отправки команд на компьютер жертвы.

Исследователи утверждают, что угрозы во Вьетнаме в значительной степени совпадают по возможностям, инфраструктуре и жертвам. Это свидетельствует о положительной взаимосвязи между преступными группировками, общими инструментами, тактикой и методами... Это практически экосистема, похожая на модель «программы-вымогатели как услуга», но ориентированная на социальные сети, такие как Facebook.

Ссылка на источник

![[Фото] Церемония закрытия 10-й сессии 15-го Национального собрания](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765448959967_image-1437-jpg.webp&w=3840&q=75)

![[Фото] Премьер-министр Фам Минь Чинь проводит телефонный разговор с генеральным директором российской корпорации «Росатом».](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765464552365_dsc-5295-jpg.webp&w=3840&q=75)

![[ОФИЦИАЛЬНО] MISA GROUP ОБЪЯВЛЯЕТ О СВОЕМ НОВОМ ПОЗИЦИОНИРОВАНИИ БРЕНДА В ОБЛАСТИ СОЗДАНИЯ АГЕНТНОГО ИИ ДЛЯ БИЗНЕСА, ДОМОХОЗЯЙСТВ И ПРАВИТЕЛЬСТВА](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/11/1765444754256_agentic-ai_postfb-scaled.png)

Комментарий (0)