|

У В'єтнамі розпочалася нова кампанія кібератак, спрямована на бізнес. Фото-ілюстрація: Bloomberg. |

Дослідники з безпеки з SEQRITE Labs виявили складну кампанію кібератаки. Кампанія, що отримала назву «Операція Ханойський злодій», спрямована на ІТ-відділи та кадрові агентства у В'єтнамі шляхом маскування резюме.

Вперше виявлені 3 листопада, хакери використовували техніку поширення шкідливого програмного забезпечення, маскуючи його під резюме з заявки на роботу. Метою зловмисників було проникнення у внутрішню мережу, захоплення системи та викрадення даних клієнтів і бізнес-таємниць.

Як працює шкідливе програмне забезпечення

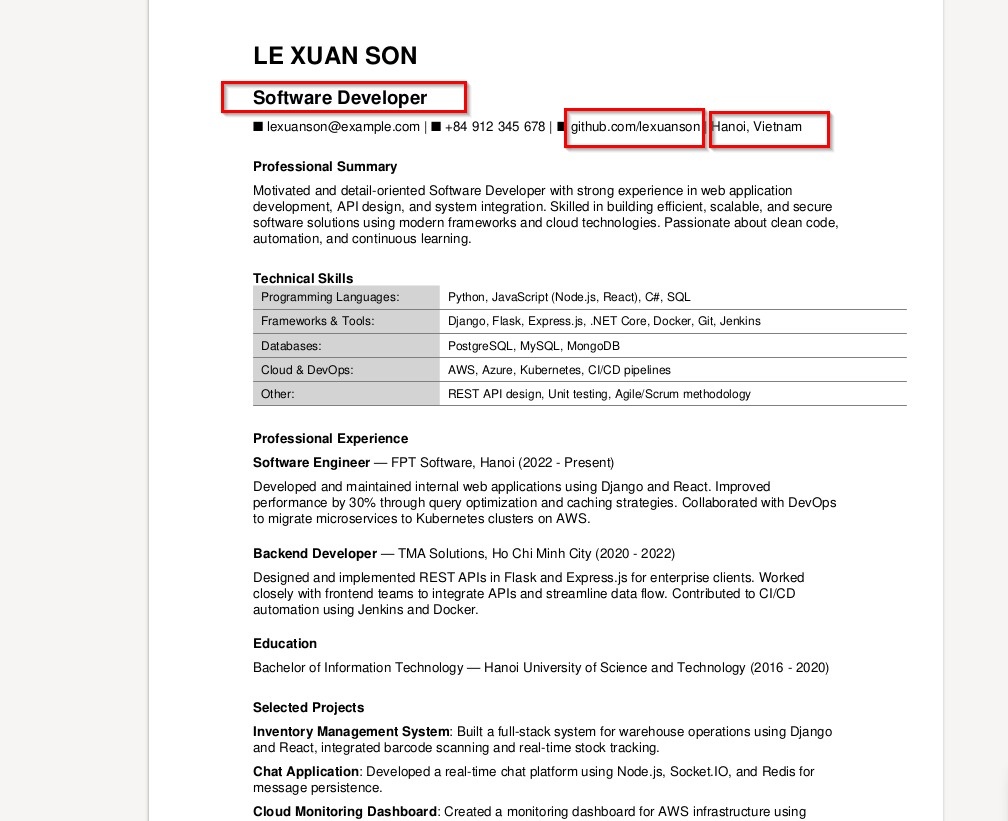

За словами експертів з безпеки, зловмисник надіслав серію електронних листів із заявками на роботу, додавши файл «Le Xuan Son CV.zip». Після розпакування він містив два файли, один з назвою «CV.pdf.lnk», а інший – «offsec-certified-professional.png».

Оскільки файл замаскований під значок PDF та PNG, користувачі можуть сплутати його зі звичайним файлом резюме. Після натискання на файл активується вірус LOTUSHARVEST, який спеціалізується на зборі інформації про паролі, історії доступу... та подальшому надсиланні її на сервер хакера.

За даними GBHackers , фальшивий автор резюме на ім'я Ле Суань Сон з Ханоя мав обліковий запис на GitHub з 2021 року. Однак дослідники виявили, що цей обліковий запис не публікував жодної інформації, найімовірніше, лише для потреб атакуючої кампанії.

Атака відбувається у три етапи. Після відкриття LNK-файлу вона запускає спеціальну команду через вбудований у Windows інструмент ftp.exe. Це стара та вже не поширена техніка, яка дозволяє шкідливому програмному забезпеченню обходити основні елементи керування.

|

Хакери обманюють компанії, надсилаючи резюме під іменем «Ле Сюань Сон». Фото: SEQRITE . |

На другому етапі система все ще обманюється, думаючи, що це PDF-файл або звичайний текстовий файл. Однак, після подальшого аналізу, дослідники виявили, що шкідливий код був прихований перед початком PDF-файлу.

Шкідливе програмне забезпечення негайно почало працювати, перейменувавши інструмент certutil.exe, доступний у Windows, щоб уникнути виявлення, та витягнувши дані, що містять кінцевий пакет шкідливого файлу. Командний рядок продовжив перейменовувати файл на «CV-Nguyen-Van-A.pdf», щоб обдурити систему, потім витягнув та розшифрував файл під назвою «MsCtfMonitor.dll», помістивши його в папку C:\ProgramData.

Скопіювавши файл ctfmon.exe з System32 до тієї ж папки, зловмисник використав техніку захоплення DLL-бібліотек, що призвело до запуску системи шкідливого файлу замість звичайної програми.

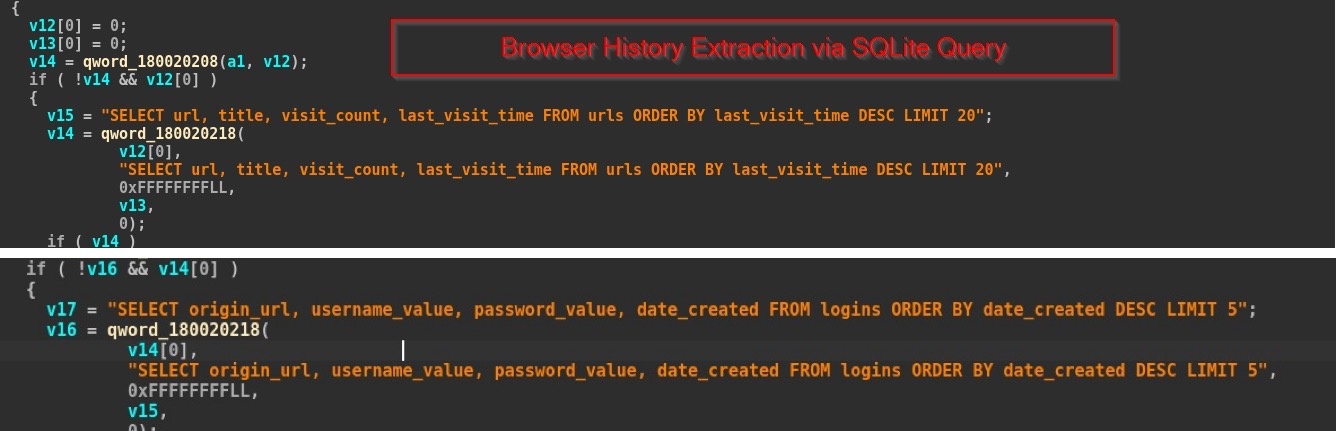

Зрештою, шкідливе програмне забезпечення LOTUSHARVEST активується для крадіжки інформації. Ці дані включають інформацію для входу в браузери Chrome та Edge, а також 20 нещодавно відвіданих URL-адрес, включаючи пов’язані метадані.

Викрадені дані передаються через API WinINet від Windows до інфраструктури хакера. Програмне забезпечення також додає ім'я комп'ютера та ім'я користувача для створення профілю ідентифікації на сервері.

В'єтнамському бізнесу необхідно посилити захист

Тривожним моментом у цій атакуючій кампанії є те, що LOTUSHARVEST має здатність приховуватися та діяти самостійно. Шкідливе програмне забезпечення використовує механізм завантаження бібліотек для підтримки довгострокового контролю та доступу до конфіденційних облікових записів і даних, що виходить за рамки захисту звичайних заходів безпеки.

Згідно з оцінкою, викрадені дані можуть стати «ключем» для хакерів до розширення свого проникнення, розгортання небезпечних інструментів та перетворення бізнесу на мішені багаторівневих атак або вимагання на наступних етапах.

«Усе свідчить про те, що кампанія «Ханойський злодій» була ретельно спланована та спрямована безпосередньо на в'єтнамський бізнес».

«Користуючись відділом рекрутингу, який регулярно отримує заявки ззовні, але не повністю оснащений засобами кібербезпеки, хакери використовують підроблені файли у вигляді резюме або документів і можуть постійно трансформуватися в безліч варіацій, що робить ризик зараження непередбачуваним», – сказав пан Нгуєн Дінь Туї, експерт з аналізу шкідливого програмного забезпечення в Bkav.

|

Скрипти витягують історію входу та доступу шкідливого програмного забезпечення. Фото: SEQRITE . |

За словами Бкава, деякі в'єтнамські підприємства стали жертвами атакуючої кампанії. Через небезпечний характер LOTUSHARVEST та кампанії «Ханойський злодій» користувачам слід бути надзвичайно пильними з документами, отриманими електронною поштою.

Бізнесу та організаціям необхідно регулярно проводити періодичне навчання для співробітників, підвищувати обізнаність та пильність щодо онлайн-шахрайських трюків. Необхідно посилити внутрішні системи моніторингу, відстежуючи незвичайні бібліотеки або підозрілі файли.

Інструменти за замовчуванням в операційній системі задовольняють лише базові потреби захисту, чого недостатньо для боротьби із сучасними шкідливими програмами та вірусами, які можуть ховатися, довго зберігатися та глибоко проникати в систему. Тому для найкращого захисту необхідно встановити систему моніторингу електронної пошти та використовувати ліцензоване антивірусне програмне забезпечення.

Джерело: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[Фото] Голова Національних зборів Тран Тхань Ман відвідав церемонію нагородження VinFuture 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764951162416_2628509768338816493-6995-jpg.webp&w=3840&q=75)

![[Фото] 60-та річниця заснування В'єтнамської асоціації фотохудожників](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

Коментар (0)