|

Ve Vietnamu probíhá nová kybernetická útočná kampaň zaměřená na firmy. Ilustrační foto: Bloomberg. |

Bezpečnostní výzkumníci ze SEQRITE Labs objevili sofistikovanou kybernetickou útočnou kampaň. Kampaň s názvem „Operace Hanojský zloděj“ cílí na IT oddělení a náborové agentury ve Vietnamu maskováním životopisů.

Hackeři, kteří byli poprvé odhaleni 3. listopadu, použili techniku šíření malwaru maskováním jako životopis v žádosti o zaměstnání. Cílem útočníků bylo infiltrovat interní síť, ovládnout systém a ukrást zákaznická data a obchodní tajemství.

Jak funguje malware

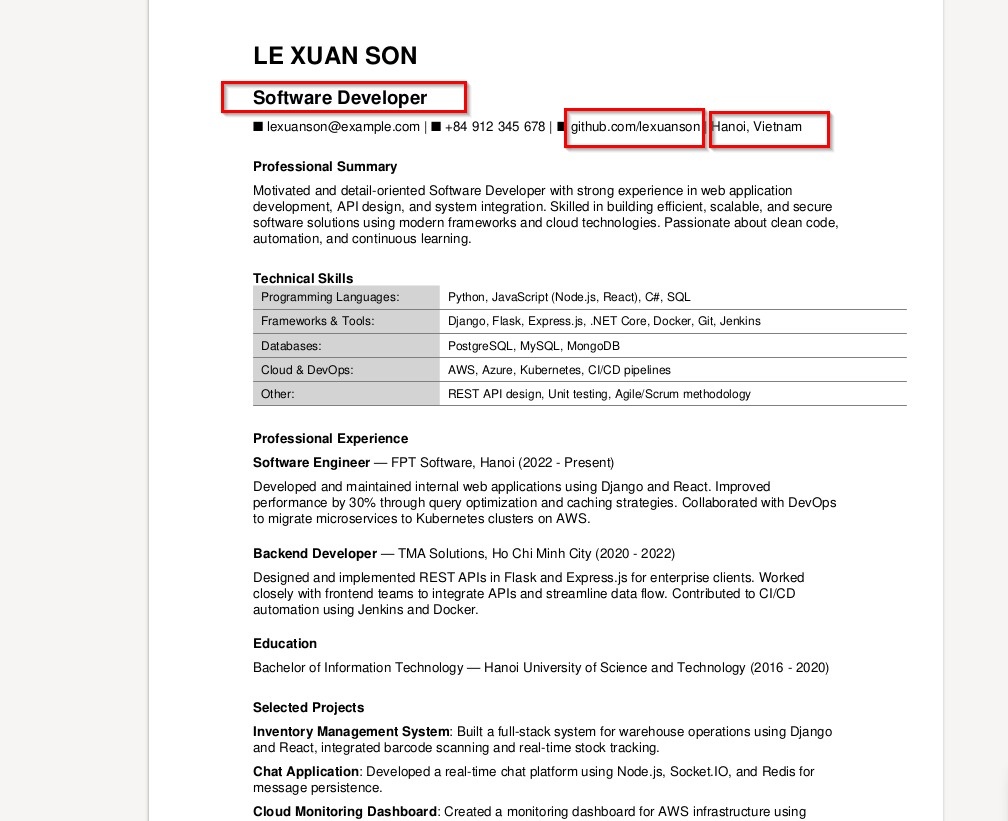

Podle bezpečnostních expertů útočník rozeslal sérii e-mailů s žádostmi o zaměstnání a přiložil soubor „Le Xuan Son CV.zip“. Po rozbalení obsahoval dva soubory, jeden s názvem „CV.pdf.lnk“ a druhý s názvem „offsec-certified-professional.png“.

Protože je maskovaný jako ikona PDF a PNG, uživatelé si jej mohou splést s běžným souborem životopisu. Po kliknutí na soubor se aktivuje virus LOTUSHARVEST, který se specializuje na shromažďování informací o heslech, historii přístupů... a jejich následné odeslání na server hackera.

Podle serveru GBHackers má falešný životopisec s názvem Le Xuan Son z Hanoje účet na GitHubu od roku 2021. Výzkumníci však zjistili, že tento účet nezveřejňoval žádné informace, pravděpodobně jen proto, aby sloužil útočné kampani.

Útok probíhá ve třech fázích. Po otevření souboru LNK spustí speciální příkaz prostřednictvím nástroje ftp.exe zabudovaného ve Windows. Jedná se o starou a již neběžnou techniku, která umožňuje malwaru obejít základní ovládací prvky.

|

Hackeři podvádějí firmy tím, že rozesílají životopisy pod jménem „Le Xuan Son“. Foto: SEQRITE . |

Ve fázi 2 je systém stále oklamán a myslí si, že se jedná o PDF nebo prostý textový soubor. Po další analýze však vědci zjistili, že škodlivý kód byl vložen skrytě před začátek PDF souboru.

Malware se okamžitě pustil do práce, přejmenoval nástroj certutil.exe dostupný ve Windows, aby se vyhnul detekci, a extrahoval data obsahující finální balíček škodlivého souboru. Příkazový řádek pokračoval v přejmenování souboru na „CV-Nguyen-Van-A.pdf“, aby oklamal systém, poté extrahoval a dešifroval soubor s názvem „MsCtfMonitor.dll“ a umístil ho do složky C:\ProgramData.

Zkopírováním souboru ctfmon.exe ze System32 do stejné složky útočník zneužil techniku únosu DLL, což způsobilo, že systém spustil škodlivý soubor místo běžného programu.

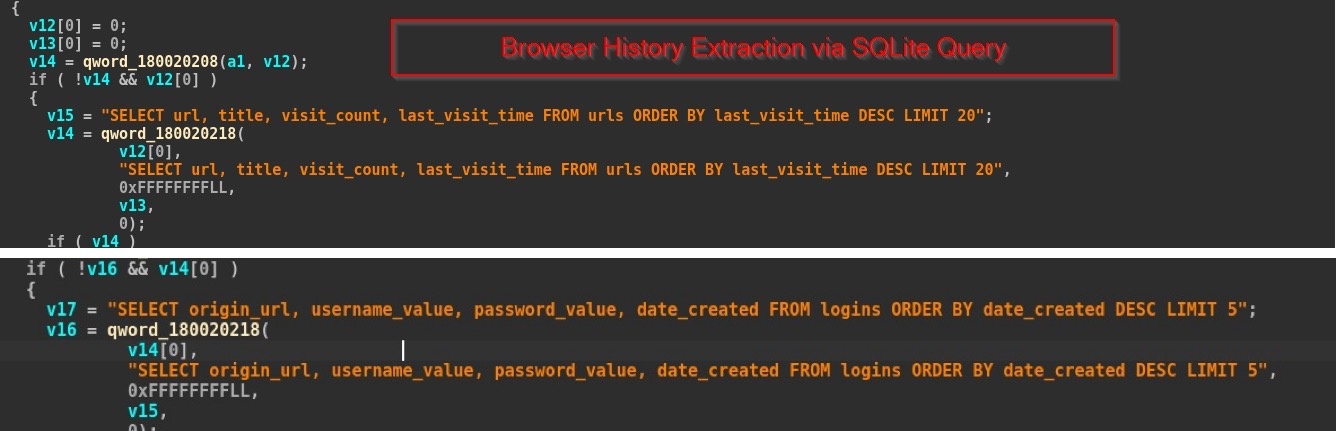

Nakonec se aktivuje malware LOTUSHARVEST, který ukradne informace. Tato data zahrnují přihlašovací údaje v prohlížečích Chrome a Edge spolu s 20 naposledy navštívenými URL adresami, včetně souvisejících metadat.

Ukradená data jsou přenášena prostřednictvím rozhraní WinINet API systému Windows do infrastruktury hackera. Software také přidá název počítače a uživatelské jméno pro vytvoření profilu identity na serveru.

Vietnamské firmy musí posílit ochranu

Znepokojivým bodem útočné kampaně je, že LOTUSHARVEST se dokáže skrývat a fungovat samostatně. Malware využívá mechanismus načítání knihoven k udržení dlouhodobé kontroly a přístupu k citlivým účtům a datům, a to nad rámec ochrany konvenčních bezpečnostních opatření.

Podle hodnocení se odcizená data mohou stát „klíčem“ pro hackery k rozšíření jejich penetrace, nasazení nebezpečných nástrojů a v dalších fázích k proměně podniků v cíle vícevrstvých útoků nebo vydírání.

„Všechno nasvědčuje tomu, že kampaň Hanojských zlodějů byla pečlivě naplánována a cílila přímo na vietnamské podniky.“

„Hackeři zneužívají náborové oddělení, které pravidelně přijímá žádosti zvenčí, ale není plně vybaveno povědomím o kybernetické bezpečnosti, a používají falešné soubory ve formě životopisů nebo dokumentů, které se mohou neustále transformovat do mnoha variant, čímž se riziko infekce stává nepředvídatelným,“ uvedl pan Nguyen Dinh Thuy, expert na analýzu malwaru ve společnosti Bkav.

|

Skripty extrahují historii přihlášení a přístupů malwaru. Foto: SEQRITE . |

Podle Bkav se oběťmi útočné kampaně staly i vietnamské podniky. Vzhledem k nebezpečné povaze kampaní LOTUSHARVEST a Hanojský zloděj by uživatelé měli být s dokumenty přijatými e-mailem mimořádně ostražití.

Firmy a organizace musí pravidelně provádět školení zaměstnanců, zvyšovat povědomí a ostražitost proti online podvodným trikům. Je třeba posílit interní monitorovací systémy, které monitorují neobvyklé knihovny nebo podezřelé soubory.

Výchozí nástroje v operačním systému splňují pouze základní ochranné potřeby a nestačí k boji proti modernímu malwaru a virům, které se mohou skrývat, dlouhodobě přetrvávat a pronikat hluboko do systému. Proto je pro nejlepší ochranu nutné nainstalovat systém pro monitorování e-mailů a používat licencovaný antivirový software.

Zdroj: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[Fotografie] Cat Ba - Zelený ostrovní ráj](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

![[Fotografie] 60. výročí založení Vietnamské asociace fotografických umělců](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

Komentář (0)