El 26 de junio, expertos de Kaspersky anunciaron el descubrimiento de un nuevo software espía llamado SparkKitty, diseñado para atacar teléfonos inteligentes con sistemas operativos iOS y Android, y luego enviar imágenes e información del dispositivo desde los teléfonos infectados al servidor del atacante.

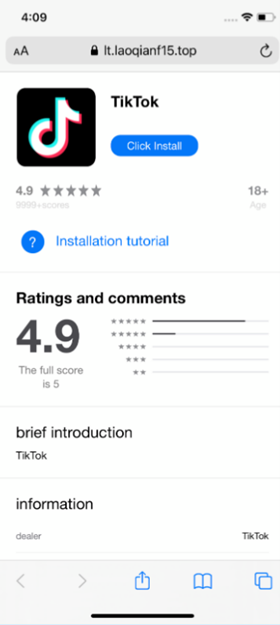

SparkKitty estaba integrado en aplicaciones con contenido relacionado con criptomonedas, juegos de azar y en una versión falsa de TikTok. Estas aplicaciones se distribuían no solo a través de la App Store y Google Play, sino también en sitios web fraudulentos.

Según el análisis de los expertos, el objetivo de esta campaña podría ser robar criptomonedas a usuarios del sudeste asiático y China. Los usuarios de Vietnam también corren el riesgo de sufrir amenazas similares.

Kaspersky ha notificado a Google y Apple para que tomen medidas contra las aplicaciones maliciosas. Algunos detalles técnicos sugieren que la nueva campaña está vinculada a SparkCat, un troyano descubierto anteriormente. SparkCat es el primer malware para la plataforma iOS con un módulo de reconocimiento óptico de caracteres (OCR) integrado que escanea las bibliotecas de fotos de los usuarios y roba capturas de pantalla que contienen contraseñas o frases de recuperación para monederos de criptomonedas.

Tras SparkCat, esta es la segunda vez este año que los investigadores de Kaspersky descubren un troyano ladrón en la App Store.

En la App Store, este malware troyano se disfraza de una aplicación relacionada con criptomonedas llamada 币coin. Además, en sitios web fraudulentos diseñados para imitar la interfaz de la App Store de iPhone, los ciberdelincuentes también propagan este malware haciéndose pasar por la aplicación TikTok y algunos juegos de apuestas.

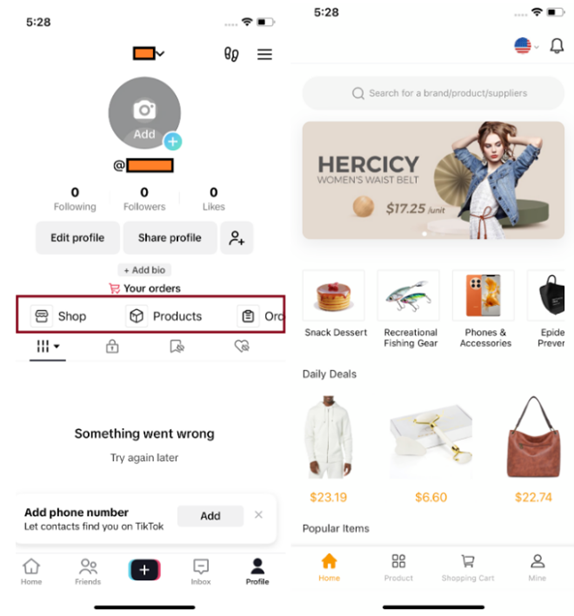

“Los sitios web falsos son uno de los canales más populares para distribuir troyanos, donde los hackers intentan engañar a los usuarios para que visiten e instalen malware en sus iPhones. En iOS, todavía existen algunas formas legítimas para que los usuarios instalen aplicaciones fuera de la App Store. En este ataque, los hackers aprovecharon una herramienta para desarrolladores diseñada para instalar aplicaciones internas en empresas. En la versión infectada de TikTok, tan pronto como el usuario inicia sesión, el malware roba fotos de la galería del teléfono e inserta secretamente un enlace sospechoso en la página personal de la víctima. Lo preocupante es que este enlace lleva a una tienda que solo acepta pagos con criptomonedas, lo que aumenta nuestra inquietud respecto a esta campaña”, afirmó Sergey Puzan, analista de malware de Kaspersky.

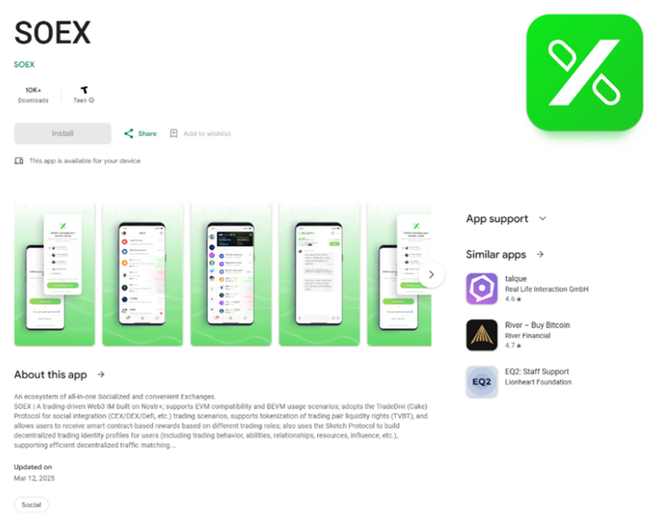

En Android, los atacantes se dirigieron a los usuarios tanto en Google Play como en sitios web de terceros, disfrazando el malware como servicios relacionados con criptomonedas. Un ejemplo de aplicación infectada es SOEX, una aplicación de mensajería con funcionalidad integrada para el comercio de criptomonedas, con más de 10 000 descargas desde la tienda oficial.

Además, los expertos también descubrieron archivos APK (archivos de instalación de aplicaciones de Android, que se pueden instalar directamente sin pasar por Google Play) de estas aplicaciones infectadas con malware en sitios web de terceros, que se cree están relacionados con la campaña de ataque antes mencionada.

Estas aplicaciones se promocionan bajo la apariencia de proyectos de inversión en criptomonedas. Cabe destacar que los sitios web que distribuyen las aplicaciones también se promocionan ampliamente en redes sociales, incluido YouTube.

“Una vez instaladas, las aplicaciones funcionan como se describe. Sin embargo, durante la instalación, se infiltran silenciosamente en el dispositivo y envían automáticamente imágenes de la galería de la víctima al atacante. Estas imágenes pueden contener información confidencial que los hackers buscan, como scripts de recuperación de monederos de criptomonedas, lo que les permite robar los activos digitales de la víctima”, afirmó Dmitry Kalinin, analista de malware de Kaspersky. “Existen indicios de que los atacantes buscan los activos digitales de los usuarios: muchas de las aplicaciones infectadas están relacionadas con criptomonedas, y la versión infectada de TikTok también incluye una tienda que solo acepta pagos con criptomonedas”.

Para evitar ser víctima de este malware, Kaspersky recomienda a los usuarios tomar las siguientes medidas de seguridad:

- Si ha instalado accidentalmente una de las aplicaciones infectadas, elimínela rápidamente de su dispositivo y no la vuelva a usar hasta que haya una actualización oficial para eliminar por completo la función maliciosa.

Evite guardar capturas de pantalla con información confidencial en su biblioteca de fotos, especialmente imágenes que contengan códigos de recuperación de monederos de criptomonedas. En su lugar, los usuarios pueden guardar la información de inicio de sesión en aplicaciones específicas de gestión de contraseñas.

Instala un software de seguridad fiable para prevenir el riesgo de infección por malware. Para los sistemas operativos iOS, con su arquitectura de seguridad única, la solución de Kaspersky te avisará si detecta que un dispositivo transmite datos a un servidor de control de un hacker y bloqueará dicha transmisión.

Cuando una aplicación solicita acceso a la biblioteca de fotos, los usuarios deben considerar cuidadosamente si este permiso es realmente necesario para la función principal de la aplicación.

Fuente: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[Foto] El secretario general To Lam y el presidente de la Asamblea Nacional, Tran Thanh Man, asisten al 80.º aniversario del Día Tradicional del Sector de Inspección de Vietnam.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/17/1763356362984_a2-bnd-7940-3561-jpg.webp)

Kommentar (0)