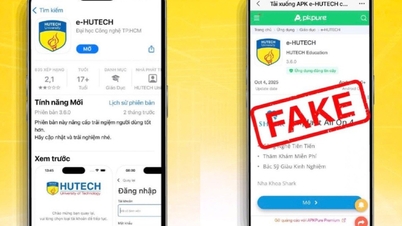

در ۹۰ روز گذشته، Zimperium حداقل ۶۰۰ نمونه بدافزار و ۵۰ برنامهی «تقلبی» را شناسایی کرده است که نشان میدهد مهاجمان دائماً در حال بهبود و افزودن لایههای جدید استتار برای فرار از نرمافزارهای امنیتی هستند (تصویر: THN).

هکرها از یک ترفند آشنا اما بسیار مؤثر استفاده میکنند: ایجاد نسخههای جعلی از محبوبترین برنامههایی مانند واتساپ، تیکتاک، گوگل فوتوز و یوتیوب برای فریب کاربران جهت نصب آنها.

این کمپین از ترکیبی از کانالهای تلگرام و وبسایتهای فیشینگ برای انتشار بدافزار استفاده میکند.

طبق گزارشی از شرکت امنیت سایبری Zimperium، زنجیره حمله ClayRat بسیار خوب سازماندهی شده بود.

اول، کاربران به وبسایتهای جعلی که وعده ارائه نسخههای «پلاس» از برنامه با ویژگیهای پریمیوم مانند یوتیوب پلاس را میدهند، جذب میشوند.

از این سایتها، قربانیان به کانالهای تلگرامی تحت کنترل مهاجم هدایت میشوند، جایی که آنها از ترفندهایی مانند افزایش مصنوعی تعداد دانلودها و ارائه نظرات جعلی برای قابل اعتماد جلوه دادن برنامه استفاده میکنند.

سپس قربانی فریب میخورد تا یک فایل APK حاوی بدافزار ClayRat را دانلود و نصب کند.

ویشنو پراتاپگیری، متخصص امنیت سایبری از شرکت زیمپریوم، گفت: «پس از نفوذ موفقیتآمیز، این جاسوسافزار میتواند پیامکها، گزارش تماسها، اعلانها و اطلاعات دستگاه را سرقت کند؛ مخفیانه با دوربین جلو عکس بگیرد و حتی بهطور خودکار از دستگاه خود قربانی پیام ارسال کند یا تماس برقرار کند.»

ترسناکترین بخش ClayRat فقط سرقت دادهها نیست. این بدافزار که برای تکثیر خود طراحی شده است، بهطور خودکار لینکهای مخرب را برای همه افراد موجود در لیست مخاطبین قربانی ارسال میکند و تلفن آلوده را به یک گره پخش ویروس تبدیل میکند و به مهاجمان اجازه میدهد بدون دخالت دستی، گسترش یابند.

در طول ۹۰ روز گذشته، Zimperium حداقل ۶۰۰ نمونه بدافزار و ۵۰ برنامهی «تقلبی» را شناسایی کرده است که نشان میدهد مهاجمان دائماً در حال بهبود هستند و لایههای جدیدی از استتار را برای فرار از نرمافزارهای امنیتی اضافه میکنند.

غلبه بر موانع

برای دستگاههایی که اندروید ۱۳ و بالاتر را با اقدامات امنیتی سختگیرانهتر اجرا میکنند، ClayRat از ترفند پیچیدهتری استفاده میکند. این برنامه جعلی در ابتدا فقط به عنوان یک نصبکننده سبک ظاهر میشود.

هنگام اجرا، یک صفحه بهروزرسانی جعلی فروشگاه پلی استور نمایش داده میشود، در حالی که بهطور مخفیانه بدافزار رمزگذاریشده اصلی پنهان در داخل آن را دانلود و نصب میکند.

پس از نصب، ClayRat از کاربر میخواهد که اجازه دهد به برنامه پیشفرض پیامک تبدیل شود تا بتواند به طور کامل به پیامها و گزارشهای تماس دسترسی داشته باشد و آنها را کنترل کند.

ظهور ClayRat بخشی از یک روند نگرانکنندهتر در امنیت در سراسر اکوسیستم اندروید است.

اخیراً، مطالعهای از دانشگاه لوکزامبورگ نیز نشان داد که بسیاری از گوشیهای هوشمند اندرویدی ارزانقیمت که در آفریقا فروخته میشوند، برنامههای از پیش نصبشدهای دارند که با امتیازات بالا کار میکنند و بهطور مخفیانه اطلاعات شناسایی و موقعیت مکانی کاربران را به اشخاص ثالث ارسال میکنند.

گوگل اعلام کرد که کاربران اندروید به طور خودکار از طریق Google Play Protect در برابر نسخههای شناختهشدهی این بدافزار محافظت خواهند شد، قابلیتی که به طور پیشفرض در دستگاههای دارای سرویسهای Google Play فعال است.

با این حال، تهدید ناشی از نسخههای جدید و منابع نصب غیررسمی همچنان هشداری برای همه کاربران است.

منبع: https://dantri.com.vn/cong-nghe/canh-bao-chien-dich-bien-dien-thoai-android-thanh-cong-cu-gian-diep-20251013135854141.htm

![[عکس] فوراً به مردم کمک کنید تا هر چه زودتر جایی برای زندگی داشته باشند و زندگی خود را تثبیت کنند](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F09%2F1765248230297_c-jpg.webp&w=3840&q=75)

نظر (0)