|

یک کمپین حمله سایبری جدید، کسب و کارها را در ویتنام هدف قرار داده است. عکس از بلومبرگ |

محققان امنیتی در آزمایشگاههای SEQRITE یک کمپین حمله سایبری پیچیده را کشف کردهاند. این کمپین که «عملیات دزد هانوی» نام دارد، با جعل رزومه، بخشهای فناوری اطلاعات و آژانسهای استخدامی در ویتنام را هدف قرار میدهد.

این بدافزار که اولین بار در ۳ نوامبر کشف شد، توسط هکرها با استفاده از تکنیک انتشار بدافزار و پنهان کردن آن به عنوان یک رزومه درخواست کار منتشر شد. هدف مهاجمان نفوذ به شبکه داخلی، در اختیار گرفتن سیستم و سرقت اطلاعات مشتریان و اسرار تجاری بود.

نحوه عملکرد بدافزار

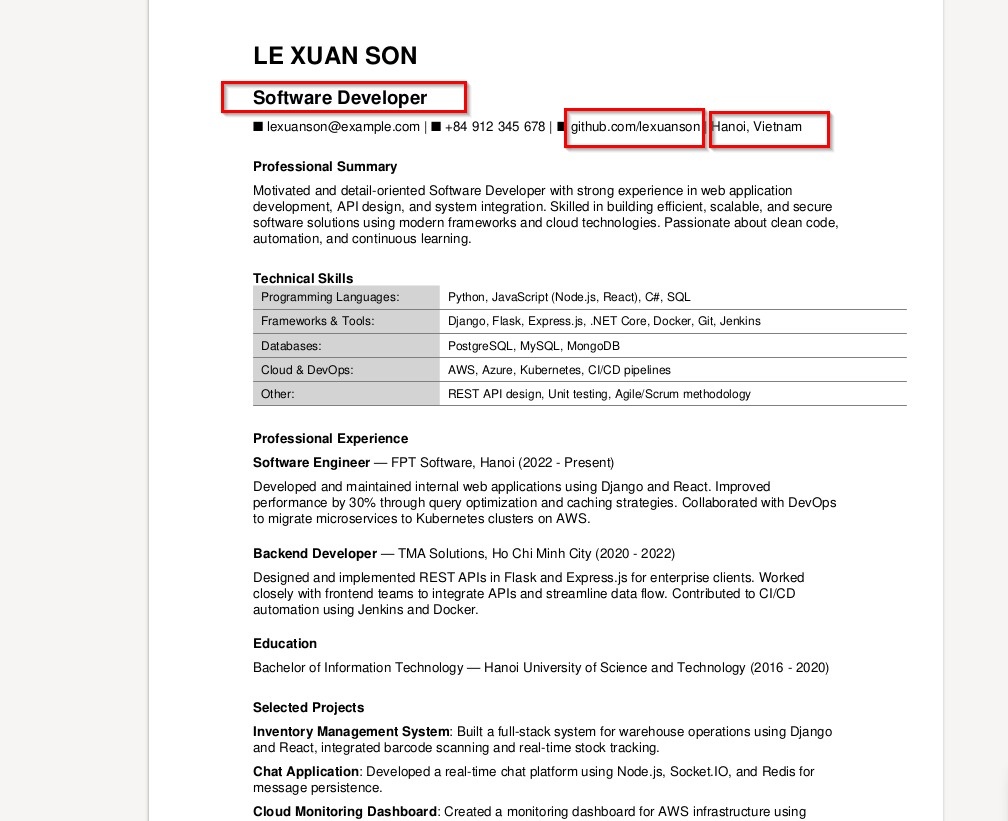

به گفته کارشناسان امنیتی، مهاجم مجموعهای از ایمیلها را با درخواستهای شغلی ارسال کرده و فایل «Le Xuan Son CV.zip» را به آن پیوست کرده است. پس از باز کردن فایل فشرده، دو فایل وجود داشت، یکی با نام «CV.pdf.lnk» و دیگری با نام «offsec-certified-professional.png».

از آنجا که این فایل به شکل یک آیکون PDF و PNG است، کاربران ممکن است آن را با یک فایل CV معمولی اشتباه بگیرند. با کلیک روی آن، ویروس LOTUSHARVEST فعال میشود که در جمعآوری اطلاعات رمز عبور، تاریخچه دسترسی و... و سپس ارسال آن به سرور هکر تخصص دارد.

طبق گفته GBHackers ، این رزومه جعلی به نام Le Xuan Son از هانوی از سال ۲۰۲۱ یک حساب کاربری GitHub داشته است. با این حال، محققان کشف کردند که این حساب هیچ اطلاعاتی ارسال نکرده است، به احتمال زیاد فقط برای خدمت به کمپین حمله.

این حمله در سه مرحله انجام میشود. پس از باز کردن فایل LNK، از طریق ابزار ftp.exe که در ویندوز تعبیه شده است، یک دستور ویژه اجرا میشود. این یک تکنیک قدیمی و غیرمتداول است که به بدافزار اجازه میدهد کنترلهای اولیه را دور بزند.

|

هکرها با ارسال رزومه با نام "Le Xuan Son" کسب و کارها را فریب میدهند. عکس: SEQRITE . |

در مرحله دوم، سیستم همچنان فریب میخورد و فکر میکند که این یک فایل PDF یا متن ساده است. با این حال، پس از تجزیه و تحلیل بیشتر، محققان کشف کردند که کد مخرب قبل از شروع فایل PDF به صورت پنهان درج شده است.

این بدافزار بلافاصله شروع به کار کرد و برای جلوگیری از شناسایی، نام ابزار certutil.exe موجود در ویندوز را تغییر داد و دادههای حاوی بسته نهایی فایل مخرب را استخراج کرد. خط فرمان همچنان برای فریب سیستم، نام فایل را به "CV-Nguyen-Van-A.pdf" تغییر داد، سپس فایلی به نام "MsCtfMonitor.dll" را استخراج و رمزگشایی کرد و آن را در پوشه C:\ProgramData قرار داد.

با کپی کردن فایل ctfmon.exe از System32 به همان پوشه، مهاجم از تکنیک ربودن DLL سوءاستفاده کرد و باعث شد سیستم به جای برنامه عادی، فایل مخرب را اجرا کند.

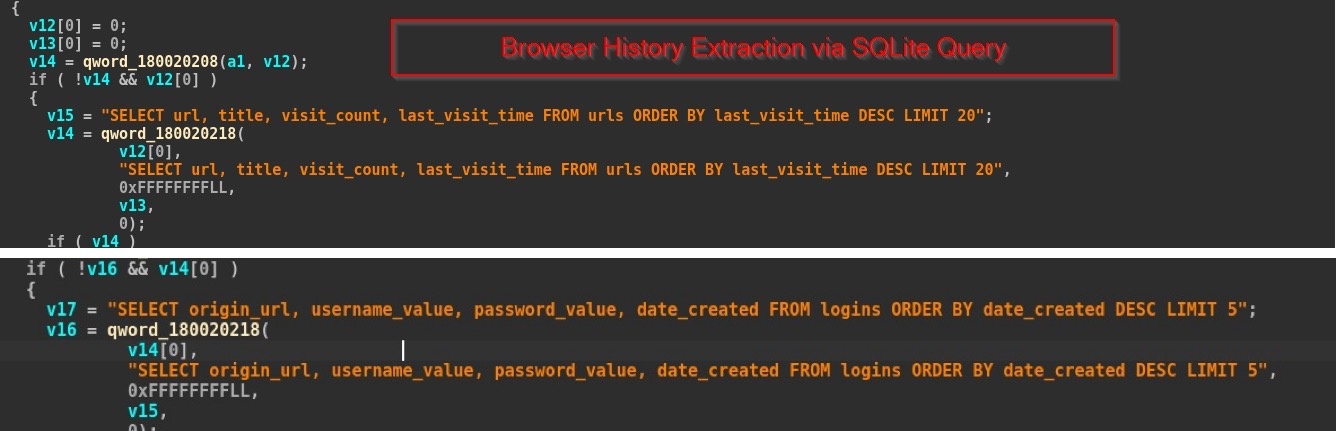

در نهایت، بدافزار LOTUSHARVEST برای سرقت اطلاعات فعال میشود. این دادهها شامل اطلاعات ورود به سیستم در مرورگرهای Chrome و Edge به همراه 20 URL اخیراً بازدید شده، از جمله فرادادههای مرتبط است.

دادههای سرقتشده از طریق رابط برنامهنویسی کاربردی (API) ویندوز به نام WinINet به زیرساخت هکر منتقل میشوند. این نرمافزار همچنین نام رایانه و نام کاربری را برای ایجاد یک پروفایل هویتی در سرور اضافه میکند.

کسب و کارهای ویتنامی باید حمایت خود را تقویت کنند

نکته نگرانکننده در این حمله این است که LOTUSHARVEST توانایی پنهان شدن و فعالیت مستقل را دارد. این بدافزار از مکانیسم بارگذاری کتابخانه برای حفظ کنترل بلندمدت و دسترسی به حسابها و دادههای حساس، فراتر از حفاظت اقدامات امنیتی مرسوم، بهره میبرد.

طبق این ارزیابی، دادههای سرقتشده میتوانند به «کلید» هکرها برای گسترش نفوذشان، استقرار ابزارهای خطرناک و تبدیل کسبوکارها به اهداف حملات چندلایه یا اخاذی در مراحل بعدی تبدیل شوند.

«تمام نشانهها حاکی از آن است که کمپین هانوی تیف (Hanoi Thief) با دقت برنامهریزی شده بود و مستقیماً کسبوکارهای ویتنامی را هدف قرار میداد.»

آقای نگوین دین توی، متخصص تحلیل بدافزار در Bkav، گفت: «هکرها با سوءاستفاده از بخش استخدام که مرتباً درخواستهایی از خارج دریافت میکند اما به طور کامل به دانش امنیت سایبری مجهز نیست، از فایلهای جعلی در قالب رزومه یا اسناد استفاده میکنند و میتوانند به طور مداوم به انواع مختلفی تبدیل شوند و خطر آلودگی را غیرقابل پیشبینی کنند.»

|

این اسکریپتها، سابقه ورود و دسترسی بدافزار را استخراج میکنند. عکس: SEQRITE . |

به گفته Bkav، شرکتهای ویتنامی قربانی این حمله شدهاند. با توجه به ماهیت خطرناک LOTUSHARVEST و کمپین Hanoi Thief، کاربران باید در مورد اسنادی که از طریق ایمیل دریافت میکنند، بسیار هوشیار باشند.

مشاغل و سازمانها باید به طور منظم آموزشهای دورهای برای کارمندان خود برگزار کنند، آگاهی و هوشیاری خود را در برابر ترفندهای کلاهبرداری آنلاین افزایش دهند. سیستمهای نظارت داخلی باید تقویت شوند و بر کتابخانههای غیرمعمول یا فایلهای مشکوک نظارت داشته باشند.

ابزارهای پیشفرض روی سیستم عامل فقط نیازهای اولیه حفاظتی را برآورده میکنند و برای مبارزه با بدافزارها و ویروسهای مدرن که میتوانند پنهان شوند، برای مدت طولانی باقی بمانند و به عمق سیستم نفوذ کنند، کافی نیستند. بنابراین، برای بهترین حفاظت، نصب یک سیستم نظارت بر ایمیل و استفاده از نرمافزار آنتیویروس دارای مجوز ضروری است.

منبع: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[عکس] رئیس مجلس ملی، تران تان من، در مراسم اهدای جایزه VinFuture 2025 شرکت میکند](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764951162416_2628509768338816493-6995-jpg.webp&w=3840&q=75)

![[عکس] شصتمین سالگرد تأسیس انجمن هنرمندان عکاس ویتنام](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

نظر (0)