Monsieur, pourriez-vous nous indiquer les principales formes de fraude qui sont utilisées, selon l'enquête du projet anti-fraude ?

Actuellement, de nombreuses formes sophistiquées de fraude apparaissent, les plus courantes étant les faux placements financiers et l'installation de fausses applications de services publics (VNeID, VssID, applications fiscales, applications de fourniture d'électricité, etc.) afin de prendre le contrôle des appareils. Cette forme de fraude représente environ 30 % des cas de fraude liés au secteur bancaire et financier.

Une fois qu'ils ont pris le contrôle de l'appareil, les individus peuvent effectuer d'importants transferts d'argent.

De plus, le vol de données bancaires est également fréquent. Il suffit aux victimes de fournir un code OTP unique pour que le fraudeur puisse retirer de l'argent via des applications bancaires étrangères.

Par conséquent, les utilisateurs doivent toujours rester vigilants, prendre le temps de vérifier attentivement les informations et identifier avec précision la banque ou l'établissement financier avant d'effectuer une transaction.

La protection des données personnelles préoccupe les organismes de gestion de l'État et de nombreuses personnes. Auriez-vous des conseils à donner aux internautes pour protéger leurs informations personnelles et éviter d'être victimes d'exploitation et d'escroquerie, Monsieur ?

Les cybercriminels achètent souvent des données d'utilisateurs, puis analysent les relevés bancaires présentant des soldes et des transactions importants afin de cibler et de mettre en place des scénarios frauduleux, puis incitent les victimes à télécharger des logiciels malveillants ou à participer à de faux « investissements financiers ».

La source d'information est souvent la victime elle-même, qui partage trop d'informations personnelles sur les réseaux sociaux, fournissant involontairement des données sur ses horaires, ses numéros de téléphone, ses adresses e-mail... Cela crée les conditions permettant aux personnes mal intentionnées de la localiser et de récupérer des informations personnelles détaillées telles que des cartes d'identité, des adresses, des lieux de travail... afin de mettre en place un scénario d'escroquerie.

Par conséquent, les utilisateurs doivent limiter le partage d'informations personnelles, vérifier les informations auprès des autorités, des opérateurs de réseau, des banques ou consulter le site Web via chongluadao.vn du projet « Anti-fraude » afin de déterminer si le site Web présente des signes de fraude ou non.

De nos jours, les informations des utilisateurs se vendent facilement en ligne. Existe-t-il donc une technologie permettant de protéger les actifs numériques, monsieur ?

Il existe de nombreuses solutions, telles que le chiffrement des données et la veille en cybersécurité, permettant de surveiller et de détecter rapidement les risques de fuite d'informations, d'avertir et de guider les clients afin qu'ils modifient leurs mots de passe et leurs méthodes de sécurité. Les nouvelles technologies, comme l'authentification biométrique, contribuent à renforcer la sécurité.

Les utilisateurs doivent définir des mots de passe robustes et éviter d'accéder à de faux liens ou à des applications contenant du code malveillant, car la plupart des risques proviennent d'erreurs d'utilisation.

Les entreprises et les organisations doivent également sensibiliser leurs clients et leur personnel, et surveiller les tendances des cyberattaques dans le monde entier , car de nombreux scénarios d'escroquerie internationaux sont copiés par les escrocs et transférés dans la région de l'Asie du Sud-Est.

Selon vous, que devraient faire les entreprises pour prévenir les cyberattaques ?

Pour prévenir les cyberattaques, les unités doivent sauvegarder leurs données selon le principe 3-2-1 : le serveur est séparé d’Internet afin de garantir la sauvegarde la plus récente. Cela comprend : 3 copies des données (1 originale + 2 sauvegardes) ; 2 types de supports de stockage différents et 1 sauvegarde située ailleurs.

De plus, les entreprises devraient participer régulièrement à des exercices de cybersécurité en conditions réelles afin que leurs dirigeants et employés puissent bien comprendre les situations réelles et se défendre de manière proactive contre les attaques.

De plus, il est nécessaire de tester la sécurité du réseau du système en simulant des attaques afin d'évaluer sa tolérance, d'identifier les vulnérabilités et de les corriger rapidement.

Merci!

Source : https://baotintuc.vn/xa-hoi/can-trong-chieu-lua-cai-app-gia-chiem-quyen-kiem-soat-dien-thoai-chuyen-tien-20251022181252625.htm

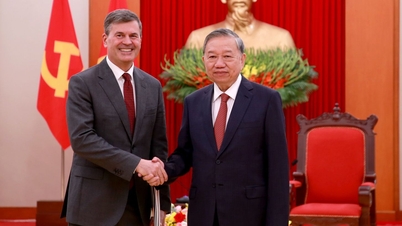

![[Photo] Le secrétaire général To Lam reçoit le directeur de l'Académie d'administration publique et d'économie nationale auprès du président de la Fédération de Russie](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F08%2F1765200203892_a1-bnd-0933-4198-jpg.webp&w=3840&q=75)

Comment (0)