|

יש קמפיין חדש של מתקפות סייבר המכוון לעסקים בווייטנאם. צילום איור: בלומברג. |

חוקרי אבטחה במעבדות SEQRITE גילו קמפיין מתקפת סייבר מתוחכם. הקמפיין, המכונה "מבצע גנב האנוי", מכוון נגד מחלקות IT וסוכנויות גיוס בווייטנאם על ידי הסוואת קורות חיים.

האקרים, שהתגלו לראשונה ב-3 בנובמבר, השתמשו בטכניקה של הפצת תוכנות זדוניות על ידי הסוואתן כקורות חיים של בקשת עבודה. מטרתם של התוקפים הייתה לחדור לרשת הפנימית, להשתלט על המערכת ולגנוב נתוני לקוחות וסודות עסקיים.

כיצד פועלת תוכנות זדוניות

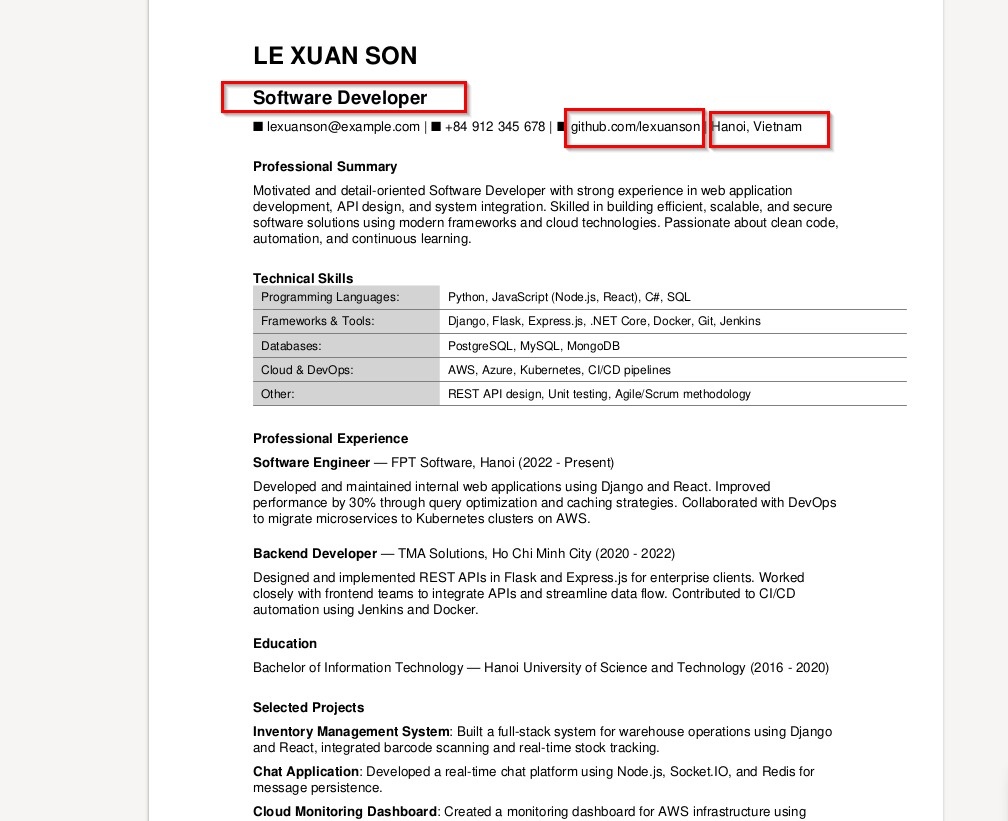

על פי מומחי אבטחה, התוקף שלח סדרה של מיילים עם בקשות עבודה, וצירף את הקובץ "Le Xuan Son CV.zip". לאחר פתיחת הקובץ, הוא הכיל שני קבצים, אחד בשם "CV.pdf.lnk", והשני בשם "offsec-certified-professional.png".

מכיוון שהוא מחופש לסמל PDF ו-PNG, משתמשים עלולים לטעות ולחשוב שזה קובץ קורות חיים רגיל. לחיצה עליו תפעיל את וירוס LOTUSHARVEST, המתמחה באיסוף מידע על סיסמאות, היסטוריית גישה... ושליחתו לשרת של ההאקר.

לפי GBHackers , קורות החיים המזויפים בשם Le Xuan Son מהאנוי נמצאים בחשבון GitHub מאז 2021. עם זאת, חוקרים גילו כי חשבון זה לא פרסם שום מידע, ככל הנראה רק כדי לשרת את קמפיין ההתקפה.

ההתקפה מתבצעת בשלושה שלבים. לאחר פתיחת קובץ ה-LNK, היא מפעילה פקודה מיוחדת באמצעות כלי ftp.exe המובנה ב-Windows. זוהי טכניקה ישנה שכבר אינה נפוצה, המאפשרת לתוכנה הזדונית לעקוף בקרות בסיסיות.

|

האקרים מרמים עסקים על ידי שליחת קורות חיים תחת השם "לה שואן סון". צילום: SEQRITE . |

בשלב 2, המערכת עדיין מטעה לחשוב שמדובר בקובץ PDF או טקסט רגיל. עם זאת, לאחר ניתוח נוסף, החוקרים גילו שהקוד הזדוני הוכנס מוסתר לפני תחילת קובץ ה-PDF.

התוכנה הזדונית החלה לפעול מיד, ושינתה את שם הכלי certutil.exe הזמין ב-Windows כדי למנוע גילוי, וחילצה את הנתונים המכילים את חבילת הקבצים הזדוניים הסופית. שורת הפקודה המשיכה לשנות את שם הקובץ ל-"CV-Nguyen-Van-A.pdf" כדי להטעות את המערכת, לאחר מכן חילצה ופענחה קובץ בשם "MsCtfMonitor.dll", והציבה אותו בתיקייה C:\ProgramData.

על ידי העתקת קובץ ctfmon.exe מ-System32 לאותה תיקייה, התוקף ניצל את טכניקת חטיפת ה-DLL, וגרם למערכת להריץ את הקובץ הזדוני במקום את התוכנית הרגילה.

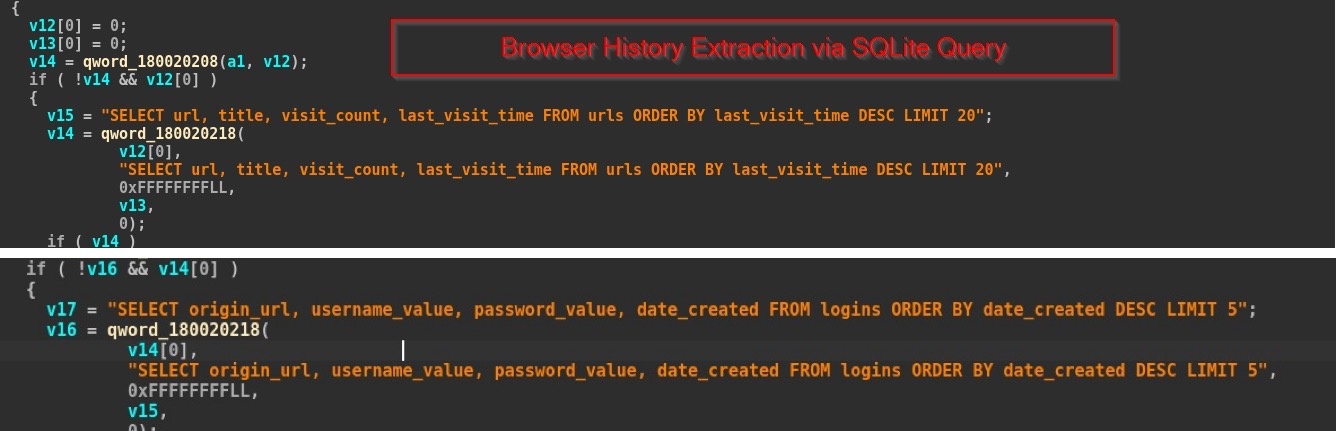

לבסוף, נוזקת LOTUSHARVEST מופעלת כדי לגנוב מידע. נתונים אלה כוללים פרטי התחברות בדפדפני Chrome ו-Edge, יחד עם 20 כתובות ה-URL שביקרתן בהן לאחרונה, כולל מטא-דאטה קשור.

הנתונים הגנובים מועברים דרך ממשק ה-API של WinINet של Windows לתשתית של ההאקר. התוכנה גם מוסיפה את שם המחשב ושם המשתמש כדי ליצור פרופיל זהות בשרת.

עסקים וייטנאמים צריכים לחזק את ההגנה

הנקודה המדאיגה בקמפיין ההתקפה היא של-LOTUSHARVEST יש את היכולת להסתיר את עצמה ולפעול בכוחות עצמה. הנוזקה מנצלת את מנגנון טעינת הספרייה כדי לשמור על שליטה ארוכת טווח ולגשת לחשבונות ונתונים רגישים, מעבר להגנה של אמצעי אבטחה קונבנציונליים.

על פי ההערכה, נתונים גנובים יכולים להפוך ל"מפתח" עבור האקרים להרחבת חדירה, לפרוס כלים מסוכנים ולהפוך עסקים למטרות של התקפות רב-שכבתיות או סחיטה בשלבים הבאים.

"כל הסימנים מצביעים על כך שקמפיין גנבי האנוי תוכנן בקפידה, כשהוא מכוון ישירות לעסקים וייטנאמים."

"באמצעות ניצול מחלקת הגיוס, אשר מקבלת באופן קבוע פניות מבחוץ אך אינה מצוידת במודעות מלאה לאבטחת סייבר, האקרים משתמשים בקבצים מזויפים בצורת קורות חיים או מסמכים ויכולים להפוך אותם ללא הרף לגרסאות רבות, מה שהופך את הסיכון להדבקה לבלתי צפוי", אמר מר נגוין דין תוי, מומחה לניתוח תוכנות זדוניות ב-Bkav.

|

הסקריפטים מחלצים את היסטוריית ההתחברות והגישה של התוכנה הזדונית. צילום: SEQRITE . |

לפי בקאב, ישנם מפעלים וייטנאמיים שהפכו קורבנות של קמפיין ההתקפה. בשל האופי המסוכן של LOTUSHARVEST וקמפיין הגנבים של האנוי, על המשתמשים להיות ערניים ביותר לגבי מסמכים המתקבלים בדוא"ל.

עסקים וארגונים צריכים לערוך באופן קבוע הכשרות תקופתיות לעובדים, להעלות את המודעות והערנות מפני טריקים של הונאה מקוונת. יש לחזק את מערכות הניטור הפנימיות, תוך ניטור ספריות חריגות או קבצים חשודים.

כלי ברירת המחדל במערכת ההפעלה עונים רק על צרכי הגנה בסיסיים, לא מספיקים כדי להילחם נגד תוכנות זדוניות ווירוסים מודרניים שיכולים להסתתר, להתמיד לאורך זמן ולחדור עמוק לתוך המערכת. לכן, יש צורך להתקין מערכת ניטור דוא"ל ולהשתמש בתוכנת אנטי-וירוס מורשית לקבלת ההגנה הטובה ביותר.

מקור: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[תמונה] יו"ר האסיפה הלאומית טראן טהאן מאן משתתף בטקס הענקת הפרסים VinFuture 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764951162416_2628509768338816493-6995-jpg.webp&w=3840&q=75)

![[תמונה] 60 שנה להקמת אגודת אמני הצילום של וייטנאם](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

תגובה (0)