យោងតាម ITNews ក្រុមហ៊ុន Quarkslab ព្រមានថា ចំណុចខ្សោយសុវត្ថិភាពទាំងនេះអាចត្រូវបានវាយប្រហារដោយអ្នកវាយប្រហារពីចម្ងាយដែលមិនមានការផ្ទៀងផ្ទាត់នៅលើបណ្តាញមូលដ្ឋានដូចគ្នា ហើយក្នុងករណីខ្លះ សូម្បីតែនៅលើបណ្តាញពីចម្ងាយក៏ដោយ។ អ្នកស្រាវជ្រាវនិយាយថា ផលប៉ះពាល់នៃភាពងាយរងគ្រោះទាំងនេះរួមមាន ការវាយប្រហារ DDoS ការលេចធ្លាយទិន្នន័យ ការប្រតិបត្តិកូដពីចម្ងាយ ការបំពុលឃ្លាំងសម្ងាត់ DNS និងការលួចចូលវគ្គ។

UEFI គឺជាប្រព័ន្ធ BIOS ដែលត្រូវបានគេប្រើជាទូទៅ។

មជ្ឈមណ្ឌលសម្របសម្រួលសន្តិសុខតាមអ៊ីនធឺណិត (CERT) នៅសាកលវិទ្យាល័យ Carnegie Mellon (សហរដ្ឋអាមេរិក) បានបញ្ជាក់ថា ភាពងាយរងគ្រោះនេះត្រូវបានរកឃើញក្នុងអំឡុងពេលដាក់ពង្រាយពីអ្នកលក់ UEFI រួមទាំង American Megatrends, Insyde Software, Intel និង Phoenix Technologies ខណៈដែល Toshiba មិនត្រូវបានរងផលប៉ះពាល់នោះទេ។

បច្ចុប្បន្ននេះ ក្រុមហ៊ុន Insyde Software, AMI និង Phoenix Technologies សុទ្ធតែបានបញ្ជាក់ប្រាប់ Quarkslab ថាពួកគេកំពុងផ្តល់ការជួសជុល។ ទន្ទឹមនឹងនេះ ចំណុចខ្សោយនេះនៅតែកំពុងត្រូវបានស៊ើបអង្កេតដោយអ្នកលក់ចំនួន 18 ផ្សេងទៀត រួមទាំងឈ្មោះធំៗដូចជា Google, HP, Microsoft, ARM, ASUSTek, Cisco, Dell, Lenovo និង VAIO។

ចំណុចខ្សោយទាំងនេះស្ថិតនៅក្នុងជង់ EDK II TCP/IP គឺ NetworkPkg ដែលប្រើសម្រាប់ការចាប់ផ្ដើមប្រព័ន្ធបណ្តាញ និងមានសារៈសំខាន់ជាពិសេសនៅក្នុងមជ្ឈមណ្ឌលទិន្នន័យ និងបរិស្ថាន HPC សម្រាប់ស្វ័យប្រវត្តិកម្មដំណាក់កាលចាប់ផ្ដើមដំបូង។ ចំណុចខ្សោយធ្ងន់ធ្ងរបំផុតទាំងបី ដែលទាំងអស់សុទ្ធតែមានពិន្ទុ CVSS 8.3 ទាក់ទងនឹងកំហុស DHCPv6 buffer overflow រួមទាំង CVE-2023-45230, CVE-2023-45234 និង CVE-2023-45235។ ចំណុចខ្សោយផ្សេងទៀតមានពិន្ទុ CVSS ចាប់ពី 5.3 ដល់ 7.5 ពិន្ទុ។

[ការផ្សាយពាណិជ្ជកម្ម_២]

តំណភ្ជាប់ប្រភព

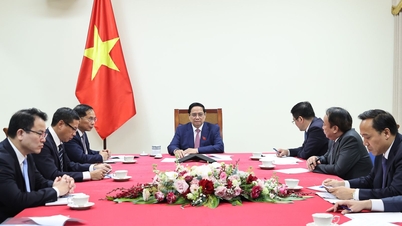

![[រូបថត] នាយករដ្ឋមន្ត្រី Pham Minh Chinh សន្ទនាតាមទូរស័ព្ទជាមួយនាយកប្រតិបត្តិនៃសាជីវកម្ម Rosatom របស់រុស្ស៊ី។](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765464552365_dsc-5295-jpg.webp&w=3840&q=75)

![[រូបថត] ពិធីបិទសម័យប្រជុំរដ្ឋសភាលើកទី១០ នីតិកាលទី១៥](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765448959967_image-1437-jpg.webp&w=3840&q=75)

![[ផ្លូវការ] MISA GROUP ប្រកាសពីទីតាំងម៉ាកយីហោត្រួសត្រាយរបស់ខ្លួននៅក្នុងភ្នាក់ងារសាងសង់ AI សម្រាប់អាជីវកម្ម គ្រួសារ និងរដ្ឋាភិបាល](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/11/1765444754256_agentic-ai_postfb-scaled.png)

Kommentar (0)