|

Nowa kampania cyberataków wymierzona jest w firmy w Wietnamie. Zdjęcie ilustracyjne: Bloomberg. |

Badacze bezpieczeństwa z SEQRITE Labs odkryli wyrafinowaną kampanię cyberataków. Nazwana „Operacją Hanoi Thief”, kampania wymierzona jest w działy IT i agencje rekrutacyjne w Wietnamie, poprzez maskowanie CV.

Hakerzy, odkryci po raz pierwszy 3 listopada, wykorzystali technikę rozprzestrzeniania złośliwego oprogramowania, podszywając się pod CV z aplikacji o pracę. Celem atakujących była infiltracja sieci wewnętrznej, przejęcie kontroli nad systemem i kradzież danych klientów oraz tajemnic handlowych.

Jak działa złośliwe oprogramowanie

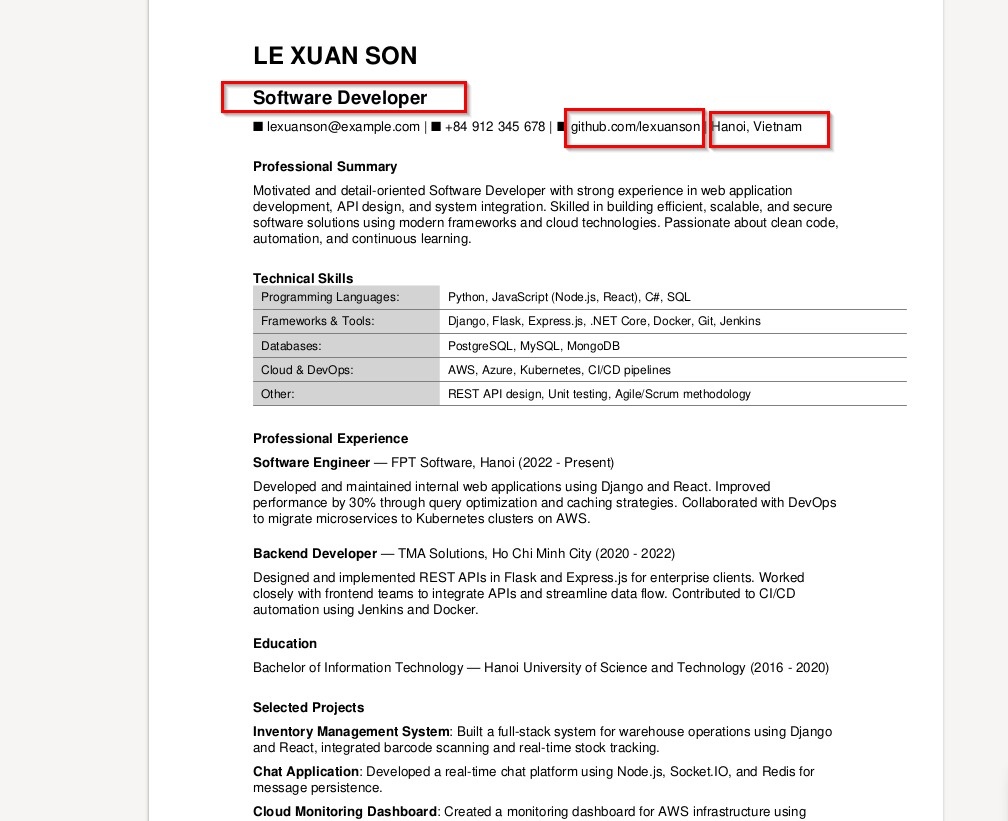

Według ekspertów ds. bezpieczeństwa, atakujący wysłał serię e-maili z aplikacjami o pracę, załączając plik „Le Xuan Son CV.zip”. Po rozpakowaniu zawierał on dwa pliki: jeden o nazwie „CV.pdf.lnk”, a drugi o nazwie „offsec-certified-professional.png”.

Ponieważ jest on zamaskowany jako ikona PDF i PNG, użytkownicy mogą pomylić go ze zwykłym plikiem CV. Po kliknięciu plik aktywuje wirusa LOTUSHARVEST, który specjalizuje się w zbieraniu informacji o hasłach i historii dostępu... a następnie wysyłaniu ich na serwer hakera.

Według GBHackers , fałszywe CV o nazwisku Le Xuan Son z Hanoi posiadało konto GitHub od 2021 r. Jednak badacze odkryli, że konto to nie publikowało żadnych informacji, najprawdopodobniej w celu przeprowadzenia ataku.

Atak przebiega w trzech etapach. Po otwarciu pliku LNK uruchamia specjalne polecenie za pośrednictwem narzędzia ftp.exe wbudowanego w system Windows. Jest to stara i niepopularna już technika, która pozwala złośliwemu oprogramowaniu ominąć podstawowe zabezpieczenia.

|

Hakerzy oszukują firmy, wysyłając CV pod pseudonimem „Le Xuan Son”. Zdjęcie: SEQRITE . |

W fazie 2 system nadal jest oszukiwany i uznaje, że jest to plik PDF lub zwykły plik tekstowy. Jednak po dalszej analizie badacze odkryli, że złośliwy kod został umieszczony w ukryciu przed początkiem pliku PDF.

Szkodliwe oprogramowanie natychmiast przystąpiło do działania, zmieniając nazwę narzędzia certutil.exe dostępnego w systemie Windows, aby uniknąć wykrycia, i wyodrębniając dane zawierające końcowy pakiet złośliwego pliku. Wiersz poleceń kontynuował zmianę nazwy pliku na „CV-Nguyen-Van-A.pdf”, aby oszukać system, a następnie wyodrębnił i odszyfrował plik o nazwie „MsCtfMonitor.dll”, umieszczając go w folderze C:\ProgramData.

Kopiując plik ctfmon.exe z System32 do tego samego folderu, atakujący wykorzystał technikę przechwytywania bibliotek DLL, powodując uruchomienie przez system szkodliwego pliku zamiast normalnego programu.

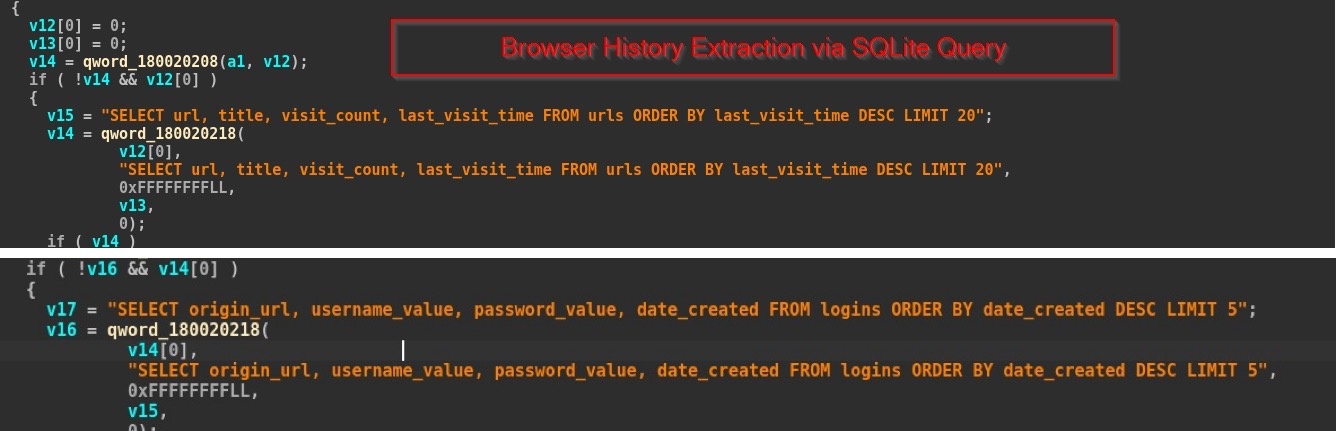

Na koniec aktywowane jest złośliwe oprogramowanie LOTUSHARVEST, które kradnie informacje. Dane te obejmują dane logowania w przeglądarkach Chrome i Edge, a także 20 ostatnio odwiedzanych adresów URL wraz z powiązanymi metadanymi.

Skradzione dane są przesyłane przez interfejs API WinINet systemu Windows do infrastruktury hakera. Oprogramowanie dodaje również nazwę komputera i nazwę użytkownika, aby utworzyć profil tożsamości na serwerze.

Wietnamskie firmy muszą wzmocnić ochronę

Niepokojącym aspektem kampanii ataku jest to, że LOTUSHARVEST potrafi się ukrywać i działać samodzielnie. Szkodliwe oprogramowanie wykorzystuje mechanizm ładowania bibliotek, aby utrzymać długoterminową kontrolę i uzyskać dostęp do poufnych kont i danych, wykraczając poza ochronę zapewnianą przez konwencjonalne środki bezpieczeństwa.

Zgodnie z oceną, skradzione dane mogą stać się dla hakerów „kluczem” do rozszerzenia penetracji systemu, wdrożenia niebezpiecznych narzędzi i sprawienia, że przedsiębiorstwa staną się celem wielowarstwowych ataków lub wymuszeń na kolejnych etapach.

„Wszystko wskazuje na to, że kampania Hanoi Thief została skrupulatnie zaplanowana i wymierzona bezpośrednio w wietnamskie przedsiębiorstwa.

„Wykorzystując fakt, że dział rekrutacji, który regularnie otrzymuje aplikacje z zewnątrz, ale nie jest w pełni świadomy zagrożeń cyberbezpieczeństwa, hakerzy używają fałszywych plików w formie CV lub dokumentów, które mogą się nieustannie przekształcać w wiele wersji, przez co ryzyko infekcji staje się nieprzewidywalne” – powiedział Nguyen Dinh Thuy, ekspert ds. analizy złośliwego oprogramowania w firmie Bkav.

|

Skrypty wydobywają historię logowania i dostępu złośliwego oprogramowania. Zdjęcie: SEQRITE . |

Według Bkav, ofiarami kampanii ataków padły wietnamskie przedsiębiorstwa. Ze względu na niebezpieczny charakter LOTUSHARVEST i kampanii Hanoi Thief, użytkownicy powinni zachować szczególną ostrożność w przypadku dokumentów otrzymywanych pocztą elektroniczną.

Firmy i organizacje muszą regularnie przeprowadzać okresowe szkolenia dla pracowników, podnosić świadomość i czujność w zakresie oszustw internetowych. Konieczne jest wzmocnienie wewnętrznych systemów monitoringu, monitorujących nietypowe biblioteki lub podejrzane pliki.

Domyślne narzędzia systemu operacyjnego zaspokajają jedynie podstawowe potrzeby ochrony, nie wystarczając do walki z nowoczesnym złośliwym oprogramowaniem i wirusami, które potrafią się ukrywać, długo utrzymywać i głęboko wnikać w system. Dlatego dla zapewnienia najlepszej ochrony konieczne jest zainstalowanie systemu monitorowania poczty e-mail i korzystanie z licencjonowanego oprogramowania antywirusowego.

Source: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[Zdjęcie] Cat Ba - Zielony raj na wyspie](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

![[Zdjęcie] 60. rocznica powstania Wietnamskiego Stowarzyszenia Artystów Fotografików](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

Komentarz (0)