Liczne grupy atakujące systemy za pomocą oprogramowania typu ransomware mają na celu ich zniszczenie w Wietnamie.

Dane zarejestrowane w systemach technicznych Narodowego Centrum Monitorowania Cyberbezpieczeństwa (NCSC) podlegającego Departamentowi Bezpieczeństwa Informacji (Ministerstwo Informacji i Łączności), a także Narodowego Centrum Cyberbezpieczeństwa podlegającego A05 ( Ministerstwo Bezpieczeństwa Publicznego ) wskazują, że ostatnio grupy atakujące za pomocą oprogramowania typu ransomware skupiają swoje ataki na organizacjach i przedsiębiorstwach wietnamskich.

Od końca marca, w związku ze wzrostem liczby ataków ransomware na systemy informatyczne w Wietnamie, Departament Cyberbezpieczeństwa ogłosił 6 kwietnia, że ataki ransomware wymierzone w agencje, organizacje i przedsiębiorstwa w Wietnamie zaczynają pojawiać się w cyberprzestrzeni.

System monitorowania NCSC odnotował również, że grupy atakujące ransomware koncentrują się bardziej na organizacjach działających w sektorze finansowym, bankowym, energetycznym i telekomunikacyjnym. W rzeczywistości ataki ransomware na systemy kilku wietnamskich firm w ostatnich dniach spowodowały straty w aktywach, wpłynęły na reputację marki, a przede wszystkim zakłóciły działalność biznesową tych podmiotów.

W przemówieniu na marginesie seminarium „Zapobieganie atakom ransomware”, które odbyło się 5 kwietnia, Pham Thai Son, zastępca dyrektora NCSC, stwierdził, że dzięki analizie i identyfikacji przyczyn oraz celów niedawnych ataków na systemy informatyczne w Wietnamie, Departament Cyberbezpieczeństwa ustalił, że wiele różnych grup atakujących obiera za cel systemy krajowych organizacji i przedsiębiorstw, takich jak Lockbit, Blackcat, Mallox itp.

Przedstawiciele NCSC stwierdzili również, że chociaż ataki ransomware istnieją od dawna, poziom wyrafinowania, złożoności i profesjonalizmu tych grup jest obecnie znacznie wyższy niż wcześniej. Tymczasem, chociaż Wietnam przyspiesza swoją transformację cyfrową i wiele działań przenosi się do środowiska cyfrowego, wiele krajowych organizacji i firm nadal nie zabezpiecza odpowiednio swoich systemów informatycznych, co czyni je łatwym celem dla grup hakerskich.

Pan Pham Thai Son dodał również, że Departament Bezpieczeństwa Informacji regularnie i nieustannie ostrzega agencje, organizacje i firmy przed nowymi lukami w zabezpieczeniach i nowymi trendami ataków, aby mogły one na bieżąco aktualizować swoje systemy i reagować na błędy. Jednak w rzeczywistości wiele organizacji i firm nie przywiązuje należytej wagi do rozwiązywania tych problemów ani nie inwestuje odpowiednio w zapewnienie bezpieczeństwa informacji.

Według statystyk, po ponad 7 latach od wejścia w życie Ustawy o cyberbezpieczeństwie i Dekretu 85 w sprawie zapewnienia bezpieczeństwa systemów informatycznych według poziomów bezpieczeństwa, ponad 33% systemów informatycznych organów państwowych nie zakończyło jeszcze zatwierdzania poziomów bezpieczeństwa systemów informatycznych, a odsetek systemów, w których wdrożono w pełni środki ochrony zgodnie z proponowanym poziomem bezpieczeństwa, jest jeszcze niższy i wynosi zaledwie około 20%.

Podobnie, przedstawiciele Narodowego Centrum Cyberbezpieczeństwa, Departamentu A05, stwierdzili: Sytuacja cyberbezpieczeństwa w Wietnamie staje się coraz bardziej złożona, z coraz większą częstotliwością ataków i większymi stratami. Około 2-3 lata temu kradzież 40-50 miliardów VND przez hakerów była uważana za znaczną kwotę, ale teraz cyberataki powodują straty sięgające 200 miliardów VND.

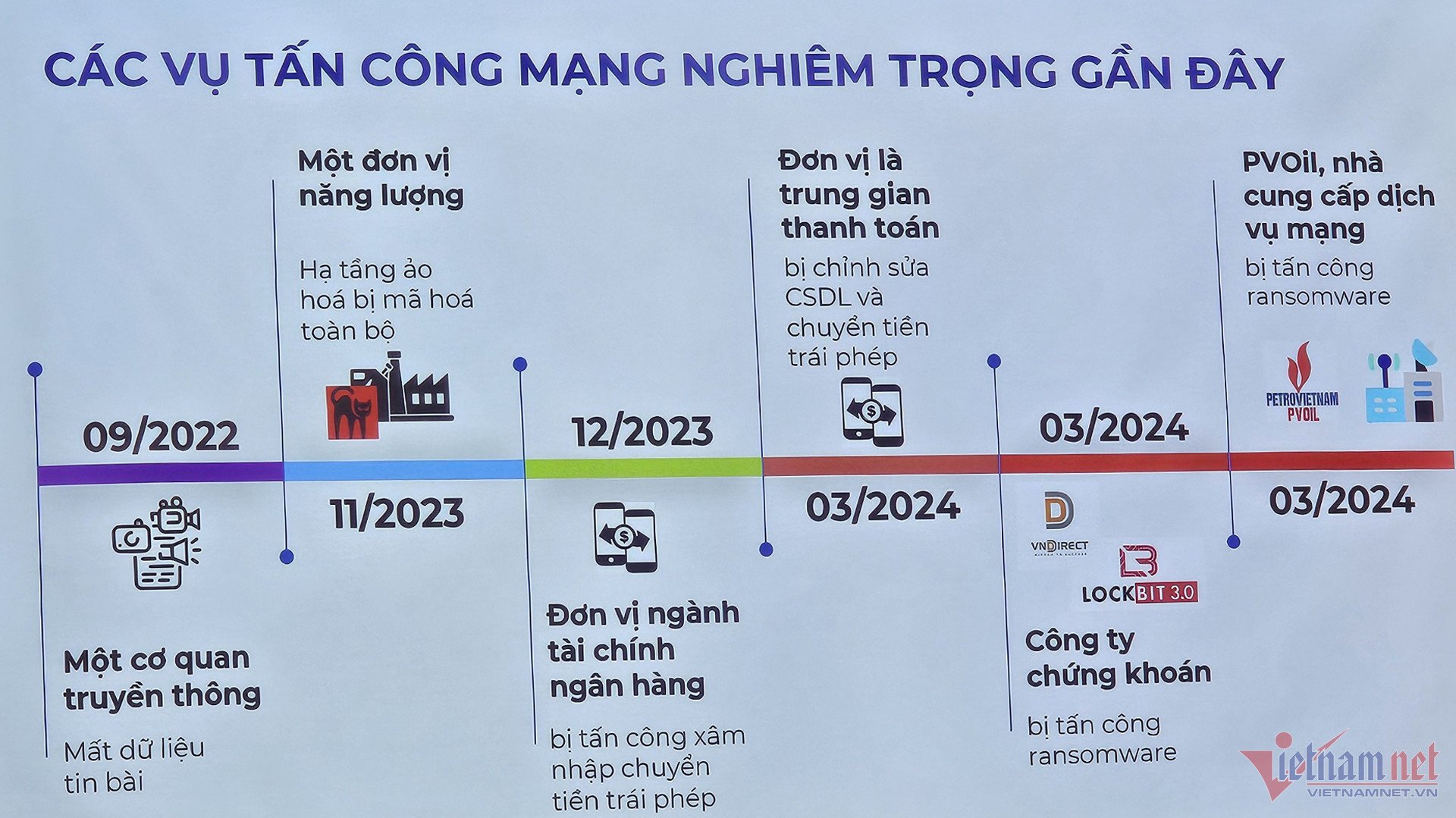

Podkreślając, że Wietnam aktywnie przechodzi transformację cyfrową, ale wiele organizacji nie poświęca wystarczającej uwagi cyberbezpieczeństwu, przedstawiciel Krajowego Centrum Cyberbezpieczeństwa zwrócił również uwagę na szereg poważnych ataków na podmioty z sektora mediów, energetyki, finansów, bankowości, pośredników płatniczych i papierów wartościowych, które miały miejsce w cyberprzestrzeni Wietnamu od września 2022 r. do kwietnia 2024 r., przy czym skala i częstotliwość ataków wzrosły.

Zapłacenie okupu za dane będzie złym precedensem.

Warto zauważyć, że pomimo powszechnej oceny ekstremalnego zagrożenia, jakie niosą ze sobą ataki ransomware — po zaszyfrowaniu danych praktycznie nie ma szans na ich odszyfrowanie, a wskaźnik odzyskania danych jest bliski zeru — eksperci nadal zalecają, aby agencje i organizacje nie płaciły hakerom okupu za zaszyfrowane dane.

Przedstawiciele Krajowego Centrum Cyberbezpieczeństwa stwierdzili, że wszystkie strony zaangażowane w globalną inicjatywę antywirusową zgadzają się co do potrzeby nakłaniania podmiotów do niepłacenia, ponieważ wygenerowałoby to popyt i zachęciłoby grupy cyberprzestępcze do intensywniejszego skoncentrowania swoich ataków.

„Jeśli organizacje pozostaną odporne na ataki, motywacja grup hakerskich spadnie. W marcu ubiegłego roku firma w Wietnamie zapłaciła okup za przywrócenie swojego systemu. Ostrzegaliśmy, że stworzy to zły precedens dla tej firmy i innych firm na rynku. Obecnie nie ma konkretnych przepisów, więc decyzja o zapłaceniu okupu za dane pozostaje w gestii firm i organizacji” – powiedział przedstawiciel Narodowego Centrum Cyberbezpieczeństwa.

W rozmowie z reporterem VietNamNet na temat tego problemu ekspert Vu Ngoc Son, dyrektor techniczny firmy NCS, stwierdził: Ogólnym trendem na świecie jest unikanie płacenia okupu hakerom, aby nie stworzyć złego precedensu, ponieważ takie działanie mogłoby zachęcić hakerów do atakowania innych celów w kraju lub zachęcić inne grupy hakerów do kontynuowania ataków na firmy i organizacje płacące okupy.

Władze i eksperci zalecają firmom i organizacjom „zapobieganie, a nie zwalczanie” ataków ransomware. W „Podręczniku zapobiegania i ograniczania zagrożeń związanych z atakami ransomware”, opublikowanym 6 kwietnia, Departament Cyberbezpieczeństwa zaleca dziewięć środków, które firmy mogą proaktywnie podjąć, aby zapobiec temu niebezpiecznemu rodzajowi ataku.

Źródło

![[Zdjęcie] Dwa samoloty pomyślnie wylądowały i wystartowały z lotniska Long Thanh.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F15%2F1765808718882_ndo_br_img-8897-resize-5807-jpg.webp&w=3840&q=75)

Komentarz (0)