|

Uma nova campanha de ataques cibernéticos está em andamento, visando empresas no Vietnã. Foto ilustrativa: Bloomberg. |

Pesquisadores de segurança da SEQRITE Labs descobriram uma sofisticada campanha de ciberataque. Batizada de "Operação Ladrão de Hanói", a campanha tem como alvo departamentos de TI e agências de recrutamento no Vietnã, disfarçando currículos.

Descoberto inicialmente em 3 de novembro, o malware foi disseminado por hackers que o disfarçaram de currículo para emprego. O objetivo dos atacantes era infiltrar-se na rede interna, assumir o controle do sistema e roubar dados de clientes e segredos comerciais.

Como funciona o malware

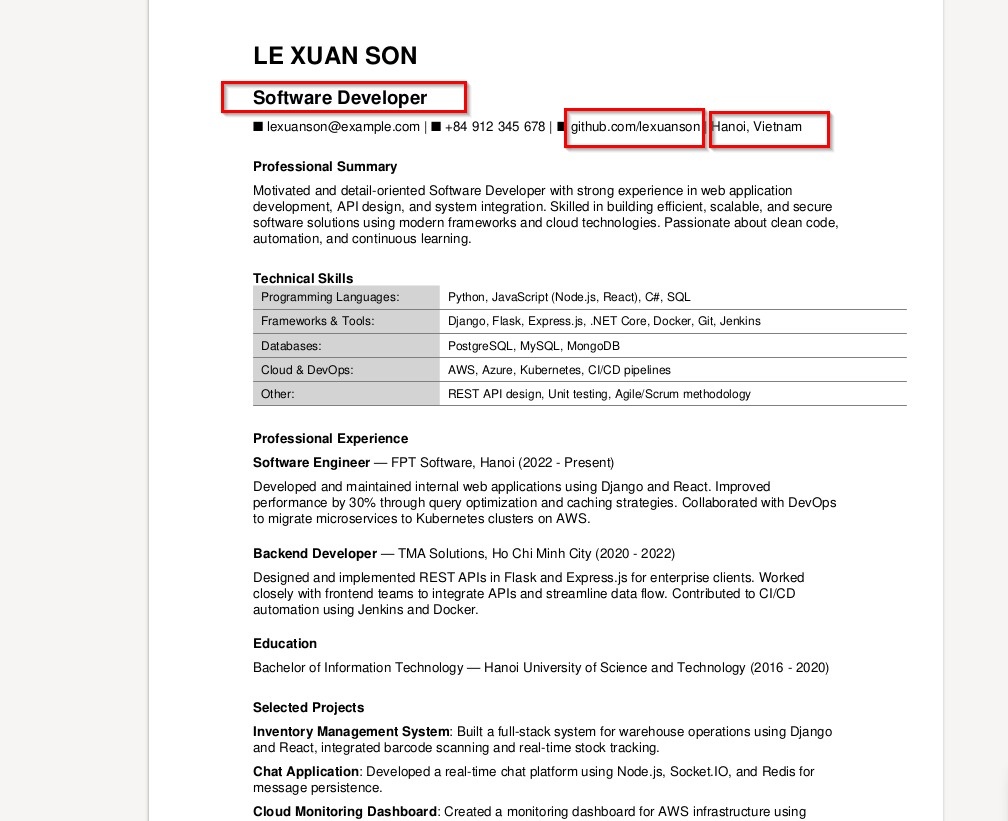

De acordo com especialistas em segurança, o atacante enviou uma série de e-mails com candidaturas a vagas de emprego, anexando o arquivo “Le Xuan Son CV.zip”. Ao ser descompactado, o arquivo continha dois outros arquivos, um chamado “CV.pdf.lnk” e o outro “offsec-certified-professional.png”.

Por estar disfarçado de ícone PDF e PNG, o arquivo pode ser confundido com um currículo normal. Ao ser clicado, o arquivo ativa o vírus LOTUSHARVEST, especializado em coletar senhas, histórico de acesso e enviá-los para o servidor do hacker.

Segundo o GBHackers , o perfil falso com o nome de Le Xuan Son, de Hanói, possui uma conta no GitHub desde 2021. No entanto, pesquisadores descobriram que essa conta não publicava nenhuma informação, provavelmente servindo apenas para a campanha de ataque.

O ataque se desenvolve em três etapas. Após abrir o arquivo LNK, ele executa um comando especial por meio da ferramenta ftp.exe integrada ao Windows. Essa é uma técnica antiga e pouco utilizada que permite ao malware contornar controles básicos.

|

Hackers enganam empresas enviando currículos em nome de "Le Xuan Son". Foto: SEQRITE . |

Na fase 2, o sistema ainda é enganado, pensando que se trata de um arquivo PDF ou de texto simples. No entanto, após uma análise mais aprofundada, os pesquisadores descobriram que o código malicioso foi inserido de forma oculta antes do início do arquivo PDF.

O malware começou a funcionar imediatamente, renomeando a ferramenta certutil.exe disponível no Windows para evitar a detecção e extraindo os dados que continham o pacote de arquivos maliciosos final. A linha de comando continuou renomeando o arquivo para “CV-Nguyen-Van-A.pdf” para enganar o sistema, depois extraiu e descriptografou um arquivo chamado “MsCtfMonitor.dll”, colocando-o na pasta C:\ProgramData.

Ao copiar o arquivo ctfmon.exe da pasta System32 para a mesma pasta, o atacante explorou a técnica de sequestro de DLL, fazendo com que o sistema executasse o arquivo malicioso em vez do programa normal.

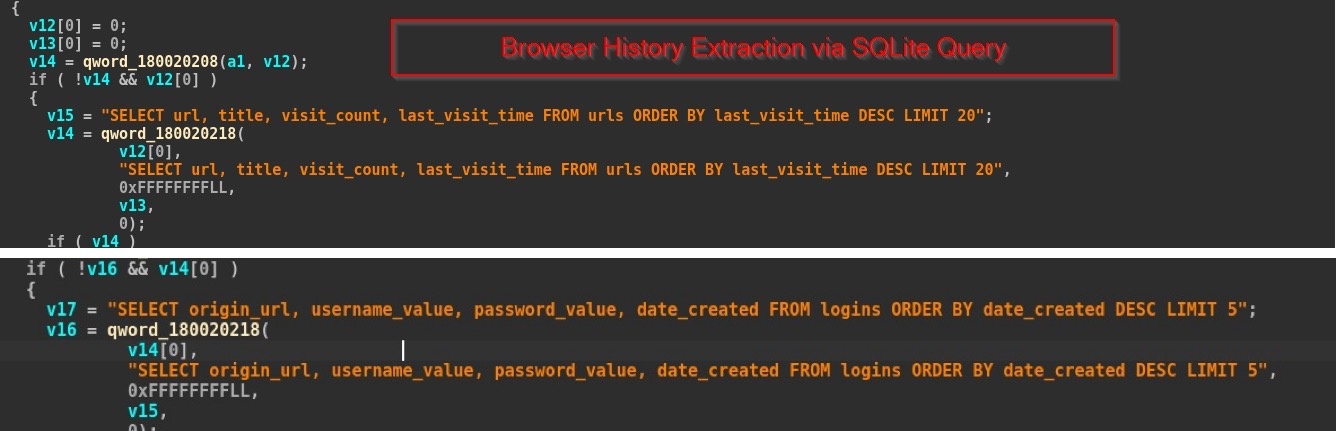

Por fim, o malware LOTUSHARVEST é ativado para roubar informações. Esses dados incluem informações de login dos navegadores Chrome e Edge, juntamente com os 20 URLs visitados mais recentemente, incluindo metadados relacionados.

Os dados roubados são transmitidos através da API WinINet do Windows para a infraestrutura do hacker. O software também adiciona o nome do computador e o nome de usuário para criar um perfil de identidade no servidor.

As empresas vietnamitas precisam reforçar a proteção.

O ponto preocupante na campanha de ataque é que o LOTUSHARVEST tem a capacidade de se ocultar e operar de forma autônoma. O malware se aproveita do mecanismo de carregamento de bibliotecas para manter o controle a longo prazo e acessar contas e dados sensíveis, além da proteção das medidas de segurança convencionais.

Segundo a avaliação, os dados roubados podem se tornar a "chave" para que os hackers expandam sua atuação, implementem ferramentas perigosas e transformem empresas em alvos de ataques em múltiplas camadas ou extorsão nas etapas seguintes.

“Tudo indica que a campanha ‘Ladrões de Hanói’ foi meticulosamente planejada, visando diretamente empresas vietnamitas.”

Aproveitando-se do departamento de recrutamento, que recebe regularmente candidaturas externas, mas não está totalmente equipado com conhecimentos de cibersegurança, os hackers utilizam ficheiros falsos sob a forma de currículos ou documentos, que podem ser continuamente transformados em muitas variações, tornando o risco de infeção imprevisível”, afirmou Nguyen Dinh Thuy, especialista em análise de malware da Bkav.

|

Os scripts extraem o histórico de login e acesso do malware. Foto: SEQRITE . |

Segundo Bkav, existem empresas vietnamitas que foram vítimas da campanha de ataques. Devido à natureza perigosa do LOTUSHARVEST e da campanha Hanoi Thief, os usuários precisam ser extremamente cautelosos com documentos recebidos por e-mail.

Empresas e organizações precisam realizar treinamentos periódicos para seus funcionários, a fim de aumentar a conscientização e a vigilância contra golpes online. Os sistemas internos de monitoramento precisam ser reforçados, acompanhando bibliotecas incomuns ou arquivos suspeitos.

As ferramentas padrão do sistema operacional atendem apenas às necessidades básicas de proteção, sendo insuficientes para combater malwares e vírus modernos que podem se ocultar, persistir por longos períodos e penetrar profundamente no sistema. Portanto, é necessário instalar um sistema de monitoramento de e-mail e utilizar um software antivírus licenciado para obter a melhor proteção.

Fonte: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[Foto] O presidente da Assembleia Nacional, Tran Thanh Man, participa da cerimônia de premiação do VinFuture 2025.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764951162416_2628509768338816493-6995-jpg.webp&w=3840&q=75)

![[Foto] 60º aniversário da fundação da Associação Vietnamita de Artistas Fotográficos](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

Comentário (0)