As informações acima foram divulgadas pelo The Hacker News, citando uma declaração do grupo de pesquisa de segurança Cisco Talos, parte da Cisco Corporation (EUA).

"Detectamos um malware projetado para coletar dados financeiros na Índia, China, Coreia do Sul, Bangladesh, Paquistão, Indonésia e Vietnã desde maio de 2023", revelou a equipe de segurança da Cisco Talos.

A campanha de ataques do grupo de hackers chamado CoralRaider "teve como alvo as credenciais das vítimas, dados financeiros e contas de redes sociais, incluindo contas comerciais e de publicidade".

A Cisco Talos descreve os hackers usando o RotBot, uma variante personalizada do Quasar RAT e do XClient, para realizar os ataques. Eles também usaram diversas ferramentas, incluindo trojans de acesso remoto e outros malwares como AsyncRAT, NetSupport RAT e Rhadamanthys. Além disso, os hackers também utilizaram vários softwares especializados em roubo de dados, como Ducktail, NodeStealer e VietCredCare.

As informações roubadas foram coletadas via Telegram, e os hackers as comercializaram no mercado clandestino para obter lucros ilegais.

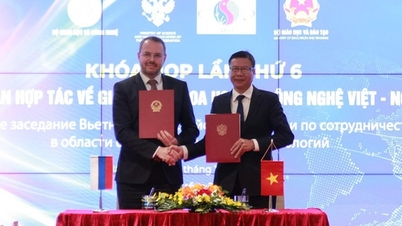

"Com base em mensagens em canais de bate-papo do Telegram, preferências de idioma e nomes de bots, strings do depurador (PDB) e palavras-chave em vietnamita estão codificadas no arquivo. É possível que os hackers que exploram o CoralRaider sejam do Vietnã", comentou a Cisco Talos.

Hackers originários do Vietnã são suspeitos de roubar dados financeiros na Ásia. Foto ilustrativa: The Hacker News

O ataque geralmente começa com a invasão de contas do Facebook. Os hackers então alteram o nome e a interface para se passarem por chatbots de IA famosos do Google, OpenAI ou Midjourney.

Os hackers chegam a veicular anúncios para alcançar as vítimas, atraindo usuários para sites falsos. Uma conta falsa da Midjourney tinha 1,2 milhão de seguidores antes de ser desativada em meados de 2023.

Após o roubo dos dados, o RotBot é configurado para contatar o bot do Telegram e executar o malware XClient na memória. Informações de segurança e autenticação em navegadores como Brave, Coc Coc, Google Chrome, Microsoft Edge, Mozilla Firefox e Opera são coletadas.

O XClient também foi projetado para extrair dados das contas do Facebook, Instagram, TikTok e YouTube das vítimas. O malware também coleta detalhes sobre métodos de pagamento e permissões relacionadas às contas de publicidade e comerciais do Facebook.

"As campanhas publicitárias maliciosas têm um alcance enorme através do sistema de publicidade da Meta. A partir daí, os hackers abordam ativamente vítimas em toda a Europa, como Alemanha, Polônia, Itália, França, Bélgica, Espanha, Holanda, Romênia, Suécia e outros lugares, além de países asiáticos", enfatizou a fonte.

Fonte: https://nld.com.vn/tin-tac-viet-bi-nghi-chu-muu-gay-chuyen-o-chau-a-196240407103409743.htm

![[Foto] Desfile para celebrar o 50º aniversário do Dia Nacional do Laos](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764691918289_ndo_br_0-jpg.webp&w=3840&q=75)

![[Foto] Adorando a estátua de Tuyet Son - um tesouro de quase 400 anos no Pagode Keo](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764679323086_ndo_br_tempimageomw0hi-4884-jpg.webp&w=3840&q=75)

Comentário (0)