Эта уязвимость позволяет хакерам управлять роботизированной системой для видеочата с детьми без согласия родителей. Более того, использование этой роботизированной системы сопряжено с другими опасностями, такими как кража персональных данных детей, включая имя, пол, возраст и даже географическое положение.

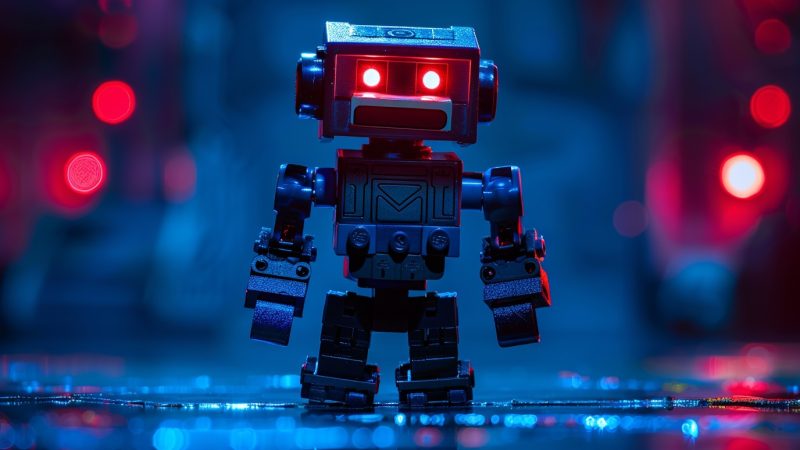

Умные игрушки могут стать объектами хакерских атак

Это детский игрушечный робот на базе Android, оснащенный камерой и микрофоном. Он использует искусственный интеллект для распознавания детей, называет их имена и автоматически корректирует реакции в зависимости от их настроения. Со временем робот узнает ребёнка. Чтобы в полной мере использовать возможности робота, родителям необходимо загрузить приложение для управления на свои мобильные устройства. Это приложение позволяет родителям контролировать процесс обучения ребёнка и даже совершать с ним видеозвонки через робота.

На этапе настройки родителям предлагается подключить робота к своему мобильному устройству по Wi-Fi, после чего они сообщают устройству имя и возраст ребёнка. Однако специалисты «Лаборатории Касперского» обнаружили тревожную уязвимость безопасности: в API, запрашивающем информацию о ребёнке, отсутствует функция аутентификации, хотя это важная проверка для подтверждения того, кому разрешён доступ к сетевым ресурсам пользователя.

Это создает риск того, что киберпреступники смогут перехватывать и красть широкий спектр данных, включая имена детей, их возраст, пол, страны проживания и даже IP-адреса, перехватывая и анализируя частоту их доступа к сети.

Эта уязвимость позволяет злоумышленнику начать видеозвонок с ребёнком в режиме реального времени, полностью игнорируя согласие родительской учётной записи. Если ребёнок принимает звонок, злоумышленник может тайно обмениваться с ним информацией без разрешения родителя. В этом случае злоумышленник может манипулировать ребёнком, выманить его из дома или подтолкнуть к совершению опасных действий.

Кроме того, проблемы безопасности приложения на мобильном устройстве родителя могут позволить злоумышленнику удалённо управлять роботом и получить несанкционированный доступ к сети. Используя методы подбора паролей одноразовых паролей (OTP) и функцию неограниченного количества неудачных попыток входа в систему, злоумышленник может удалённо подключить робота к своей учётной записи, тем самым лишив владельца возможности управлять устройством.

Николай Фролов, старший исследователь безопасности Kaspersky ICS CERT, отметил: «При покупке умных игрушек важно учитывать не только их развлекательную и образовательную ценность, но и их безопасность. Хотя существует распространённое мнение, что высокая цена означает более высокий уровень безопасности, важно отметить, что даже самые дорогие умные игрушки не полностью защищены от уязвимостей, которыми могут воспользоваться злоумышленники. Поэтому родителям следует внимательно читать обзоры игрушек, всегда обновлять умные устройства до последних версий и внимательно следить за играми своих детей».

Ссылка на источник

![[Фото] Открытие XIV конференции Центрального Комитета партии XIII созыва](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/05/1762310995216_a5-bnd-5742-5255-jpg.webp)

![[Фото] Панорама Конгресса патриотического соревнования газеты «Нян Дан» на период 2025-2030 гг.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762252775462_ndo_br_dhthiduayeuncbaond-6125-jpg.webp)

Комментарий (0)