Smartphone-Keylogger können eine ernsthafte Bedrohung für Ihre persönlichen Daten darstellen. Wenn Sie Ihr Smartphone häufig für den Zugriff auf wichtige Konten wie Ihr Bankkonto, zum Versenden vertraulicher Nachrichten oder sogar zum Entriegeln Ihrer Haustür nutzen, kann ein Keylogger all diese Informationen unbemerkt stehlen.

Keylogger können sich auch auf Mobiltelefonen verstecken.

Daher ist es notwendig, sich das Wissen anzueignen, um Keylogger-Bedrohungen zu erkennen und zu verhindern.

Definition eines Keyloggers

Ein Keylogger ist ein Software- oder Hardwaregerät, das unbemerkt alle Tastendrücke auf einem Computer oder Mobilgerät aufzeichnet. Hauptzweck eines Keyloggers ist das Sammeln sensibler Informationen wie Passwörter, Bankkontodaten, Kreditkarteninformationen und anderer persönlicher Daten.

Cyberkriminelle nutzen häufig Keylogger, um Angriffe durchzuführen und persönliche Daten und Konten zu stehlen. Diese können über schädliche E-Mails, Phishing-Websites oder andere Mittel verbreitet werden, um Nutzer anzulocken und sich auf dem Gerät des Opfers zu installieren.

Wie man versteckte Keylogger auf Smartphones erkennt

Keylogger sind schwieriger zu entdecken als andere Arten von Schadsoftware. Es gibt jedoch einige verräterische Anzeichen, auf die man achten sollte.

- Eines der deutlichsten Anzeichen für einen Keylogger ist eine Verzögerung beim Tippen. Das liegt daran, dass die eingegebenen Daten vom Keylogger erst nach einiger Zeit verarbeitet und aufgezeichnet werden müssen.

- Als Nächstes wird die Leistung des Geräts deutlich reduziert sein. Langsame Reaktionszeiten, App-Abstürze und ruckelnde Grafikdarstellung sind weitere Anzeichen, auf die Sie achten sollten. Dies liegt daran, dass das Smartphone mehr Prozesse als üblich ausführt.

- Überhitzung ist ein weiteres Symptom für einen Keylogger auf Ihrem Smartphone, da diese oft aktiv im Hintergrund arbeiten. Es ist besorgniserregend, wenn Ihr Smartphone ungewöhnlich heiß wird, ohne dass Apps geöffnet sind. Auch ein schneller Akkuverbrauch oder ein ungewöhnlich hoher mobiler Datenverbrauch können Anzeichen dafür sein.

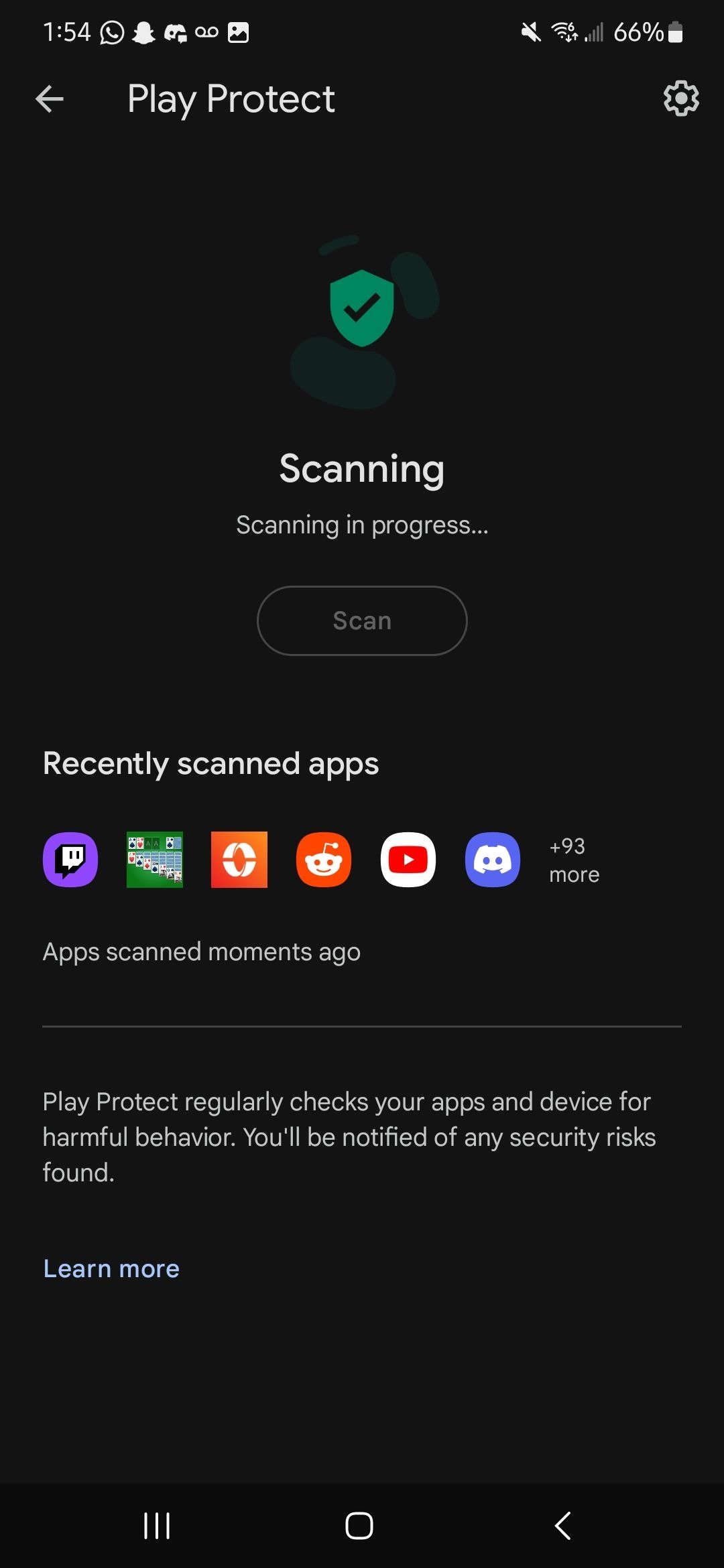

Wenn Sie eines der oben genannten Anzeichen bemerken, starten Sie Ihr Telefon neu. Besteht das Problem weiterhin, ist Ihr Gerät möglicherweise mit einem Keylogger infiziert. Wenn Sie ein Android-Gerät besitzen, verwenden Sie Google Play Protect, um Ihr gesamtes Telefon zu scannen.

Android-Telefone mit Google Play Protect scannen

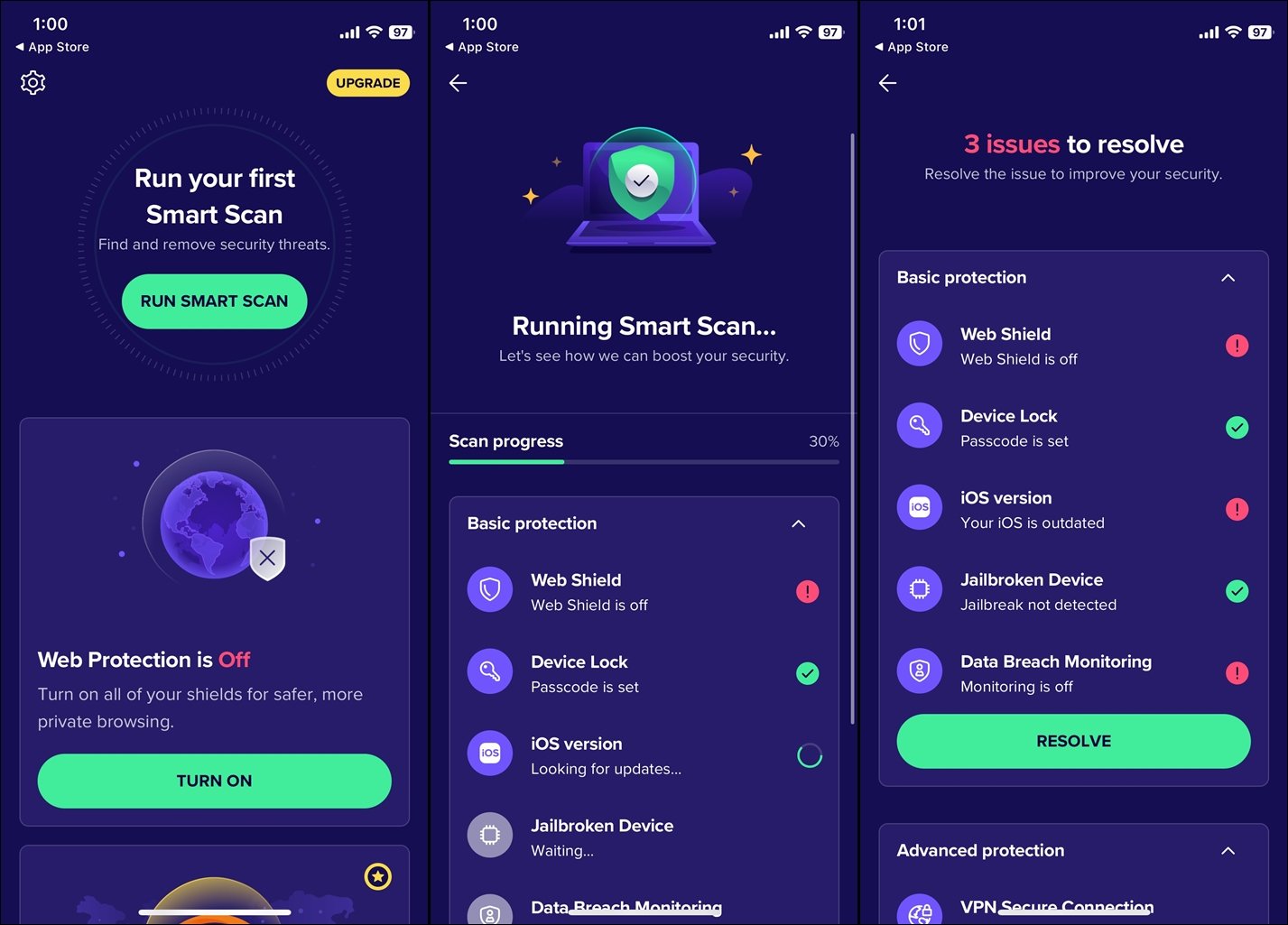

Apple-Geräte verfügen nicht über integrierte Sicherheitsfunktionen (hauptsächlich, weil iOS weniger anfällig für Malware ist als Android), aber Sie können eine vertrauenswürdige Sicherheits-App eines Drittanbieters wie Avast oder Norton 360 herunterladen, um Ihr System zu scannen.

Es ist jedoch wichtig zu beachten, dass iOS-Geräte nicht völlig immun gegen Schadsoftware wie Ransomware und Keylogger sind, da viele Geräte immer noch durch Jailbreaking gehackt oder von Hackern mit hochentwickelten Schadsoftwareformen wie Pegasus angegriffen werden können.

Avast Sicherheits-App für iOS

Wie man einen Keylogger vom Telefon entfernt

Sobald Sie festgestellt haben, dass sich ein Keylogger auf Ihrem Smartphone befindet, haben Sie mehrere Möglichkeiten, ihn zu entfernen. Am einfachsten ist es, eine Sicherheits-App auszuführen, die nach Schadsoftware sucht. Wenn die App einen Keylogger findet, werden Sie aufgefordert, ihn zu löschen. Tun Sie dies und starten Sie Ihr Smartphone neu.

Eine weitere Möglichkeit besteht darin, verdächtige Apps manuell zu suchen und zu entfernen. Jede App, die nicht aus einem offiziellen App-Store heruntergeladen wurde, sollte überprüft werden. Dasselbe gilt für Apps, die nach der Installation zu Leistungseinbußen führen.

Wenn keine dieser Methoden funktioniert, versuchen Sie, Ihr Gerät auf die Werkseinstellungen zurückzusetzen. Es gibt mehrere Möglichkeiten, dies auf Android- oder iPhone-Geräten durchzuführen. Sichern Sie jedoch vorher unbedingt alle wichtigen Daten. Durch das Zurücksetzen Ihres Geräts werden alle unerwünschten Daten, einschließlich des Keyloggers, gelöscht.

Quellenlink

![Dong Nai OCOP-Übergang: [Artikel 3] Verknüpfung von Tourismus und OCOP-Produktkonsum](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/10/1762739199309_1324-2740-7_n-162543_981.jpeg)

Kommentar (0)