Mi-mars 2025, l'Agence de cybersécurité et de sécurité (CISA) et le FBI ont annoncé que le groupe de cybercriminalité Medusa était spécialisé dans l'organisation de cyberattaques utilisant des logiciels malveillants de chiffrement de données pour extorquer de l'argent (rançongiciels). Les victimes de ce groupe sont des agences, des organisations, des entreprises, des hôpitaux et des écoles.

Le FBI met en garde les consommateurs et les entreprises contre la menace Medusa

Le groupe mène des cyberattaques sophistiquées, exploitant des vulnérabilités et pénétrant des réseaux ou des ordinateurs, chiffrant les données et exigeant des rançons. Les rançons peuvent atteindre des millions de dollars. Parmi les plus de 400 victimes du groupe figure Toyota Financial Services, filiale du groupe Toyota, qui a été rançonnée en novembre 2023.

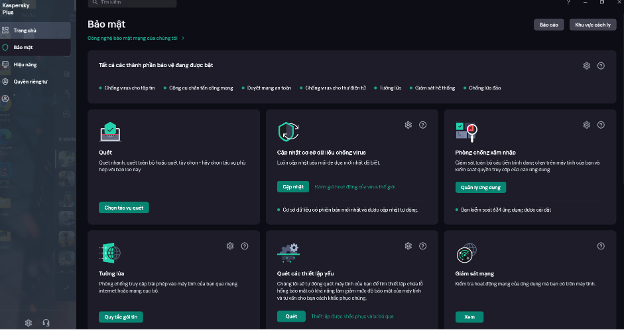

Les chercheurs en sécurité de Kaspersky ont signalé les activités du rançongiciel Medusa en 2023. Selon les recommandations de Kaspersky aux entreprises, les étapes à suivre incluent :

- Tester et sécuriser les services de contrôle à distance (Remote Desktop).

- Vérifiez et mettez à jour régulièrement les correctifs pour les services de réseau privé virtuel (VPN) qui permettent aux employés d’accéder au réseau de l’entreprise.

- Mettez à jour le dernier logiciel sur votre appareil.

- Sauvegardez les données importantes.

- Améliorez la sécurité avec des solutions telles que Kaspersky Endpoint Detection & Response pour détecter les attaques de manière précoce.

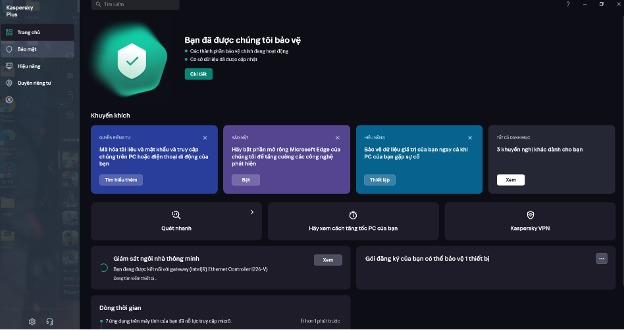

L'interface de gestion complète de Kaspersky Plus 2025 offre aux utilisateurs une vue d'ensemble et gère automatiquement les risques de sécurité.

Pour les utilisateurs individuels, le FBI recommande de renforcer la protection des comptes Gmail et Outlook, ainsi que des services VPN utilisés.

- Sauvegardez vos données en plusieurs copies, dans des emplacements séparés et sûrs.

- Mettre à jour le système d’exploitation Windows et les logiciels utilisés.

- Utilisez des outils de surveillance et de suivi de sécurité pour les appareils et les réseaux afin de détecter les intrusions.

Près d'un million d'ordinateurs Windows ont été ciblés

Microsoft a averti que des millions d'ordinateurs Windows sont la cible d'une cyberattaque lorsqu'ils sont infectés par des logiciels malveillants provenant de sites de films piratés. Selon Microsoft, lors de l'accès à ces sites, les ordinateurs des utilisateurs peuvent être redirigés vers des sites de téléchargement de logiciels malveillants que les cybercriminels « empruntent » à GitHub comme espace de stockage.

Protection totale pour les utilisateurs Windows

L'attaque, assez sophistiquée, se divise en quatre étapes. Des éléments du malware sont hébergés sur plusieurs sites web, dont Discord et Dropbox. Des données importantes sont demandées, y compris celles stockées dans le cloud Microsoft OneDrive. Le malware vérifie également si l'ordinateur de l'utilisateur contient des informations financières stockées dans des portefeuilles de cryptomonnaies tels que Ledger Live, Trezor Suite, KeepKey, BCVault, OneKey et BitBox.

Selon M. Ngo Tran Vu, directeur de NTS Security, « La plupart des particuliers et des petites entreprises font encore preuve de négligence face aux menaces numériques. Ils ont souvent l'habitude d'accéder à des sites de visionnage de films en ligne pour se divertir directement sur leurs ordinateurs Windows, qui contiennent de nombreuses données importantes. Les données professionnelles, les informations de gestion des comptes… ne sont gérées que superficiellement ou incomplètement, ce qui entraîne souvent de lourds dommages et rend la récupération difficile en cas d'incidents tels que des attaques par rançongiciel. »

« Avec des menaces de plus en plus diverses entourant les utilisateurs, l'utilisation d'une solution de protection complète est la bonne solution, aidant les utilisateurs à être plus en sécurité, même avec des risques qu'ils ne connaissent pas ou dont ils ne se souviennent pas », a partagé M. Vu.

Source : https://thanhnien.vn/canh-bao-nguy-co-tu-ma-doc-tong-tien-medusa-185250324102422477.htm

Comment (0)