קספרסקי הודיעה כי באמצעות מוצרי ה-B2B שלה, מנעה עשרות מיליוני מתקפות Brute-Force כנגד עסקים בדרום מזרח אסיה בשנת 2023.

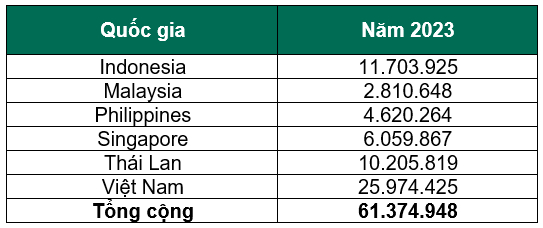

באופן ספציפי, מינואר 2023 עד דצמבר 2023, מוצרי ה-B2B של קספרסקי, שהותקנו בחברות מכל הגדלים בדרום מזרח אסיה, זיהו וחסמו 61,374,948 התקפות כאלה.

מתקפת Brute-Force היא סוג של ניחוש סיסמה או מפתח הצפנה הכולל ניסיון של כל צירופי התווים האפשריים בתוך מערכת עד למציאת השילוב הנכון. אם תצליח, התוקף יכול לגנוב את פרטי הכניסה של המשתמש.

פרוטוקול שולחן עבודה מרוחק (RDP) הוא פרוטוקול קנייני של מיקרוסופט המספק ממשק גרפי למשתמשים להתחברות למחשב אחר דרך רשת. RDP נמצא בשימוש נרחב הן על ידי מנהלי מערכת והן על ידי משתמשים רגילים לשליטה מרחוק בשרתים ובמחשבים אחרים.

פושעי סייבר משתמשים במתקפות Brute-force כדי למצוא שמות משתמש/סיסמאות תקפים על ידי ניסיון כל צירופי התווים האפשריים עד שהם מוצאים את הסיסמה הנכונה לגישה למערכת.

קספרסקי חסמה מעל 61 מיליון מתקפות Brute-Force נגד עסקים בשנת 2023.

וייטנאם, אינדונזיה ותאילנד רשמו את המספר הגבוה ביותר של תקיפות בכוח ברוטלי בדרום מזרח אסיה בשנה שעברה. בינתיים, סינגפור רשמה מעל 6 מיליון מקרים, הפיליפינים כמעט 5 מיליון, ומלזיה רשמה את המספר הנמוך ביותר של תקיפות בכוח ברוטלי עם כמעט 3 מיליון.

לדברי אדריאן היא, מנהל כללי של אזור אסיה פסיפיק בקספרסקי, מתקפות Brute-Force הן איום פוטנציאלי שעסקים אינם יכולים להתעלם ממנו.

השימוש בשירותי צד שלישי לצורך חילופי נתונים, עובדים העובדים על מחשבים אישיים ורשתות Wi-Fi מהווים סיכונים. כלי גישה מרחוק כמו RDP נותרים דאגה מתמדת עבור צוותי אבטחת סייבר ארגוניים.

אם משתמשים משתמשים ב-RDP לעבודה, אנא ודאו שאתם נוקטים בכל אמצעי הזהירות הבאים:

- תנו עדיפות לשימוש בסיסמאות חזקות.

- הגבל גישת RDP דרך VPN ארגוני.

- הפעל אימות ברמת הרשת (NLA).

- הפעל אימות דו-שלבי (אם זמין).

- השבת את RDP וסגור את פורט 3389 אם אינו בשימוש.

- השתמשו בפתרון אבטחה בעל מוניטין כמו Kaspersky Endpoint Security for Business.

[מודעה_2]

מקור: https://nld.com.vn/viet-nam-thuoc-3-nuoc-bi-danh-cap-mat-khau-nhieu-nhat-dong-nam-a-196240516175411054.htm

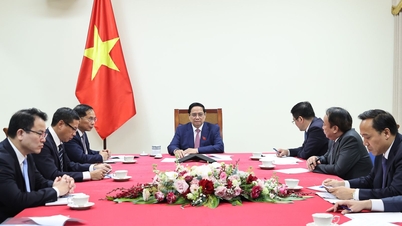

![[תמונה] ראש הממשלה פאם מין צ'ין מקיים שיחת טלפון עם מנכ"ל תאגיד רוזאטום הרוסית.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765464552365_dsc-5295-jpg.webp&w=3840&q=75)

![[תמונה] טקס סיום המושב ה-10 של האסיפה הלאומית ה-15](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765448959967_image-1437-jpg.webp&w=3840&q=75)

![[רשמי] קבוצת MISA מכריזה על מיצוב מותג חלוצי בתחום בניית בינה מלאכותית עבור עסקים, משקי בית והממשלה.](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/11/1765444754256_agentic-ai_postfb-scaled.png)

תגובה (0)