Menurut ITNews , Quarkslab memperingatkan bahwa kerentanan keamanan ini dapat dieksploitasi oleh penyerang jarak jauh yang tidak terautentikasi pada jaringan lokal yang sama, dan dalam beberapa kasus, bahkan pada jaringan jarak jauh. Para peneliti mengatakan dampak dari kerentanan ini termasuk serangan DDoS, kebocoran data, eksekusi kode jarak jauh, peracunan cache DNS, dan pembajakan sesi.

UEFI adalah sistem BIOS yang umum digunakan.

Pusat Koordinasi Keamanan Siber (CERT) di Universitas Carnegie Mellon (AS) menyatakan bahwa kerentanan ini diidentifikasi selama implementasi dari vendor UEFI, termasuk American Megatrends, Insyde Software, Intel, dan Phoenix Technologies, sementara Toshiba tidak terpengaruh.

Saat ini, Insyde Software, AMI, dan Phoenix Technologies telah mengkonfirmasi kepada Quarkslab bahwa mereka sedang menyediakan perbaikan. Sementara itu, kerentanan tersebut masih diselidiki oleh 18 vendor lain, termasuk nama-nama besar seperti Google, HP, Microsoft, ARM, ASUSTek, Cisco, Dell, Lenovo, dan VAIO.

Kerentanan tersebut terletak di dalam tumpukan TCP/IP EDK II, NetworkPkg, yang digunakan untuk booting jaringan dan sangat penting di pusat data dan lingkungan HPC untuk mengotomatisasi fase booting awal. Tiga kerentanan paling serius, semuanya dengan skor CVSS 8,3, berkaitan dengan kesalahan buffer overflow DHCPv6, termasuk CVE-2023-45230, CVE-2023-45234, dan CVE-2023-45235. Kerentanan lainnya memiliki skor CVSS berkisar antara 5,3 hingga 7,5 poin.

Tautan sumber

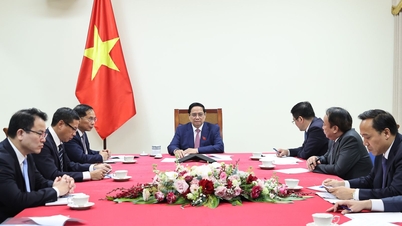

![[Foto] Perdana Menteri Pham Minh Chinh melakukan panggilan telepon dengan CEO Perusahaan Rosatom Rusia.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765464552365_dsc-5295-jpg.webp&w=3840&q=75)

![[Foto] Upacara Penutupan Sidang ke-10 Majelis Nasional ke-15](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F11%2F1765448959967_image-1437-jpg.webp&w=3840&q=75)

![[RESMI] MISA GROUP MENGUMUMKAN POSISI MEREK PIONIRNYA DALAM MEMBANGUN AI AGENTIK UNTUK BISNIS, RUMAH TANGGA, DAN PEMERINTAH](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/11/1765444754256_agentic-ai_postfb-scaled.png)

Komentar (0)