|

ມີການໂຈມຕີທາງອິນເຕີແນັດໃໝ່ທີ່ແນໃສ່ບັນດາວິສາຫະກິດຢູ່ຫວຽດນາມ. ພາບປະກອບ: Bloomberg. |

ນັກຄົ້ນຄວ້າຄວາມປອດໄພຢູ່ SEQRITE Labs ໄດ້ຄົ້ນພົບແຄມເປນການໂຈມຕີທາງອິນເຕີເນັດທີ່ຊັບຊ້ອນ. ດ້ວຍຂະໜາດນາມວ່າ “ຂະບວນການໂຈນຮ່າໂນ້ຍ”, ຂະບວນການໄດ້ແນໃສ່ບັນດາພະແນກ IT ແລະ ອົງການຮັບສະໝັກພະນັກງານຢູ່ຫວຽດນາມ ດ້ວຍການປອມຕົວ CV.

ຄົ້ນພົບຄັ້ງທໍາອິດໃນວັນທີ 3 ພະຈິກ, ແຮກເກີໃຊ້ເຕັກນິກການແຜ່ກະຈາຍ malware ໂດຍການປອມຕົວເປັນ CV ຄໍາຮ້ອງສະຫມັກວຽກ. ເປົ້າໝາຍຂອງຜູ້ໂຈມຕີແມ່ນເພື່ອແຊກຊຶມເຂົ້າເຄືອຂ່າຍພາຍໃນ, ຄອບຄອງລະບົບ ແລະລັກເອົາຂໍ້ມູນຂອງລູກຄ້າ ແລະ ຄວາມລັບທາງທຸລະກິດ.

malware ເຮັດວຽກແນວໃດ

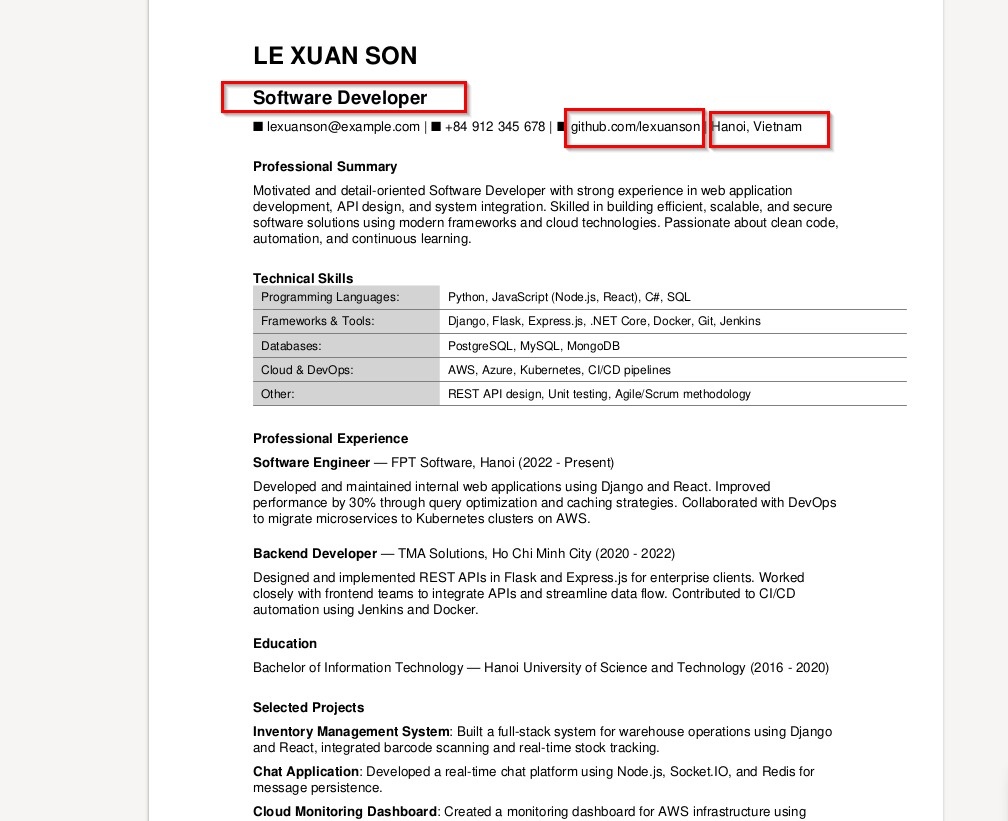

ອີງຕາມຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພ, ຜູ້ໂຈມຕີໄດ້ສົ່ງອີເມລ໌ເປັນຊຸດຂອງຄໍາຮ້ອງສະຫມັກວຽກເຮັດງານທໍາ, ຕິດໄຟລ໌ “Le Xuan Son CV.zip”. ເມື່ອ unzipped, ມັນມີສອງໄຟລ໌, ໄຟລ໌ຫນຶ່ງມີຊື່ວ່າ "CV.pdf.lnk", ໄຟລ໌ອື່ນມີຊື່ວ່າ "offsec-certified-professional.png".

ເນື່ອງຈາກວ່າມັນຖືກປອມເປັນໄອຄອນ PDF ແລະ PNG, ຜູ້ໃຊ້ອາດຈະເຮັດຜິດພາດນີ້ສໍາລັບໄຟລ໌ CV ປົກກະຕິ. ເມື່ອຄລິກ, ໄຟລ໌ຈະເປີດໃຊ້ໄວຣັສ LOTUSHARVEST, ເຊິ່ງຊ່ຽວຊານໃນການເກັບຂໍ້ມູນລະຫັດຜ່ານ, ປະຫວັດການເຂົ້າເຖິງ... ແລ້ວສົ່ງໄປທີ່ເຊີບເວີຂອງແຮກເກີ.

ອີງຕາມ GBHackers , CV ປອມຊື່ Le Xuan Son ຈາກ ຮ່າໂນ້ຍ ມີບັນຊີ GitHub ຕັ້ງແຕ່ປີ 2021. ແນວໃດກໍ່ຕາມ, ນັກຄົ້ນຄວ້າຄົ້ນພົບວ່າບັນຊີນີ້ບໍ່ໄດ້ລົງຂໍ້ມູນໃດໆ, ສ່ວນຫຼາຍອາດຈະເປັນພຽງແຕ່ຮັບໃຊ້ການໂຄສະນາການໂຈມຕີ.

ການໂຈມຕີດຳເນີນໄປໃນສາມຂັ້ນ. ຫຼັງຈາກເປີດໄຟລ໌ LNK, ມັນກະຕຸ້ນຄໍາສັ່ງພິເສດໂດຍຜ່ານເຄື່ອງມື ftp.exe ທີ່ສ້າງຂຶ້ນໃນ Windows. ນີ້ແມ່ນເຕັກນິກເກົ່າ ແລະບໍ່ແມ່ນເຕັກນິກທົ່ວໄປທີ່ອະນຸຍາດໃຫ້ malware ຜ່ານການຄວບຄຸມພື້ນຖານ.

|

ແຮກເກີຫຼອກລວງທຸລະກິດໂດຍການສົ່ງ CV ພາຍໃຕ້ຊື່ "Le Xuan Son". ຮູບພາບ: SEQRITE . |

ໃນໄລຍະ 2, ລະບົບຍັງໄດ້ fooled ຄິດວ່ານີ້ແມ່ນ PDF ຫຼືໄຟລ໌ຂໍ້ຄວາມທໍາມະດາ. ຢ່າງໃດກໍຕາມ, ເມື່ອການວິເຄາະຕື່ມອີກ, ນັກຄົ້ນຄວ້າໄດ້ຄົ້ນພົບວ່າລະຫັດທີ່ເປັນອັນຕະລາຍໄດ້ຖືກເຊື່ອງໄວ້ກ່ອນທີ່ຈະເລີ່ມຕົ້ນຂອງໄຟລ໌ PDF.

malware ໄດ້ໄປເຮັດວຽກທັນທີ, ປ່ຽນຊື່ເຄື່ອງມື certutil.exe ທີ່ມີຢູ່ໃນ Windows ເພື່ອຫຼີກເວັ້ນການກວດພົບ, ແລະສະກັດຂໍ້ມູນທີ່ມີຊຸດໄຟລ໌ທີ່ເປັນອັນຕະລາຍສຸດທ້າຍ. ແຖວຄໍາສັ່ງສືບຕໍ່ປ່ຽນຊື່ໄຟລ໌ເປັນ "CV-Nguyen-Van-A.pdf" ເພື່ອຫຼອກລວງລະບົບ, ຫຼັງຈາກນັ້ນໄດ້ສະກັດແລະຖອດລະຫັດໄຟລ໌ທີ່ມີຊື່ວ່າ "MsCtfMonitor.dll", ວາງໄວ້ໃນໂຟນເດີ C:\ProgramData.

ໂດຍການຄັດລອກໄຟລ໌ ctfmon.exe ຈາກ System32 ໄປຍັງໂຟເດີດຽວກັນ, ຜູ້ໂຈມຕີໄດ້ຂູດຮີດເຕັກນິກການ hijacking DLL, ເຮັດໃຫ້ລະບົບແລ່ນໄຟລ໌ອັນຕະລາຍແທນທີ່ຈະເປັນໂຄງການປົກກະຕິ.

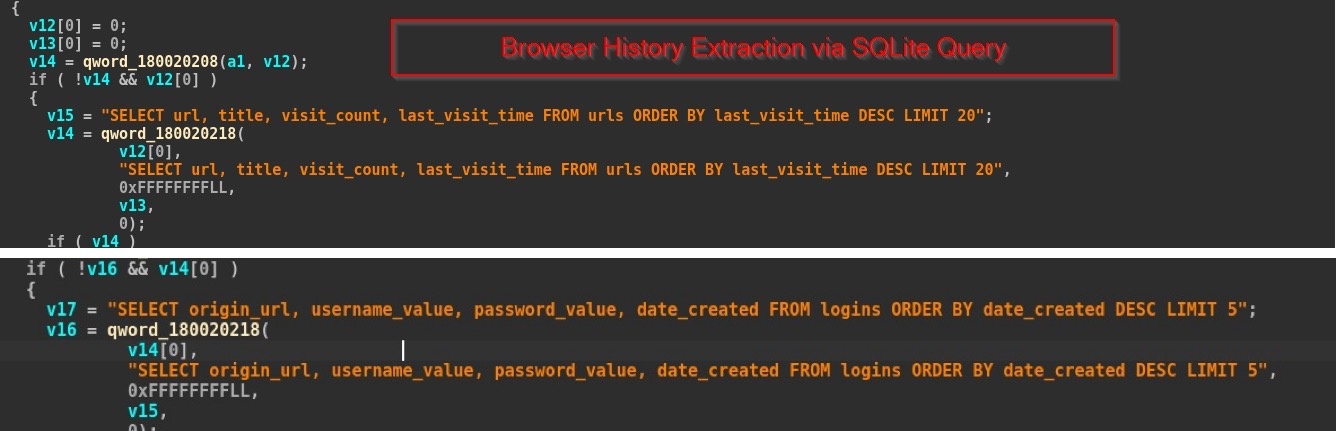

ສຸດທ້າຍ, malware LOTUSHARVEST ຖືກເປີດໃຊ້ເພື່ອລັກຂໍ້ມູນ. ຂໍ້ມູນນີ້ປະກອບມີຂໍ້ມູນການເຂົ້າສູ່ລະບົບໃນ Chrome ແລະ Edge browsers, ພ້ອມກັບ 20 URL ທີ່ເຂົ້າເບິ່ງຫຼ້າສຸດ, ລວມທັງ metadata ທີ່ກ່ຽວຂ້ອງ.

ຂໍ້ມູນທີ່ຖືກລັກຖືກສົ່ງຜ່ານ WinINet API ຂອງ Windows ໄປຫາໂຄງສ້າງພື້ນຖານຂອງແຮກເກີ. ຊອບແວຍັງເພີ່ມຊື່ຄອມພິວເຕີ ແລະຊື່ຜູ້ໃຊ້ເພື່ອສ້າງໂປຣໄຟລ໌ຕົວຕົນຢູ່ໃນເຊີບເວີ.

ບັນດາວິສາຫະກິດ ຫວຽດນາມ ຕ້ອງເພີ່ມທະວີການປົກປັກຮັກສາ

ຈຸດທີ່ຫນ້າເປັນຫ່ວງໃນຂະບວນການໂຈມຕີແມ່ນວ່າ LOTUSHARVEST ມີຄວາມສາມາດໃນການຊ່ອນຕົວແລະປະຕິບັດການຂອງຕົນເອງ. malware ໃຊ້ປະໂຫຍດຈາກກົນໄກການໂຫຼດຫ້ອງສະໝຸດເພື່ອຮັກສາການຄວບຄຸມໄລຍະຍາວ ແລະເຂົ້າເຖິງບັນຊີ ແລະຂໍ້ມູນທີ່ລະອຽດອ່ອນ, ນອກເຫນືອຈາກການປົກປ້ອງມາດຕະການຄວາມປອດໄພແບບດັ້ງເດີມ.

ອີງຕາມການປະເມີນຜົນ, ຂໍ້ມູນທີ່ຖືກລັກສາມາດກາຍເປັນ "ກຸນແຈ" ສໍາລັບແຮກເກີເພື່ອຂະຫຍາຍການເຈາະຂອງພວກເຂົາ, ນໍາໃຊ້ເຄື່ອງມືອັນຕະລາຍແລະຫັນທຸລະກິດໄປສູ່ເປົ້າຫມາຍຂອງການໂຈມຕີຫຼາຍຊັ້ນຫຼື extortion ໃນຂັ້ນຕອນຕໍ່ໄປ.

“ທຸກຂໍ້ສະແດງໃຫ້ເຫັນວ່າ, ຂະບວນການໂຈນຮ່າໂນ້ຍໄດ້ວາງແຜນໄວ້ຢ່າງລະອຽດ, ມຸ່ງໄປເຖິງບັນດາວິສາຫະກິດຫວຽດນາມໂດຍກົງ.

ການໃຊ້ປະໂຫຍດຈາກພະແນກການຮັບສະໝັກ, ທີ່ຮັບໃບສະໝັກຈາກພາຍນອກເປັນປະຈຳ ແຕ່ບໍ່ມີຄວາມພ້ອມໃນດ້ານຄວາມປອດໄພທາງໄຊເບີ, ແຮກເກີໃຊ້ໄຟລ໌ປອມໃນຮູບແບບ CV ຫຼື ເອກະສານ ແລະ ສາມາດປ່ຽນເປັນຫຼາຍຮູບແບບຢ່າງຕໍ່ເນື່ອງ, ເຮັດໃຫ້ຄວາມສ່ຽງຕໍ່ການຕິດເຊື້ອທີ່ບໍ່ສາມາດຄາດເດົາໄດ້,” ທ່ານ ຫງວຽນດິ່ງທ້ວ, ຜູ້ຊ່ຽວຊານການວິເຄາະ Malware ຢູ່ Bkav ກ່າວ.

|

ສະຄຣິບສະກັດການເຂົ້າສູ່ລະບົບຂອງ malware ແລະປະຫວັດການເຂົ້າເຖິງ. ຮູບພາບ: SEQRITE . |

ຕາມ Bkav ແລ້ວ, ມີວິສາຫະກິດຫວຽດນາມ ໄດ້ກາຍເປັນຜູ້ເຄາະຮ້າຍຈາກຂະບວນການບຸກໂຈມຕີ. ເນື່ອງຈາກລັກສະນະອັນຕະລາຍຂອງ LOTUSHARVEST ແລະຂະບວນການໂຈນຮ່າໂນ້ຍ, ຜູ້ໃຊ້ຈໍາເປັນຕ້ອງມີຄວາມລະມັດລະວັງທີ່ສຸດກັບເອກະສານທີ່ໄດ້ຮັບຜ່ານອີເມວ.

ວິສາຫະກິດ ແລະ ອົງການຈັດຕັ້ງຕ່າງໆ ຈໍາເປັນຕ້ອງໄດ້ດໍາເນີນການຝຶກອົບຮົມເປັນແຕ່ລະໄລຍະໃຫ້ແກ່ພະນັກງານ, ປູກຈິດສໍານຶກ ແລະ ລະມັດລະວັງຕໍ່ກັບການສໍ້ໂກງອອນໄລນ໌. ລະບົບຕິດຕາມກວດກາພາຍໃນຕ້ອງໄດ້ຮັບການສ້າງຄວາມເຂັ້ມແຂງ, ຕິດຕາມກວດກາຫ້ອງສະຫມຸດທີ່ຜິດປົກກະຕິຫຼືໄຟລ໌ທີ່ຫນ້າສົງໄສ.

ເຄື່ອງມືເລີ່ມຕົ້ນໃນລະບົບປະຕິບັດການພຽງແຕ່ຕອບສະຫນອງຄວາມຕ້ອງການປ້ອງກັນພື້ນຖານ, ບໍ່ພຽງພໍທີ່ຈະຕໍ່ສູ້ກັບ malware ແລະໄວຣັສທີ່ທັນສະໄຫມທີ່ສາມາດຊ່ອນ, ຄົງຢູ່ເປັນເວລາດົນນານແລະເຈາະເລິກເຂົ້າໄປໃນລະບົບ. ດັ່ງນັ້ນ, ມັນເປັນສິ່ງຈໍາເປັນທີ່ຈະຕິດຕັ້ງລະບົບການກວດສອບອີເມລ໌ແລະນໍາໃຊ້ຊອບແວຕ້ານເຊື້ອໄວຣັສທີ່ມີໃບອະນຸຍາດສໍາລັບການປ້ອງກັນທີ່ດີທີ່ສຸດ.

ທີ່ມາ: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[ຮູບຖ່າຍ] Cat Ba - Green Island ຄໍາຂວັນນີ້](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

![[ຮູບພາບ] 60 ປີແຫ່ງວັນສ້າງຕັ້ງສະມາຄົມນັກສິລະປິນຫວຽດນາມ](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

(0)