การรณรงค์โจมตีแบบเจาะจงเพิ่มขึ้นอย่างรวดเร็ว

การโจมตีแบบเจาะจงเป้าหมาย - APT บนระบบสารสนเทศสำคัญที่มีข้อมูลจำนวนมากและมีอิทธิพลสูง เป็นหนึ่งในแนวโน้มการโจมตีที่กลุ่มแฮ็กเกอร์หลายกลุ่มเลือกใช้ แนวโน้มนี้กำลังเพิ่มขึ้นเรื่อยๆ ในบริบทที่องค์กรและธุรกิจหลายแห่งกำลังเปลี่ยนการดำเนินงานไปสู่สภาพแวดล้อมดิจิทัล ซึ่งมีสินทรัพย์ข้อมูลขนาดใหญ่ขึ้นเรื่อยๆ

ในความเป็นจริง สถานการณ์ด้านความปลอดภัยข้อมูลเครือข่าย ทั่วโลก และในเวียดนามในช่วงเดือนแรกของปีนี้ แสดงให้เห็นอย่างชัดเจนถึงแนวโน้มของการโจมตีแบบกำหนดเป้าหมายที่เพิ่มมากขึ้น โดยมุ่งเป้าไปที่ระบบของหน่วยงานที่ปฏิบัติงานในสาขาสำคัญ เช่น พลังงาน โทรคมนาคม... โดยเฉพาะในเวียดนาม ในช่วงครึ่งแรกของปี 2567 การโจมตีแบบกำหนดเป้าหมายโดยใช้แรนซัมแวร์บนระบบของ VNDIRECT, PVOIL... ทำให้เกิดการหยุดชะงักในการดำเนินงาน และความเสียหายทั้งในด้านวัสดุและภาพต่อธุรกิจเหล่านี้ รวมถึงการดำเนินกิจกรรมต่างๆ เพื่อให้แน่ใจว่ามีความปลอดภัยทางไซเบอร์ของชาติ

ศูนย์ตรวจสอบความปลอดภัยทางไซเบอร์แห่งชาติ (NCSC) ภายใต้กรมความมั่นคงปลอดภัยสารสนเทศ เปิดเผยว่า เมื่อเร็วๆ นี้ หน่วยงานได้บันทึกข้อมูลที่เกี่ยวข้องกับแคมเปญโจมตีทางไซเบอร์ที่ใช้มัลแวร์ที่ซับซ้อนและเทคนิคการโจมตีที่ซับซ้อนโดยเจตนาเพื่อแทรกซึมเข้าไปในระบบข้อมูลที่สำคัญขององค์กรและธุรกิจ โดยมีเป้าหมายหลักเพื่อโจมตีทางไซเบอร์ การโจรกรรมข้อมูล และการทำลายระบบ

ในคำเตือนเมื่อวันที่ 11 กันยายนที่ส่งถึงหน่วยงานด้านไอทีและความปลอดภัยข้อมูลของกระทรวง สาขา และท้องถิ่น บริษัทของรัฐ บริษัททั่วไป ผู้ให้บริการโทรคมนาคม อินเทอร์เน็ต และแพลตฟอร์มดิจิทัล และองค์กรทางการเงินและธนาคาร กรมความปลอดภัยข้อมูลได้ให้ข้อมูลโดยละเอียดเกี่ยวกับแคมเปญโจมตี APT โดยกลุ่มโจมตีสามกลุ่ม ได้แก่ Mallox Ransomware, Lazarus และ Stately Taurus (หรือที่รู้จักในชื่อ Mustang Panda)

โดยเฉพาะอย่างยิ่ง ควบคู่ไปกับการสังเคราะห์และวิเคราะห์พฤติกรรมการโจมตีของกลุ่มโจมตีในแคมเปญโจมตีแบบเจาะจง 3 แคมเปญที่มุ่งเป้าไปที่ระบบสารสนเทศที่สำคัญ ได้แก่ แคมเปญโจมตีที่เกี่ยวข้องกับแรนซัมแวร์ Mallox แคมเปญของกลุ่ม Lazarus ที่ใช้แอปพลิเคชัน Windows ปลอมตัวเป็นแพลตฟอร์มการประชุม ทางวิดีโอ เพื่อแพร่กระจายมัลแวร์หลายประเภท และแคมเปญของกลุ่ม Stately Taurus ที่ใช้ประโยชน์จาก VSCode เพื่อโจมตีองค์กรต่างๆ ในเอเชีย กรมความมั่นคงปลอดภัยสารสนเทศยังได้เผยแพร่ตัวบ่งชี้การโจมตีทางไซเบอร์ - IoC เพื่อให้หน่วยงาน องค์กร และธุรกิจทั่วประเทศสามารถตรวจสอบและตรวจจับความเสี่ยงของการโจมตีทางไซเบอร์ได้ในระยะเริ่มต้น

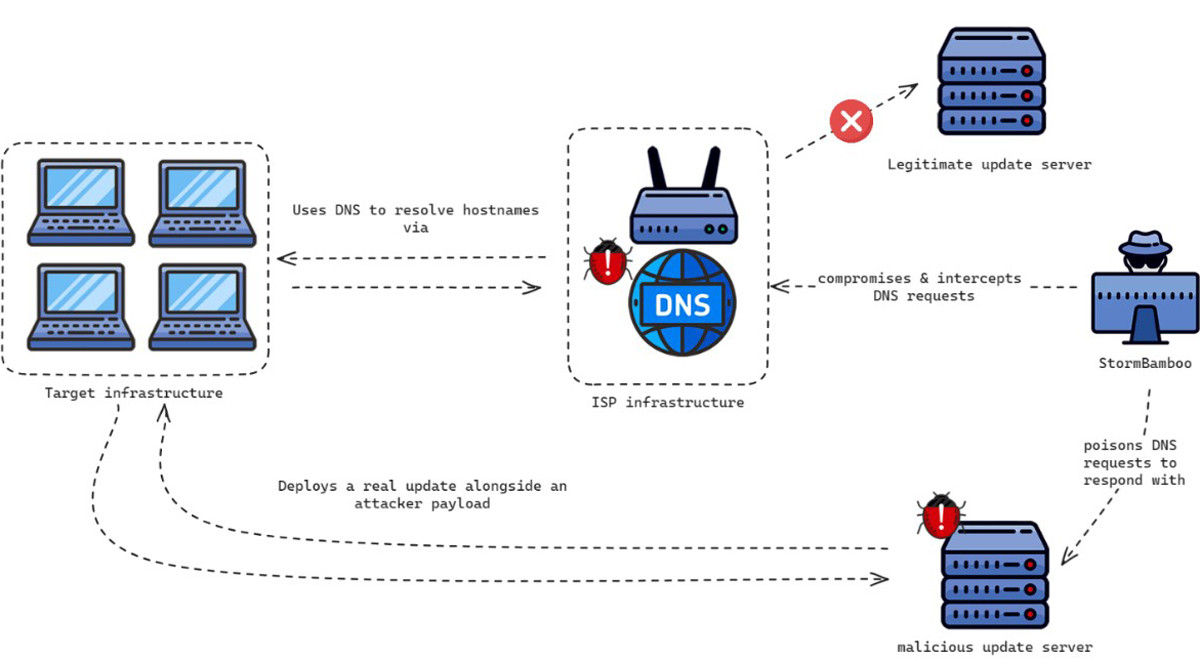

ก่อนหน้านั้นทันที ในเดือนสิงหาคม พ.ศ. 2567 กรมความปลอดภัยสารสนเทศยังได้ออกคำเตือนอย่างต่อเนื่องเกี่ยวกับแคมเปญโจมตีแบบเจาะจงที่เป็นอันตรายอื่นๆ เช่น แคมเปญที่ใช้เทคนิค 'AppDomainManager Injection' เพื่อแพร่กระจายมัลแวร์ ซึ่งระบุว่าเกี่ยวข้องกับกลุ่ม APT 41 และส่งผลกระทบต่อองค์กรในภูมิภาคเอเชีย แปซิฟิก รวมถึงเวียดนาม แคมเปญโจมตีทางไซเบอร์ที่ดำเนินการโดยกลุ่ม APT StormBamboo ซึ่งกำหนดเป้าหมายไปที่ผู้ให้บริการอินเทอร์เน็ต โดยมีจุดมุ่งหมายเพื่อติดตั้งมัลแวร์บนระบบ macOS และ Windows ของผู้ใช้เพื่อเข้าควบคุมและขโมยข้อมูลสำคัญ แคมเปญโจมตีทางไซเบอร์ที่ดำเนินการโดยกลุ่มโจมตี APT MirrorFace โดย 'เป้าหมาย' คือสถาบันการเงิน สถาบันวิจัย และผู้ผลิต...

ข้อมูลเกี่ยวกับกลุ่มโจมตีแบบเจาะจงที่มุ่งเป้าไปที่องค์กรขนาดใหญ่และธุรกิจในเวียดนามก็เป็นหัวข้อที่ Viettel Cyber Security ให้ความสำคัญในการวิเคราะห์และแบ่งปันในรายงานสถานการณ์ด้านความปลอดภัยทางข้อมูลในเวียดนามในช่วงครึ่งปีแรกของปีนี้

โดยเฉพาะอย่างยิ่ง การวิเคราะห์โดยผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ของ Viettel แสดงให้เห็นว่าในช่วงครึ่งแรกของปี 2024 กลุ่มโจมตี APT ได้อัปเกรดเครื่องมือและมัลแวร์ที่ใช้ในการโจมตี ดังนั้น วิธีการโจมตีหลักของกลุ่ม APT คือการใช้เอกสารและซอฟต์แวร์ปลอมเพื่อหลอกล่อผู้ใช้ให้รันมัลแวร์ และเทคนิคยอดนิยมที่หลายกลุ่มใช้คือ DLL-Sideloading ซึ่งใช้ประโยชน์จากไฟล์ปฏิบัติการที่สะอาดเพื่อโหลด DLL ที่เป็นอันตราย หรือผ่านช่องโหว่ด้านความปลอดภัย CVE

กลุ่ม APT ที่ได้รับการประเมินโดยระบบเทคนิคของ Viettel CyberSecurity ว่ามีผลกระทบสำคัญต่อธุรกิจและองค์กรในเวียดนามในช่วงเดือนแรกของปี 2024 ได้แก่ Mustang Panda, Lazarus, Kimsuky, SharpPanda, APT32, APT 28, APT27

มาตรการป้องกันความเสี่ยงเบื้องต้นที่ระบบจะถูกโจมตีโดย APT

ในคำเตือนเกี่ยวกับการโจมตี APT กรมความมั่นคงปลอดภัยสารสนเทศได้ขอให้หน่วยงาน องค์กร และธุรกิจต่างๆ ตรวจสอบและทบทวนระบบสารสนเทศของตนที่อาจได้รับผลกระทบจากการโจมตี ขณะเดียวกัน ควรเฝ้าระวังข้อมูลที่เกี่ยวข้องกับการโจมตีทางไซเบอร์เชิงรุกเพื่อป้องกันตั้งแต่เนิ่นๆ และหลีกเลี่ยงความเสี่ยงที่จะถูกโจมตี

พร้อมกันนี้ หน่วยงานต่างๆ ยังได้รับการแนะนำให้เสริมความแข็งแกร่งในการติดตามและเตรียมแผนตอบสนองเมื่อตรวจพบสัญญาณการแสวงหาประโยชน์และการโจมตีทางไซเบอร์ ตรวจสอบช่องทางการเตือนภัยจากหน่วยงานและองค์กรรักษาความปลอดภัยข้อมูลขนาดใหญ่เป็นประจำ เพื่อตรวจจับความเสี่ยงจากการโจมตีทางไซเบอร์ได้อย่างทันท่วงที

ในบริบทของการโจมตีทางไซเบอร์ รวมถึงการโจมตีแบบกำหนดเป้าหมาย ซึ่งเพิ่มขึ้นอย่างต่อเนื่องทั่วโลกและในเวียดนาม ผู้เชี่ยวชาญด้านความปลอดภัยของข้อมูลยังได้แนะนำมาตรการต่างๆ ให้กับองค์กรและธุรกิจในประเทศเพื่อมุ่งเน้นในการลดความเสี่ยงและรักษาการผลิตและกิจกรรมทางธุรกิจอย่างต่อเนื่อง

สิ่งเหล่านี้ได้แก่ การตรวจสอบกระบวนการและระบบสำหรับจัดการข้อมูลลูกค้าและข้อมูลภายใน การตรวจสอบสัญญาณการบุกรุกระบบเชิงรุก การตรวจจับและตอบสนองในระยะเริ่มต้นต่อกลุ่มโจมตีที่เป็นเป้าหมาย การตรวจสอบและอัปเกรดเวอร์ชันของซอฟต์แวร์และแอปพลิเคชันที่มีช่องโหว่ด้านความปลอดภัยซึ่งมีผลกระทบร้ายแรง...

ที่มา: https://vietnamnet.vn/lien-tiep-xuat-hien-chien-dich-tan-cong-apt-nham-vao-to-chuc-doanh-nghiep-viet-2323445.html

![[ภาพ] ขบวนแห่ฉลองครบรอบ 50 ปี วันชาติลาว](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764691918289_ndo_br_0-jpg.webp&w=3840&q=75)

![[ภาพ] สักการะรูปปั้นตุยเซิน สมบัติล้ำค่าอายุเกือบ 400 ปี ณ เจดีย์แก้ว](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F02%2F1764679323086_ndo_br_tempimageomw0hi-4884-jpg.webp&w=3840&q=75)

การแสดงความคิดเห็น (0)