|

Vietnam'daki işletmeleri hedef alan yeni bir siber saldırı kampanyası var. İllüstrasyon fotoğrafı: Bloomberg. |

SEQRITE Labs'daki güvenlik araştırmacıları, karmaşık bir siber saldırı kampanyası keşfetti. "Hanoi Hırsızı Operasyonu" olarak adlandırılan kampanya, özgeçmişleri gizleyerek Vietnam'daki BT departmanlarını ve işe alım ajanslarını hedef alıyor.

İlk olarak 3 Kasım'da keşfedilen bu saldırı, bilgisayar korsanlarının kötü amaçlı yazılımı bir iş başvurusu özgeçmişi gibi göstererek yayma tekniğini kullanmasına neden oldu. Saldırganların amacı, dahili ağa sızmak, sistemi ele geçirmek ve müşteri verilerini ve ticari sırları çalmaktı.

Kötü amaçlı yazılımlar nasıl çalışır?

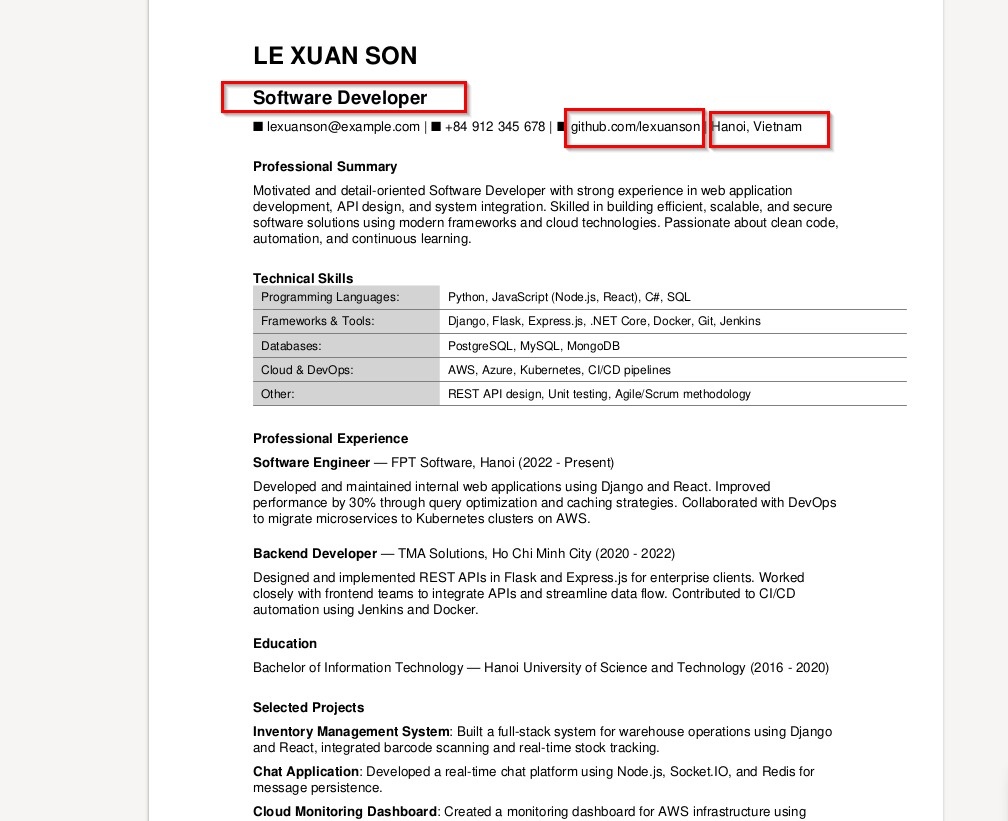

Güvenlik uzmanlarına göre, saldırgan iş başvuruları içeren bir dizi e-posta gönderdi ve bunlara "Le Xuan Son CV.zip" dosyasını ekledi. Zip açıldığında, biri "CV.pdf.lnk", diğeri "offsec-certified-professional.png" adlı iki dosya içeriyordu.

PDF ve PNG simgesi olarak gizlendiği için kullanıcılar bunu normal bir özgeçmiş dosyası sanabilir. Tıklandığında, dosya, şifre bilgilerini, erişim geçmişini toplayıp bunları bilgisayar korsanının sunucusuna gönderme konusunda uzmanlaşmış LOTUSHARVEST virüsünü etkinleştirecektir.

GBHackers'a göre, Hanoi'den Le Xuan Son isimli sahte özgeçmişin 2021'den beri bir GitHub hesabı bulunuyor. Ancak araştırmacılar, bu hesabın herhangi bir bilgi paylaşmadığını, büyük ihtimalle sadece saldırı kampanyasına hizmet etmek için kullanıldığını keşfetti.

Saldırı üç aşamada gerçekleşiyor. LNK dosyası açıldıktan sonra, Windows'a entegre ftp.exe aracı aracılığıyla özel bir komut tetikleniyor. Bu, kötü amaçlı yazılımın temel kontrolleri atlatmasını sağlayan eski ve artık yaygın olmayan bir teknik.

|

Bilgisayar korsanları, "Le Xuan Son" adı altında özgeçmiş göndererek işletmeleri kandırıyor. Fotoğraf: SEQRITE . |

2. aşamada sistem, bunun bir PDF veya düz metin dosyası olduğunu düşünerek kandırılmaya devam ediyor. Ancak araştırmacılar, daha detaylı analizler sonucunda, kötü amaçlı kodun PDF dosyasının başlangıcından önce gizlenmiş bir şekilde yerleştirildiğini keşfettiler.

Kötü amaçlı yazılım hemen işe koyuldu, tespit edilmekten kaçınmak için Windows'ta bulunan certutil.exe aracının adını değiştirdi ve son kötü amaçlı dosya paketini içeren verileri çıkardı. Komut satırı, sistemi kandırmak için dosyanın adını "CV-Nguyen-Van-A.pdf" olarak değiştirmeye devam etti ve ardından "MsCtfMonitor.dll" adlı bir dosyayı çıkarıp şifresini çözerek C:\ProgramData klasörüne yerleştirdi.

Saldırgan, System32'deki ctfmon.exe dosyasını aynı klasöre kopyalayarak DLL ele geçirme tekniğini kullanmış ve sistemin normal program yerine kötü amaçlı dosyayı çalıştırmasına neden olmuştur.

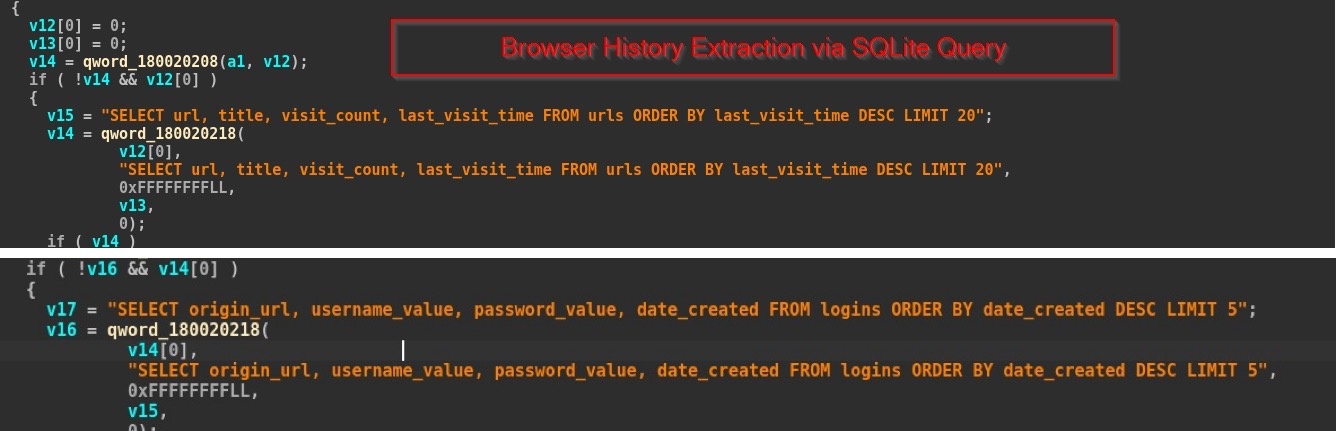

Son olarak, LOTUSHARVEST kötü amaçlı yazılımı bilgi çalmak için etkinleştirilir. Bu veriler, Chrome ve Edge tarayıcılarındaki oturum açma bilgilerinin yanı sıra, ilgili meta veriler de dahil olmak üzere en son ziyaret edilen 20 URL'yi içerir.

Çalınan veriler, Windows'un WinINet API'si aracılığıyla bilgisayar korsanının altyapısına iletilir. Yazılım ayrıca, sunucuda bir kimlik profili oluşturmak için bilgisayar adını ve kullanıcı adını da ekler.

Vietnam işletmelerinin korumayı güçlendirmesi gerekiyor

Saldırı kampanyasındaki endişe verici nokta, LOTUSHARVEST'in kendini gizleyip kendi başına çalışabilme yeteneğine sahip olmasıdır. Kötü amaçlı yazılım, geleneksel güvenlik önlemlerinin ötesinde, uzun vadeli kontrol sağlamak ve hassas hesaplara ve verilere erişmek için kütüphane yükleme mekanizmasından yararlanır.

Değerlendirmeye göre çalınan veriler, bilgisayar korsanlarının nüfuz alanlarını genişletmeleri, tehlikeli araçlar kullanmaları ve işletmeleri ilerleyen aşamalarda çok katmanlı saldırıların veya gaspın hedefi haline getirmeleri için bir "anahtar" haline gelebilir.

"Her türlü belirti, Hanoi Hırsızı kampanyasının titizlikle planlandığını ve doğrudan Vietnamlı işletmeleri hedef aldığını gösteriyor.

Bkav'da Kötü Amaçlı Yazılım Analizi Uzmanı Nguyen Dinh Thuy, "Dışarıdan düzenli olarak başvuru alan ancak siber güvenlik konusunda tam olarak bilinçlendirilmemiş işe alım departmanını fırsat bilen bilgisayar korsanları, özgeçmiş veya belge şeklinde sahte dosyalar kullanıyor ve bunları sürekli olarak birçok farklı türe dönüştürebiliyor, bu da enfeksiyon riskini öngörülemez hale getiriyor" dedi.

|

Betikler, kötü amaçlı yazılımın oturum açma ve erişim geçmişini çıkarıyor. Fotoğraf: SEQRITE . |

Bkav'a göre, saldırı kampanyasının kurbanı olan Vietnamlı işletmeler de var. LOTUSHARVEST ve Hanoi Hırsızı kampanyasının tehlikeli yapısı nedeniyle, kullanıcıların e-posta yoluyla aldıkları belgeler konusunda son derece dikkatli olmaları gerekiyor.

İşletmeler ve kuruluşlar, çalışanlarına düzenli olarak periyodik eğitimler vermeli, çevrimiçi dolandırıcılık yöntemlerine karşı farkındalık ve uyanıklık artırmalıdır. Ayrıca, olağandışı kütüphaneleri veya şüpheli dosyaları izleyen dahili izleme sistemleri güçlendirilmelidir.

İşletim sistemindeki varsayılan araçlar yalnızca temel koruma ihtiyaçlarını karşılar; gizlenebilen, uzun süre varlığını sürdürebilen ve sisteme derinlemesine nüfuz edebilen modern kötü amaçlı yazılım ve virüslerle mücadele etmek için yeterli değildir. Bu nedenle, en iyi koruma için bir e-posta izleme sistemi kurmak ve lisanslı bir antivirüs yazılımı kullanmak gerekir.

Kaynak: https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[Fotoğraf] Cat Ba - Yeşil ada cenneti](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F04%2F1764821844074_ndo_br_1-dcbthienduongxanh638-jpg.webp&w=3840&q=75)

Yorum (0)