Laut The Hacker News handelt es sich bei QakBot um eine bekannte Windows-Malware, die schätzungsweise weltweit mehr als 700.000 Computer infiziert hat und sowohl Finanzbetrug als auch Ransomware ermöglicht.

Das US- Justizministerium (DoJ) teilte mit, dass die Schadsoftware von den Computern der Opfer entfernt werde, um weiteren Schaden zu verhindern, und dass die Behörden illegale Kryptowährung im Wert von mehr als 8,6 Millionen Dollar beschlagnahmt hätten.

Die grenzüberschreitende Operation, an der Frankreich, Deutschland, Lettland, Rumänien, die Niederlande, Großbritannien und die USA mit technischer Unterstützung des Cybersicherheitsunternehmens Zscaler beteiligt waren, war die größte von den USA angeführte finanzielle und technische Störung der von Cyberkriminellen genutzten Botnetz-Infrastruktur, obwohl keine Verhaftungen bekannt gegeben wurden.

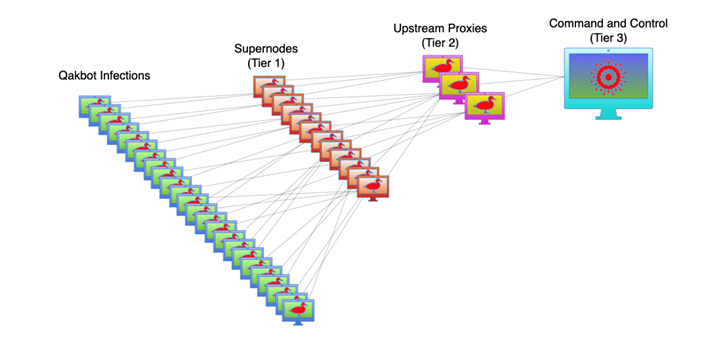

QakBots Botnetz-Kontrollmodell

QakBot, auch bekannt als QBot und Pinkslipbot, begann 2007 als Banking-Trojaner und entwickelte sich später zu einem Verbreitungszentrum für Schadsoftware, darunter Ransomware, auf infizierten Rechnern. Zu den von QakBot verbreiteten Ransomware-Programmen gehören Conti, ProLock, Egregor, REvil, MegaCortex und Black Basta. Die Betreiber von QakBot sollen zwischen Oktober 2021 und April 2023 rund 58 Millionen US-Dollar an Lösegeldzahlungen von Opfern erhalten haben.

Die modulare Schadsoftware QakBot, die häufig über Phishing-E-Mails verbreitet wird, verfügt über Befehlsausführungs- und Informationssammelfunktionen. QakBot wurde während seiner gesamten Existenz kontinuierlich aktualisiert. Laut US-Justizministerium waren die mit der Schadsoftware infizierten Computer Teil eines Botnetzes, was bedeutet, dass die Täter alle infizierten Computer koordiniert fernsteuern konnten.

Laut Gerichtsakten verschaffte sich die Operation Zugang zur QakBot-Infrastruktur, wodurch der Botnetz-Traffic über FBI-kontrollierte Server umgeleitet und letztendlich die Lieferkette der Kriminellen unterbrochen wurde. Die Server wiesen kompromittierte Computer an, ein Deinstallationsprogramm herunterzuladen, das die Rechner aus dem QakBot-Botnetz entfernte und so die Verbreitung weiterer Schadsoftwarekomponenten effektiv verhinderte.

QakBot hat im Laufe der Zeit zunehmend an Raffinesse bewiesen und seine Taktiken schnell an neue Sicherheitsmaßnahmen angepasst. Nachdem Microsoft Makros in allen Office-Anwendungen standardmäßig deaktiviert hatte, begann die Schadsoftware Anfang des Jahres, OneNote-Dateien als Infektionsweg zu nutzen.

Die Raffinesse und Anpassungsfähigkeit von QakBot liegt auch in der Nutzung verschiedener Dateiformate wie PDF, HTML und ZIP in seiner Angriffskette. Die meisten Command-and-Control-Server der Malware befinden sich in den USA, Großbritannien, Indien, Kanada und Frankreich, während die Backend-Infrastruktur vermutlich in Russland angesiedelt ist.

QakBot nutzt, ähnlich wie Emotet und IcedID, ein dreistufiges Serversystem zur Steuerung und Kommunikation mit der auf infizierten Computern installierten Malware. Die primäre und die sekundären Server dienen in erster Linie der Weiterleitung verschlüsselter Kommunikation zwischen infizierten Computern und dem Server der dritten Ebene, der das Botnetz steuert.

Mitte Juni 2023 wurden 853 Tier-1-Server in 63 Ländern identifiziert, wobei Tier-2-Server als Proxys fungierten, um den Hauptkontrollserver zu verschleiern. Daten von Abuse.ch zeigen, dass alle QakBot-Server offline sind.

Laut HP Wolf Security gehörte QakBot im zweiten Quartal 2023 mit 18 Angriffsketten und 56 Kampagnen zu den aktivsten Malware-Familien. Dies verdeutlicht den Trend krimineller Gruppen, Schwachstellen in Netzwerkverteidigungen schnell auszunutzen, um illegale Gewinne zu erzielen.

Quellenlink

![[Foto] Hügel werden abgetragen, um die Straße 14E wieder befahrbar zu machen, die von Erdrutschen betroffen war](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762599969318_ndo_br_thiet-ke-chua-co-ten-2025-11-08t154639923-png.webp)

![[Video] Denkmäler von Hue öffnen wieder ihre Pforten und heißen Besucher willkommen](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

Kommentar (0)