Microsoft Defender for Business ist eine Endpunktsicherheitslösung, die speziell für kleine und mittlere Unternehmen (bis zu 300 Mitarbeiter) entwickelt wurde. Dank dieser Lösung sind Unternehmensgeräte besser vor Ransomware, Malware, Phishing-Angriffen und anderen Angriffsformen geschützt. Microsoft Defender for Business lässt sich nahtlos in Microsoft 365 integrieren und bietet ein erweitertes Sicherheitssystem mit Microsoft Cloud-Diensten.

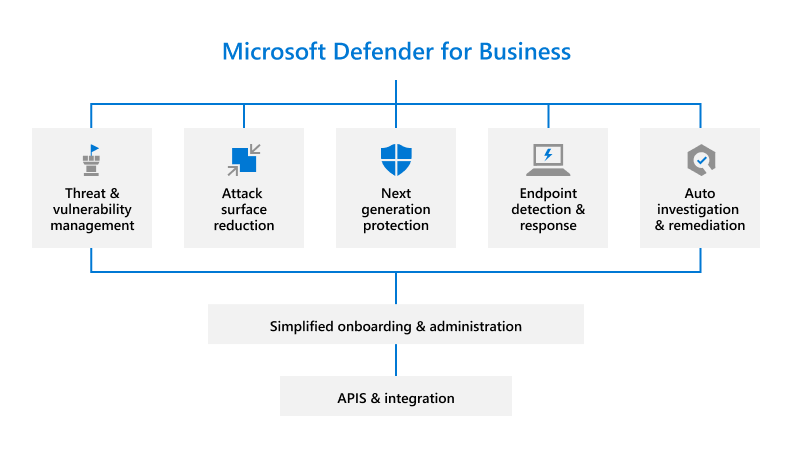

Bietet eine Vielzahl von Geräte- und Datenschutzfunktionen

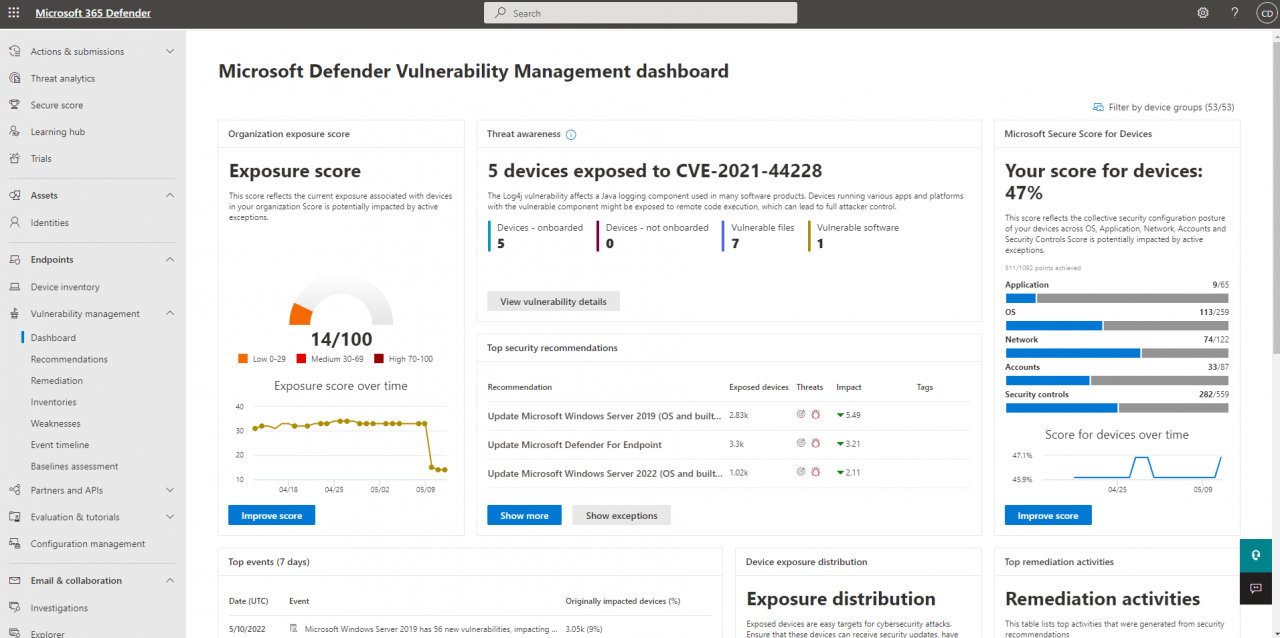

Mit der Funktion „Bedrohungs- und Schwachstellenmanagement“ können Administratoren die gefährlichsten und dringendsten Geschäftsprobleme zentral verwalten und priorisieren, indem sie Schwachstellen und Software-Fehlkonfigurationen identifizieren, klassifizieren und beheben.

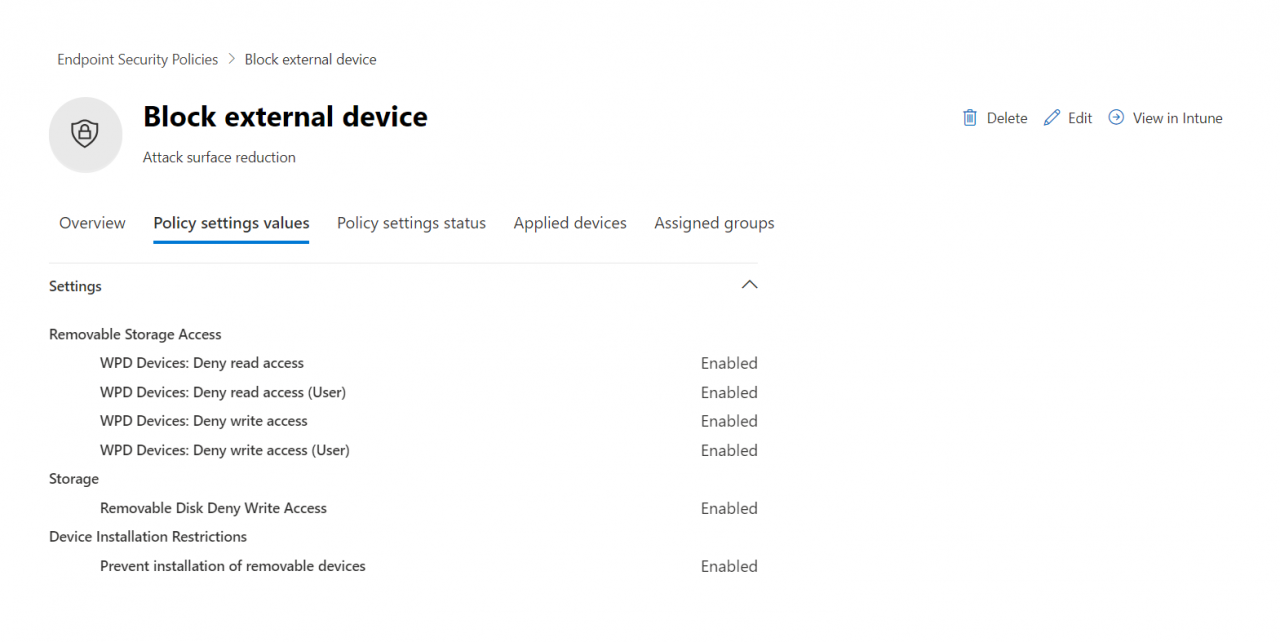

Bei der Reduzierung der Angriffsfläche werden Richtlinien zum Konfigurieren von Sicherheitsfunktionen wie Ransomware-Abwehr, Anwendungsverwaltung, Webschutz, Netzwerkschutz, Firewalls und Regeln verwendet, um die Angriffsfläche zu verringern. In diesen Bereichen sind Unternehmensgeräte und -anwendungen dem Internet ausgesetzt und können ausgenutzt werden.

„Schutz der nächsten Generation“ hilft mit Antimalware- und Antivirusfunktionen dabei, Geräte und Anwendungen vor Bedrohungen zu schützen.

Die Funktion „Endpoint Detection and Response (EDR)“ empfängt Warnungen von Geräten und erkennt Bedrohungen basierend auf dem Geräteverhalten. Dadurch können Administratoren potenzielle Bedrohungen in der Unternehmensumgebung proaktiv beseitigen.

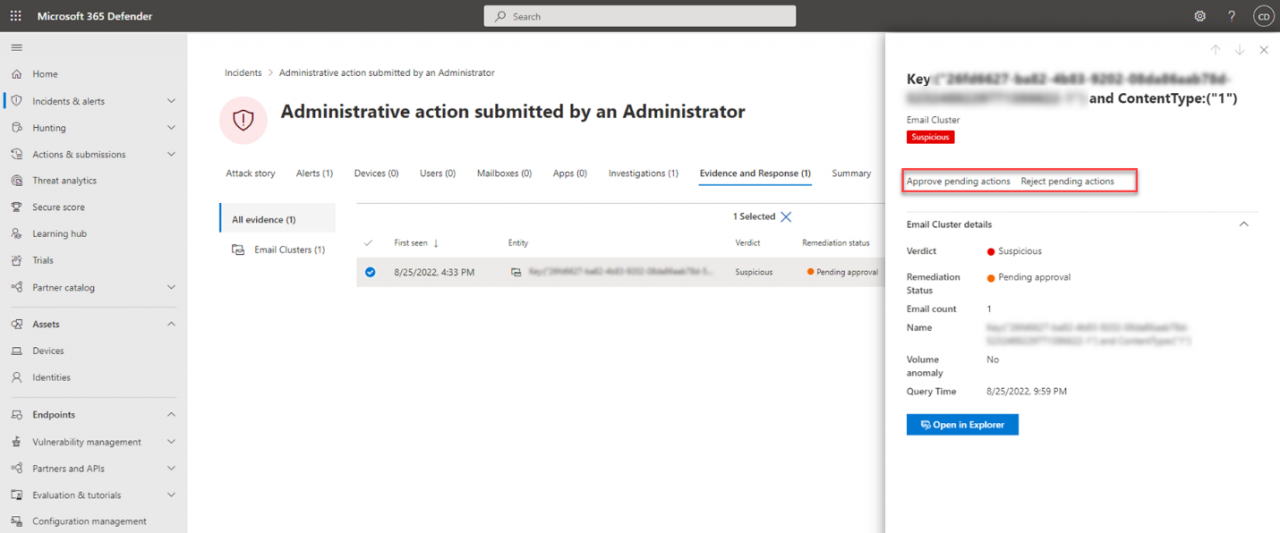

Die Funktion „Automatisierte Untersuchung und Behebung“ kann Warnmeldungen automatisch prüfen und sofort Maßnahmen zur Abwehr von Angriffen ergreifen. MDB ermöglicht es Administratoren, kritische Aufgaben zu priorisieren und sich auf komplexere Bedrohungen zu konzentrieren, indem der Warnmeldungsverkehr minimiert und Bedrohungen automatisch behoben werden.

APIs und Integrationen helfen Benutzern, Arbeitsabläufe zu automatisieren und Sicherheitsdaten in Warn- und Berichtssysteme zu integrieren.

Integrationsmöglichkeiten

Integration mit Microsoft Entra ID

Mit Microsoft Entra ID Conditional Access können kleine und mittlere Unternehmen den Schutz der Benutzeridentität mit Richtlinien verbessern, die sicherstellen, dass nur konforme, hochsichere Geräte auf Systemressourcen zugreifen können.

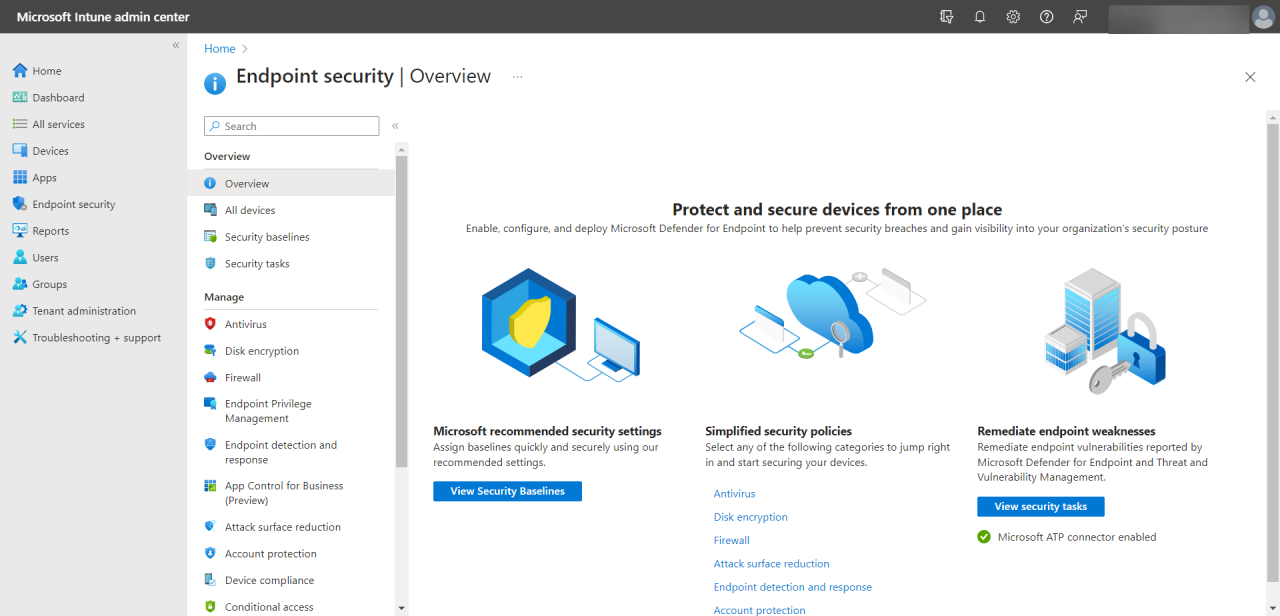

Integration mit Microsoft Intune

Microsoft Intune unterstützt Administratoren beim Herstellen von MDB-Verbindungen und beim Erstellen von Richtlinien zum Scannen von Dateien, Erkennen von Bedrohungen und Melden von Geräten mit Bedrohungen. Darüber hinaus ist es möglich, Compliance-Richtlinien basierend auf Risikostufen zu erstellen und Geräte mit hohem Risiko zu blockieren. Um die Sicherheitskonformität von Geräten zu gewährleisten, können Administratoren außerdem automatische Konfigurationsrichtlinien für Geräte wie Firewall-Konfiguration, Windows Defender-Konfiguration und einige Funktionen erstellen.

Integration mit Microsoft Sentinel

Bei der Integration von MDB mit Microsoft Sentinel verwendet Microsoft Sentinel Warnungen und Informationen, die aus Vorfällen und Bedrohungen auf Benutzergeräten gesammelt und von MDB synchronisiert wurden, um diese zu klassifizieren, zu untersuchen und automatisch bestimmte Maßnahmen zum Schutz vor diesen Bedrohungen oder zur Minimierung ihrer Auswirkungen zu ergreifen.

Welche Unternehmen sollten Microsoft Defender for Business verwenden?

Die erste Gruppe sind kleine und mittlere Unternehmen mit weniger als 300 Mitarbeitern.

Zweitens verwenden Unternehmen eine Vielzahl von Geräten und Plattformen wie Windows, Android, iOS und MacOS.

Drittens gibt es Unternehmen, die Microsoft 365 Business Premium-Lizenzen verwenden.

Ein Vertreter von CMC Telecom erklärte: „Kleine und mittlere Unternehmen denken oft, dass Cyberangriffe nur auf Unternehmen mit großem Umfang oder großem Umsatz abzielen. Doch kleine und mittlere Unternehmen stellen die Mehrheit dar und sind leicht auszunutzen und anzugreifen.“

Thuy Nga

[Anzeige_2]

Quelle

Kommentar (0)