Am 26. Juni gaben Experten von Kaspersky bekannt, dass sie eine neue Spyware namens SparkKitty entdeckt haben, die Smartphones mit den Betriebssystemen iOS und Android angreift und anschließend Bilder und Geräteinformationen von infizierten Telefonen an den Server des Angreifers sendet.

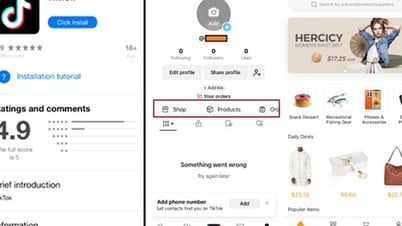

SparkKitty war in Apps mit Inhalten zu Kryptowährungen und Glücksspiel sowie in einer gefälschten Version der TikTok-App eingebettet. Diese Apps wurden nicht nur über den App Store und Google Play, sondern auch über betrügerische Websites verbreitet.

Laut Expertenanalysen könnte das Ziel dieser Kampagne darin bestehen, Kryptowährungen von Nutzern in Südostasien und China zu stehlen. Auch Nutzer in Vietnam sind von ähnlichen Bedrohungen bedroht.

Kaspersky hat Google und Apple aufgefordert, gegen die schädlichen Apps vorzugehen. Technische Details deuten darauf hin, dass die neue Kampagne mit SparkCat, einem bereits bekannten Trojaner, in Verbindung steht. SparkCat ist die erste Schadsoftware für iOS mit einem integrierten OCR-Modul (optische Zeichenerkennung), das die Fotobibliotheken der Nutzer durchsucht und Screenshots mit Passwörtern oder Wiederherstellungsphrasen für Kryptowährungs-Wallets stiehlt.

Nach SparkCat ist dies bereits das zweite Mal in diesem Jahr, dass Kaspersky-Forscher einen Trojaner-Diebstahl im App Store entdeckt haben.

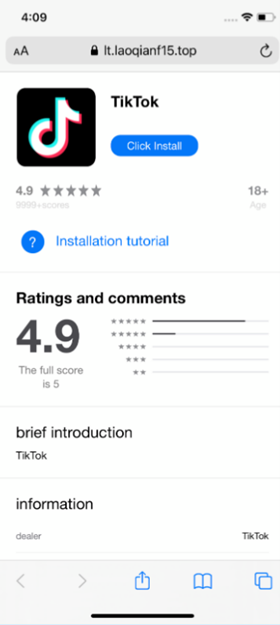

Im App Store ist diese Trojaner-Malware als Kryptowährungs-App namens 币coin getarnt. Darüber hinaus verbreiten Cyberkriminelle diese Malware auch auf betrügerischen Webseiten, die die Benutzeroberfläche des iPhone App Stores imitieren, getarnt als TikTok-App und einige Wettspiele.

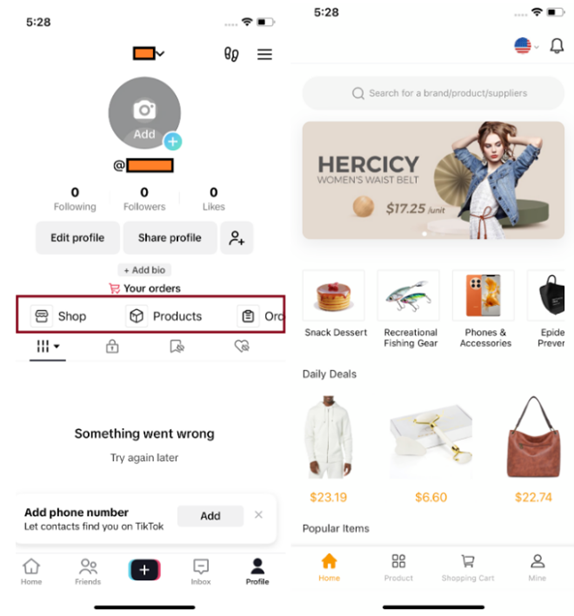

„Gefälschte Webseiten gehören zu den beliebtesten Kanälen für die Verbreitung von Trojanern. Hacker versuchen dort, Nutzer zum Besuch dieser Seiten zu verleiten und Schadsoftware auf iPhones zu installieren. Auf iOS gibt es zwar noch einige legitime Möglichkeiten, Apps außerhalb des App Stores zu installieren. Bei diesem Angriff nutzten die Hacker jedoch ein Entwicklertool aus, das eigentlich für die Installation interner Apps in Unternehmen gedacht ist. In der infizierten Version von TikTok stiehlt die Schadsoftware direkt nach dem Einloggen Fotos aus der Galerie des Telefons und fügt heimlich einen verdächtigen Link in das Profil des Opfers ein. Besonders besorgniserregend ist, dass dieser Link zu einem Shop führt, der ausschließlich Kryptowährungen akzeptiert. Das verstärkt unsere Bedenken hinsichtlich dieser Kampagne“, so Sergey Puzan, Malware-Analyst bei Kaspersky.

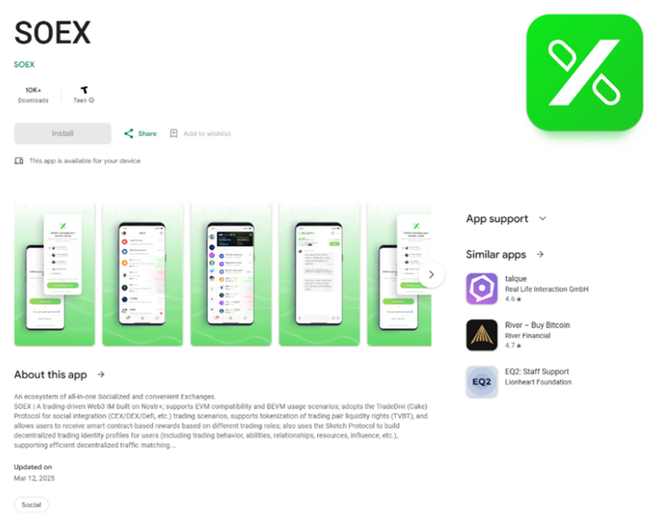

Auf Android-Geräten zielten Angreifer sowohl auf Nutzer im Google Play Store als auch auf Webseiten von Drittanbietern ab, indem sie Schadsoftware als Kryptowährungsdienste tarnten. Ein Beispiel für eine infizierte App ist SOEX, eine Messaging-App mit integrierter Kryptowährungshandelsfunktion, die über 10.000 Mal aus dem offiziellen Store heruntergeladen wurde.

Darüber hinaus entdeckten Experten auch APK-Dateien (Android-Anwendungsinstallationsdateien, die direkt ohne Umweg über Google Play installiert werden können) dieser mit Malware infizierten Anwendungen auf Webseiten Dritter, die vermutlich mit der oben genannten Angriffskampagne in Verbindung stehen.

Diese Apps werden unter dem Deckmantel von Kryptowährungsinvestitionsprojekten beworben. Auffällig ist, dass die Webseiten, die die Apps vertreiben, auch in sozialen Netzwerken, einschließlich YouTube, intensiv beworben werden.

„Nach der Installation funktionieren die Apps wie beschrieben. Während der Installation schleichen sie sich jedoch unbemerkt auf das Gerät ein und senden automatisch Bilder aus der Galerie des Opfers an den Angreifer. Diese Bilder können sensible Informationen enthalten, nach denen die Hacker suchen, beispielsweise Skripte zur Wiederherstellung von Krypto-Wallets, um so die digitalen Vermögenswerte des Opfers zu stehlen“, so Dmitry Kalinin, Malware-Analyst bei Kaspersky. „Es gibt indirekte Hinweise darauf, dass die Angreifer es auf die digitalen Vermögenswerte der Nutzer abgesehen haben: Viele der infizierten Apps stehen in Verbindung mit Kryptowährungen, und die infizierte Version von TikTok enthält zudem einen Shop, der ausschließlich Kryptowährungszahlungen akzeptiert.“

Um zu vermeiden, dass Sie dieser Schadsoftware zum Opfer fallen, empfiehlt Kaspersky den Benutzern die folgenden Sicherheitsmaßnahmen:

- Falls Sie versehentlich eine der infizierten Anwendungen installiert haben, entfernen Sie die Anwendung schnellstmöglich von Ihrem Gerät und verwenden Sie sie nicht wieder, bis ein offizielles Update zur vollständigen Entfernung der schädlichen Funktion verfügbar ist.

Vermeiden Sie es, Screenshots mit sensiblen Informationen in Ihrer Fotobibliothek zu speichern, insbesondere Bilder mit Wiederherstellungscodes für Kryptowährungs-Wallets. Speichern Sie Ihre Anmeldeinformationen stattdessen in speziellen Passwortverwaltungs-Apps.

Installieren Sie zuverlässige Sicherheitssoftware, um das Risiko einer Malware-Infektion zu verhindern. Für iOS-Betriebssysteme mit ihrer einzigartigen Sicherheitsarchitektur warnt die Lösung von Kaspersky, sobald sie erkennt, dass ein Gerät Daten an einen Hacker-Server sendet, und blockiert diesen Datenübertragungsprozess.

Wenn eine Anwendung Zugriff auf die Fotobibliothek anfordert, sollten die Benutzer sorgfältig abwägen, ob diese Berechtigung für die Hauptfunktion der Anwendung wirklich notwendig ist.

Quelle: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[Foto] Generalsekretär To Lam und der Vorsitzende der Nationalversammlung, Tran Thanh Man, nehmen an der Feier zum 80. Jahrestag des traditionellen Tages des vietnamesischen Inspektionssektors teil.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/17/1763356362984_a2-bnd-7940-3561-jpg.webp)

Kommentar (0)